포트리스 프로토콜(Fortress Protocol) - REKT

제트퓨얼 파이낸스(JetFuel Finance)의 BSC상 대출 기관인 포트리스 프로토콜(Fortress Protocol)은, 어제 300만 달러를 약탈당했습니다.

프로젝트의 오라클과 거버넌스 프로세스에 관련된 방어가 약했던 것은, 침입자가 악의적인 프로포절을 통과시키고 담보의 가격을 조작할 수 있는 원인이 되었습니다.

컨트랙트가 계속 살아있는 와중에, 팀은 플랫폼의 UI를 멈추었고 피해를 수습하기 위해 추가 프로포절을 런칭했습니다.

300만 달러가 사라진 시점에서, 포트리스는 계속 폐허로 남게 될까요?

Credit: BlockSecTeam, 써틱

프로토콜의 가격 오라클은 누구나 가격 submit() 기능을 호출할 수 있는 상태였기 때문에 조작에 취약했습니다.

FTS를 담보(700000000000000000을 팩터로 사용)로 추가하는 악의적인 프로포절을 통해, 공격자는 단지 100 FTS (해킹 이전 약 4.5달러 정도)만을 담보로 넣고 플랫폼의 모든 자금을 뽑아갈 수 있었습니다.

공격 자금은 초기에 이더리움 메인넷의 토네이도 캐시로부터 시작되어(BSC상의) ETH로 전송되었습니다.. 이후에 자금은 많은 양의 FTS로 스왑되어, 담보와 악의적인 프로포절을 통과시키는 데에 사용되었습니다.

공격 이후, 공격자는 총 1048 ETH (260만 달러 상당)와 40만 DAI를 토네이도 캐시에 입금하였습니다.

오라클 공격 tx: 0x13d198…

BSC와 ETH상 공격자의 주소: 0xA6AF2872176320015f8ddB2ba013B38Cb35d22Ad

프로젝트의 웹사이트를 보면 체인링크가 협력사 중 한 곳으로 표시되어있는데, 오라클에 관련된 "협력"은 이루어지지 못한 것으로 보입니다.

포트리스 프로토콜은 Hash0x와 EtherAuthority에서 오딧을 받았는데, 둘 다 저희 리더보드에 처음 등장하였고, 코드의 오라클 취약점을 발견해내지 못했습니다.

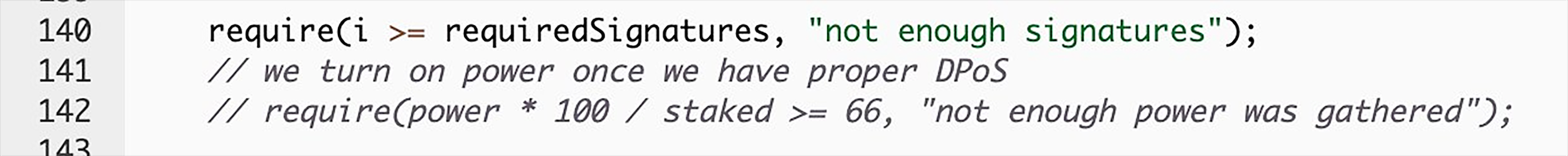

공격자가 정족수를 넘기는 것이 가능하긴 했지만, 그들의 악의적인 거버넌스 프로포절은 3일동안 활성화 상태였습니다. 왜 이런 의심스러운 투표를 인식하지 못했을까요?

다시 한번 말씀드리지만, 거버넌스를 예의주시하는 역할은 팀뿐만 아니라 모든 사용자에게 매우 중요합니다.

더 큰 제트퓨얼 파이낸스 생태계가 자금을 도난당한 사용자들을 구제할까요?

REKT는 익명 작성자들에 의한 공공 플랫폼이며, REKT에 작성된 관점이나 내용에 대해서 그 어떤 책임도 지지 않습니다.

기부 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

disclaimer:

REKT는 당사 웹 사이트의 익명의 작성자 또는 REKT에 의해 게시되거나 관련된 서비스에서 게시되는 콘텐츠에 대해 어떠한 책임도 지지 않습니다. 당사는 익명 작성자들의 행동 및 게시물에 대한 규칙을 제공하지만, 익명의 작성자가 웹 사이트 또는 서비스에 게시, 전송 혹은 공유한 내용을 통제하거나 책임지지 않으며, 귀하가 웹 사이트 또는 서비스에서 직면할 수 있는 불쾌함, 부적절함, 음란함, 불법 또는 기타 해로운 콘텐츠에 대해서도 책임을 지지 않습니다. REKT는 당사 웹 사이트 또는 서비스 사용자의 온라인 또는 오프라인 행위에 대한 책임을 지지 않습니다.

추천 기사들......

MM 파이낸스(MM Finance) - REKT

매드 미어캣 파이낸스(미어캣 파이낸스와 다릅니다)가 DNS공격으로 200만 달러를 잃어버렸습니다. 백엔드 공격, 프론트엔드 공격, 대체 공격의 끝은 언제일까요?

새들 파이낸스 (Saddle Finance) - REKT 2

어제 새들 파이낸스에서 1100만 달러가 도난 당했으며, BlockSec의 도움으로 380만 달러를 되찾았습니다. "사용자들의 자산은 안전합니다"라고 주장했던 새들은, 나중에 안전하다고 말했던 것은 도난 당하지 않은 금액에 한한 것이었다고 정정했습니다. rekt.news는 도난 당한 1100만 달러가 안전하지 않다는 것을 확인했습니다.

데우스 DAO (Deus DAO) - REKT 2

데우스 DAO가 연속으로 당했습니다. 저번 달의 불행한 사건에 이어서, 프로토콜은 또 다른 1340만 달러를 잃어버렸습니다. 어떻게 공격자는 새로운 오라클을 우회할 수 있었을까요?