Fortress Protocol - REKT

Fortress Protocol, la rama de préstamos de JetFuel Finance en BSC, fue saqueado ayer por $3M.

Las débiles fortificaciones que rodean el oráculo del proyecto y el proceso de gobernanza permitieron que el hacker invasor pasara una propuesta maliciosa y manipulara el precio del colateral.

Aunque los contratos siguen vigentes, el equipo detuvo la interfaz de usuario de la plataforma y lanzó un nueva proposal para reparar el daño.

Sin embargo, con $3M en perdidas ¿dejará Fortress en ruinas?

Créditos: BlockSecTeam, Certik

El oráculo de precios del protocolo era vulnerable a la manipulación, ya que la función de envío submit() se puede llamar públicamente.

Junto con la proposal maliciosa para añadir FTS como colateral (con un factor de 700000000000000000), el atacante pudo drenar todos los activos de la plataforma usando solo 100 FTS (~4.5$ a precios pre-hack) como colateral.

El ataque se financió con ETH (en BSC), originalmente procedente de Tornado Cash en mainnet. Luego, los fondos se cambiaron por grandes cantidades de FTS, que se utilizaron para alcanzar el quórum para la proposal maliciosa y como colateral.

Tras el exploit, el atacante depositó un total de 1048 ETH ($2.6M) y 400k DAI en Tornado Cash.

Ataque al Oracle tx: 0x13d198…

Dirección del atacante en BSC y ETH :

0xA6AF2872176320015f8ddB2ba013B38Cb35d22Ad

El sitio del proyecto incluye a ChainLink entre sus "colaboradores", sin embargo, parece que su experiencia en Oracle no fue parte de la "colaboración".

Fortress Protocol fue auditado tanto por Hash0x como por EtherAuthority, dos nombres nuevos en nuestro leaderboard, ninguno de los cuales detectó ninguna vulnerabilidad del Oracle en el código.

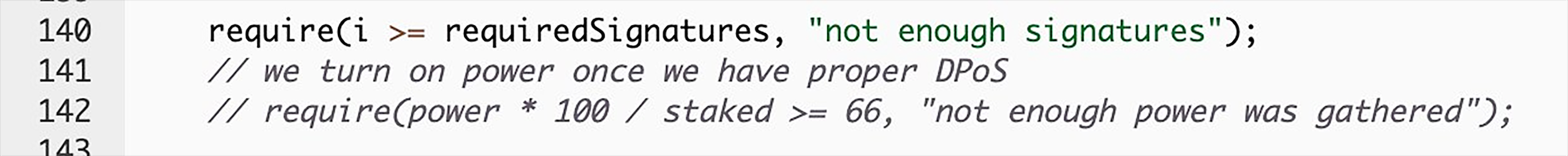

Aunque el atacante fue capaz de pasar el quórum, su propuesta maliciosa estuvo activa durante 3 días. ¿Por qué no se discutió la votación sospechosa?

Una vez más, vemos que la vigilancia en la gobernanza es importante, no solo para el equipo, sino para todos los usuarios.

¿El ecosistema más grande de JetFuel Finance rembolsará a los usuarios por los fondos perdidos?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.