CURVE FINANCE - REKT

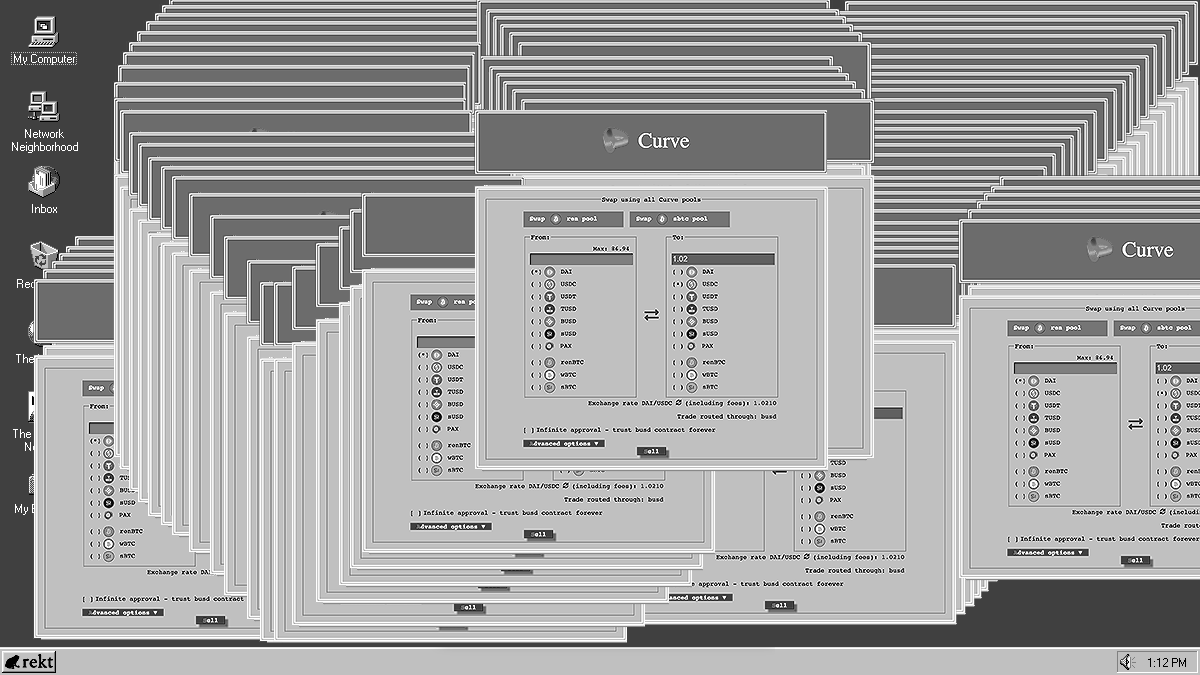

Curve Finance'in ana front-end’i olan curve.fi, dün kullanıcılardan kötü niyetli harcama onaylamalarının istendiği bir DNS yönlendirmesinin kurbanı oldu.

Onaylayan kullanıcılardan yaklaşık 575 bin dolar çalındı ve hasılat CEX'lere ve Tornado Cash'e gönderildi. OFAC'ın yaptırımları, zaten yasayı çiğneyenleri pek de korkutmuyor gibi görünüyor…

İstismar, olayla ilgilenildiği sırada ekibin kullanıcıları yönlendirdiği, projenin alternatif kullanıcı arayüzü olan curve.exchange'te etkin değildi. Hacker’ın yansıttığı mirror site hızla kapatıldı, ancak bazı nameserver’ların hâlâ güncellenmesi gerekiyordu.

Bu ve buna benzer diğer hikayeler, web3'ün web2 üzerinde çalıştığı gerçeğini yüzümüze acımasızca çarpıyor.

DeFi'ın omurgası bile hâlâ eski bir altyapıya bağlıyken…

…merkezi olmadığımızı ne kadar iddia edebiliriz?

Diğer DNS yönlendirme olaylarında da olduğu gibi, kesin nedenin belirlenmesi o hizmeti sağlayan sağlayıcıya aittir ve zincir üzerinde herhangi bir şeyi teyit etme imkanımız olmadığından olay ile ilgili yaptıkları açıklamalara güvenmek durumundayız.

Şimdiye kadar, iwantmyname , yönlendirmeye tam olarak neyin yol açtığı konusunda henüz yorum yapmadı, ancak Curve, hesap düzeyinde bir güvenlik açığından ziyade sağlayıcının temelindeki nameserver’ın güvenliğinin ihlal edildiğine inanıyor.

Curve Kurucusu ve CEO'su Michael Egorov, ekibinin şüphelerini rekt.news ile paylaştı:

Şu an için, dns kayıt şirketi iwantmyname'in nameserver'larının ele geçirildiğini söyleyebilirim

Hesap hacklenmesi değil

ns değiştirildi

Ayrıca hacklenmiş olan büyük miktardaki para da, merkezi kuruluşlarca donduruldu

Daha başka ne yapılabilir ki.. doğrusunu söylemek gerekirse dns gibi web2’ye ait şeylerden uzaklaşmaya çalışmalıyız, bu yapılabilecek şeylerden en iyisi olurdu

Detaylara buradan ulaşılabilir.

Platformla etkileşime giren tüm Curve kullanıcıları, kötü niyetli harcama onaylamalarını hemen iptal (revoke) etmelidir:

0x9eb5f8e83359bb5013f3d8eee60bdce5654e8881.

Saldırganın adresi: 0x50f9202e0f1c1577822bd67193960b213cd2f331

Çalınan fonlar (340 ETH veya toplamda ~ 575 bin dolar) CEX'ler FixedFloat (112 ETH'si dondurulan 292 ETH) ile Binance’e (20 ETH) ve ayrıca Tornado Cash'e (27,7 ETH) gönderildi.

Gerçek şu ki, kullanıcıların büyük çoğunluğu için DeFi, etkileşimde bulundukları merkezi host’a sahip front-endleri ne kadar güvenliyse o kadar güvenlidir.

Yerleşik protokollerin back-end’ini güvence altına alan battle-test’lerinden geçmiş kontratlar daha sağlam bir hale geldikçe, istismarcılar giderek front-end’i hedef alıyor. Bu vektör, kullanıcı arayüzünün arkasındaki güvenlik kullanıcılar tarafından görülmediği için, kullanıcıların projenin kontratlarına olan güvenini kendi çıkarı için kullanmış oluyor.

Her noktada gerçek bir merkeziyetsizlik olmadan, BadgerDAO, Mad Meerkat Finance kullanıcılarını etkileyen ve son olarak dört DeFi protokolünün front-endlerini etkileyen Namecheap bozgunu gibi harcama izni toplama saldırılarını görmeye devam edeceğiz.

Akıllı kontrat güvenliği, denetimleri ve yönetişim güçlerinin merkeziyetsizleştirilmesi için harcanan tüm emeklere rağmen, bir projenin itibarı bir web2 şirketinin hatası nedeniyle yine de rekt olabiliyor.

Sitelerinde yaşanacak herhangi bir değişikliği izlemenin yanı sıra, DeFi protokolleri (ve daha da önemlisi, kullanıcılar) başka bir şirketin güvenlik altyapısına ve personeline de güvenmek zorunda kalıyor.

Bir sonraki atılacak mantıklı adım, Dapp'lerine IPFS ve ENS üzerinden host alan ve artık web2 DNS sağlayıcılarına bel bağlamayan protokoller yapmak olacaktır.

Kullanıcıların büyük çoğunluğu akıllı sözleşmelerle doğrudan etkileşime geçmiyor; bu yüzden front-end güvenliği sonraya bırakılacak bir şey değil.

Bakalım web3, web2'ye olan göbek bağını ne zaman kesecek?

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.

bunu da beğenebilirsin...

LEVEL FINANCE - REKT

Level Finance level atladı. Dün BSC tabanlı perp platformundan 1,1 milyon dolarlık üye getirme ödülü çalındı. ilk olarak bir hafta önce saldırı girişiminde bulunuldu, ancak görünüşe göre kimse fark etmedi. Erken bir uyarı acaba Level'i kurtarabilir miydi?

MERLIN DEX - REKT

Merlin klasik DeFi sihir numarasını yapınca 1,8 milyon dolar birdenbire puf diye kayboldu. zksync-native DEX, Certik ile denetimini yeni tamamlamıştı. Bu kadar kolay rug’lanabilen bir protokole nasıl yeşil ışık yakılabilir? Yoksa kullanıcılar da mı suçlu?

Hundred Finance - REKT 2

15 Nisan'da Hundred Finance, Optimism'de 7.4 milyon dolarlık bir istismara maruz kaldı. Bu, Agave DAO ve Meter ile aynı sahneyi paylaştıktan sonra protokolün ilk solo makalesidir. Hundred'ın liderlik tablosu toplamı şu anda 16,9 milyon dolara ulaştı... peki bu seferkinin sebebi neydi?