Badger - REKT

Yol kenarında bir leş.

Bu sefer ezilen bir porsuk.

Farklı farklı wBTC ve ERC20 türlerinde 120 milyon dolar çalındı.

Bir önyüz (front-end) saldırısı Badger DAO’yu lider tahtamızda dördüncü sıraya yerleştiriyor.

Sınırsız harcama yetkisi (approval) vermek, sınırsız güven anlamına gelir - DeFi'da yapmamamız gereken çok önemli bir nokta.

Peki önyüz tehlikeye girdiğinde; bu konuda bilgisi olmayan sıradan kullanıcıların, cüzdan yetkisi verirken tehlikeli ve yasal olmayan sözleşmeleri tespit etmeleri beklenebilir mi?

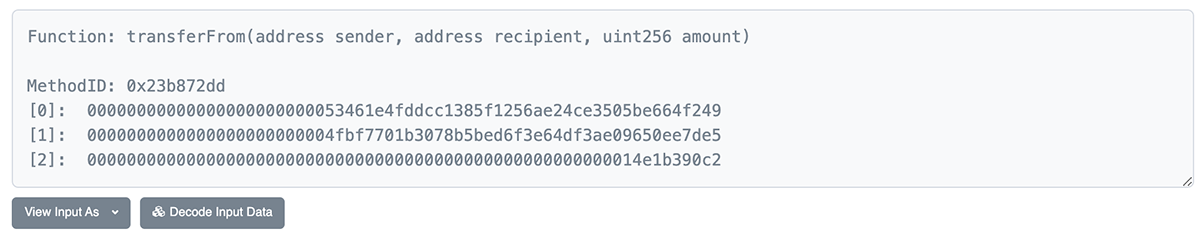

Bilinmeyen birileri, kullanıcıların tokenlarını kendi adreslerine göndermek için ek yetkiler ekledi. 2.12.2021 tarihinde 00:00:23 UTC'den başlayarak, saldırgan bu çalıntı harcama yetkisini kendi cüzdanını doldurmak için kullandı.

Kullanıcıların adreslerinin boşaltıldığı haberi Badger'a ulaştığında ekip, projenin akıllı sözleşmelerini duraklattıklarını duyurdu ve kötü niyetli işlemler başladıktan yaklaşık 2 saat 20 dakika sonra başarısız olmaya başladı.

BadgerDAO'nun amacı Bitcoin'i DeFi'ya getirmek. Proje, kullanıcıların Ethereum'da wBTC türlerinde getiri elde etmelerini sağlayan çeşitli kasalardan oluşuyor.

Çalınan varlıkların büyük çoğunluğu kasa (vault deposit) tokenlarıydı, daha sonra bunlar temeldeki BTC'ler Bitcoin ağındayken, ERC20 tokenları da Ethereum'dayken bozduruldu.

Çalınan varlıkların mevcut konumları burada özetlenmiştir.

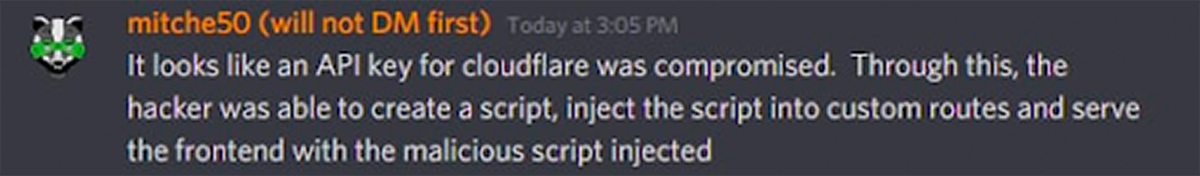

Diğer güvenlik açıkları gibi, projenin Cloudflare hesabının da güvenliğinin ihlal edildiğine dair söylentiler dolaşıyor.

Saldırganın BTC ile bağlantılı tokenları doğrudan kullanıcının adresinden transfer etmesine izin veren sınırsız cüzdan yetkileri tabanını oluşturan söz konusu onaylar, kullanıcılar normal olarak para yatırma ve ödül talep işlemleri yapmaya çalıştığında ortaya çıktı.

Peckshield'e göre, hackerın adresi için ilk yetkilendirme neredeyse iki hafta önceydi. O zamandan beri platformla etkileşime giren herkes, saldırganın fonları boşaltmasını farkında olmadan yetkilendirmiş olabilir.

500'den fazla adres Hacker'ın adresine yetki verdi: 0x1fcdb04d0c5364fbd92c73ca8af9baa72c269107

Verdiğiniz onay ve yetkileri buradan kontrol edin ve eğer varsa iptal edin: etherscan.io/tokenapprovalchecker

Örnek bir işlem: Değeri 50 milyon doların üstünde olan yaklaşık 900 byvWBTC’nin hesaptan boşaltılışı. Saldırıya maruz kalan kurban, saldırganın adresini yaklaşık olarak 6 saat önce increaseAllowance() işlevi aracılığıyla sınırsız harcama yetkisi için onaylamıştı.

Sonunda, Badger'ın transferFrom() işlevindeki “olağandışı” bir özellik sayesinde, ekip tüm faaliyetleri duraklatarak daha fazla para kaybına engel oldu.

Badger gibi güçlü bir itibara sahip uzun süredir devam eden projeler bu şekilde rekt olabiliyorsa ve oyundaki en büyük isimlerden bazılarının da bunları yaşamasına ramak kalabiliyorsa, DeFi kullanıcıları fon dağılımındaki en büyük paylarının güvenliği konusunda çok rahat olmamalıdır. Çeşitlendirmek her zaman hayatta kalmayı sağlar.

Genellikle URL'yi kontrol etme ve uygun kanallarla etkileşimde bulunduğunuzdan emin olma konusunda fazlasıyla vurgu yapılsa da, bu uyarı kullanıcılara bu halde tam anlamıyla yardımcı olmaz.

Front-end en az 12 gün önce manipüle edildi.

Nasıl oldu da Badger bunu fark edemedi?

Discord’da bir kullanıcı şüphe uyandıran increaseAllowance() onayı konusunda bir uyarıda bulunmuş.

Neden Badger geliştiricileri bu konu üzerinde yoğunlaşmadı?

Deneyimli kullanıcılar için bu tarz sahte onayların ve yetkilerin tespiti kolay olabilir ve herhangi bir sözleşmenin doğruluğunu, işlemi imzalamadan önce adresi EtherScan’e kopyala/yapıştır yaparak aramak oldukça basit bir iştir.

Ama eğer DeFi’ın amacı “kitleler tarafından benimsenmek” ise, o zaman bu gibi ek önlemlerin kolaylaştırılması gerekmektedir.

O zamana kadar tek yapabileceğimiz yalnızca iyi bir cüzdan ve yetkilerin hijyenini sağlamaktır.

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.

bunu da beğenebilirsin...

LEVEL FINANCE - REKT

Level Finance level atladı. Dün BSC tabanlı perp platformundan 1,1 milyon dolarlık üye getirme ödülü çalındı. ilk olarak bir hafta önce saldırı girişiminde bulunuldu, ancak görünüşe göre kimse fark etmedi. Erken bir uyarı acaba Level'i kurtarabilir miydi?

MERLIN DEX - REKT

Merlin klasik DeFi sihir numarasını yapınca 1,8 milyon dolar birdenbire puf diye kayboldu. zksync-native DEX, Certik ile denetimini yeni tamamlamıştı. Bu kadar kolay rug’lanabilen bir protokole nasıl yeşil ışık yakılabilir? Yoksa kullanıcılar da mı suçlu?

Hundred Finance - REKT 2

15 Nisan'da Hundred Finance, Optimism'de 7.4 milyon dolarlık bir istismara maruz kaldı. Bu, Agave DAO ve Meter ile aynı sahneyi paylaştıktan sonra protokolün ilk solo makalesidir. Hundred'ın liderlik tablosu toplamı şu anda 16,9 milyon dolara ulaştı... peki bu seferkinin sebebi neydi?