Hundred Finance - REKT 2

Hundred Finance nihayet kendi makalesiyle sahneye tek başına çıktı.

Bu sefer spot ışıklarını kimseyle paylaşmak zorunda değil…

15 Nisan'da saat 14:00 UTC'den kısa bir süre sonra, Hundred Finance, Optimism'de 7,4 milyon dolarlık bir istismara maruz kaldı.

Ekibin yaptığı duyuru, kullanıcıları multimilyon dolarlık bir hack hakkında bilgilendiren bir protokolün duyurusundan çok, görgü tanıklarının gözlemine benziyordu…

Görünüşe göre Hundred, #Optimism 'de hacklendi. Daha fazla bilgi sahibi olunca güncelleme yapacağız.

Ama yine de, Hundred tüm bunları daha önce yaşamıştı.

Geçen Şubat ayında, Meter rekt olduğunda, Hundred 3.3M kadar bir kayıp yaşamıştı.

Sonraki ay, Hundred'ın liderlik tablosuna ilk kez çıkışı, Gnosis Chain zincirinde gerçekleşen çift yönlü bir saldırı sonucu yaşanan 6.2 milyon dolarlık kayıpla gerçekleşti. Bu saldırı aynı zamanda Agave DAO'ya da 5.5 milyon dolarlık zarar verdi.

O zamanki saldırı vektörü, Ağustos 2021'de CREAM Finance'i vuran aynı yeniden giriş mekanizmasıydı.

Hundred'ın liderlik tablosu toplamı şu anda 16,9 milyon dolara ulaştı…

…peki bu seferkinin sebebi neydi?

Kaynak: Daniel Von Fange, Peckshield, Beosin, Numen Cyber

Hundred, borç verme pozisyonlarını izlemek için hTokens kullanan bir Compound çatalıdır. Şubat 2022'de WhiteHatDAO tarafından denetlenmiştir.

Daniel Von Fange'in işaret ettiği gibi:

proje, biri kullanıcı arayüzü tarafından kullanılan ve diğeri boş olan iki wBTC cToken kurdu.

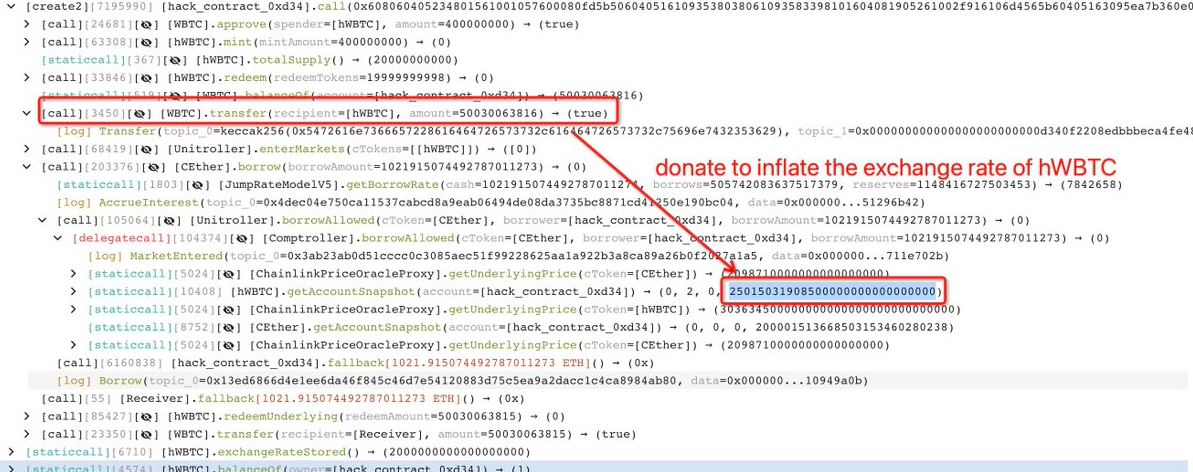

Saldırgan, Aave'den bir WBTC flashloan’ı kullanarak, boş hWBTC kontratına büyük miktarlarda WBTC bağışlayabildi ve hWBTC ile WBTC arasındaki değişim oranını manipüle edebildi. Üstüne üstlük bir de, redeemUnderlying fonksiyonunda bir yuvarlama hatası bulunuyordu.

Saldırganın adresi (OP, ETH): 0x155da45d374a286d383839b1ef27567a15e67528

Hack tx 1: 0x6e9ebcde…

Hack tx 2: 0x15096dc6…

Peckshield, istismarı şu şekilde özetledi:

Temel neden, saldırganın hWBTC'nin değişim oranını şişirmek için 200 WBTC bağışlaması gibi görünüyor, böylece hWBTC'nin çok küçük bir miktarı (2 wei) bile mevcut borç verme havuzlarını boşaltabilirdi.

Ayrıca Beosin de adım adım bir analiz sağladı:

Temel neden, saldırganın hWBTC kontratına büyük miktarda WBTC bağışlayarak "exchangeRate"i manipüle edebilmesidir.

getAccountSnapshot fonksiyonunda, exchangeRateMantissa'nın değeri, kontrattaki WBTC miktarına bağlıdır.

Saldırgan 500 $WBTC'yi flashloan olarak kullandı, ardından önceden stake edilen 0,3 WBTC'yi redeem etmek için redeem fonksiyonunu çağırdı.

Sonrasında, saldırı kontratı 1, saldırı kontratı 2'ye 500,3 WBTC gönderdi. Kontrat 2, 200 hWBTC basmak için 4 BTC kullandı. Daha sonra 4 BTC'yi redeem etmek için redeem fonksiyonu çağrıldı.

Böylelikle saldırgan burada daha önce stake edilen 4 WBTC'yi 200 hWBTC'den daha azıyla redeem edebilir. Bu noktada, saldırganın kontrat 2 de çok az miktarda hWBTC’si kalmıştır.

Saldırı kontratı 2 daha sonra hWBTC kontratına 500,3 WBTC gönderdi ve kalan 2 hWBTC ile 1021,91 ETH ödünç aldı.

Son olarak saldırı kontratı 2, önceki borcu 1 hWBTC kullanarak geri ödedi ve kontrattan 500,3 WBTC çekti.

Saldırgan, çalınan fonların çoğunu, merkezi stable’lar USDT ve USDC'nin swaplandığı veya Curve'e yatırıldığı ETH'e köprüledi.

Bu yazı yazıldığı sırada, hacker’ın debank profili Ethereum'da yaklaşık 5,4 milyon ve Optimism'de de kalan 0,9 milyon dolarlık varlık göstermektedir.

HND tokenın fiyatı, saldırıyı takip eden gün boyunca yaklaşık %50 düştü. O zamandan beri, saldırıdan önceki yaklaşık 0,039 doların altında kalsa da bir miktar toparlanarak yaklaşık 0,025 dolara ulaştı.

Geçen sefer yazdığımız gibi:

Çatallar üstüne çatallar iskambilden ev yapmaya benzer. Kod kopyalanıp yapıştırılırsa, güvenlik açıkları bakmayacağınız yerlerde ortaya çıkabilir.

Bir çatal yere düştüğünde, diğerlerinin de temellerini hemen kontrol etmesi gerekir.

Hundred, diğer COMP çatallarına da iletişime geçmelerini tavsiye etti ve saldırının "Hundred deployment’ına özgü olmayan, koddaki genel bir kusurdan" yararlandığı konusunda uyarıda bulundu.

Muhtemelen Euler Finance'in son zamanlardaki başarısından hareketle, Hundred ekibi hacker’ın kimliğinin tespit edilmesini sağlayan bilgiler için bir ödül duyurusunda bulundu:

Hacker’a zincir üstü bir mesaj gönderip onunla müzakere başlatmaya çalışmamızın üzerinden 48 saat geçti.

Bugün, Hundred saldırganının tutuklanmasını ve tüm fonların iadesini sağlayacak bilgiler için ek teşvik sağlaması umuduyla 500 bin dolarlık bir ödülü başlatıyoruz.

Umarız eklenen baskı, fonların geri kazanılmasında etkili olur…

Bakalım Hundred’ın şansı yaver gidecek mi?

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.