MM FINANCE - REKT

Mad Meerkat Finance (normal Meerkat Finance ile karıştırılmamalıdır bu çılgın mirket) 2 milyon dolara kadar toprağın altına gömüldü

Cronos tabanlı DEX front-end istismarına uğradı ve kullanıcıları için 2 milyon doların üzerinde kayıplara neden oldu.

4 Mayıs günü saat 19:30 civarından başlayarak, protokolde swap yapan, likiditeyi artıran veya kaldıran kullanıcıların output fonları doğrudan saldırganın cüzdanına yönlendirildi.

İstismar, ekip front-end’i iptal etmeden önce yaklaşık 3 saat sürdü.

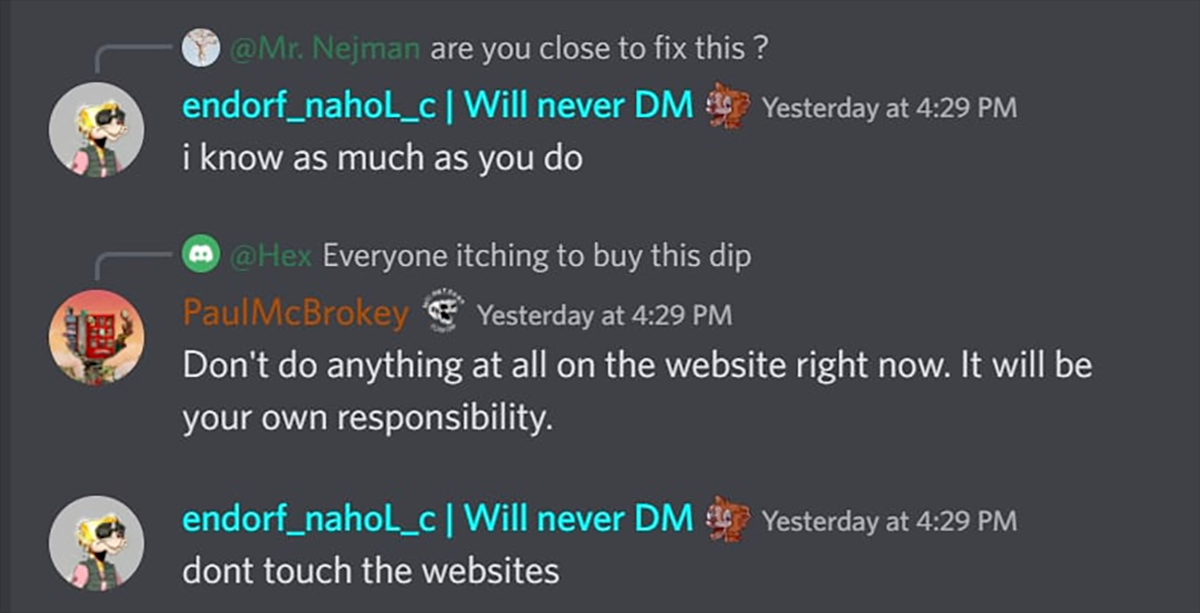

Saldırı sırasında Discord'daki ekip üyeleri, kullanıcılara siteyle etkileşime girmemelerini tavsiye etti.

Ancak güvenliği ihlal edilen site neden bu kadar uzun süre açık kaldı? Neden erişimi engellemediler?

Saldırganın erişim elde etmeyi nasıl başardığı tam olarak belli değil ve resmi otopsi çok fazla bilgi vermiyor:

MM.finance sitesi, bir saldırganın front-end koduna kötü niyetli bir kontrat adresi eklemeyi başardığı bir DNS saldırısına maruz kaldı. Saldırgan, taşıyıcı dosyalarımızdaki router kontrat adresini değiştirmek için bir DNS güvenlik açığını kullandı.

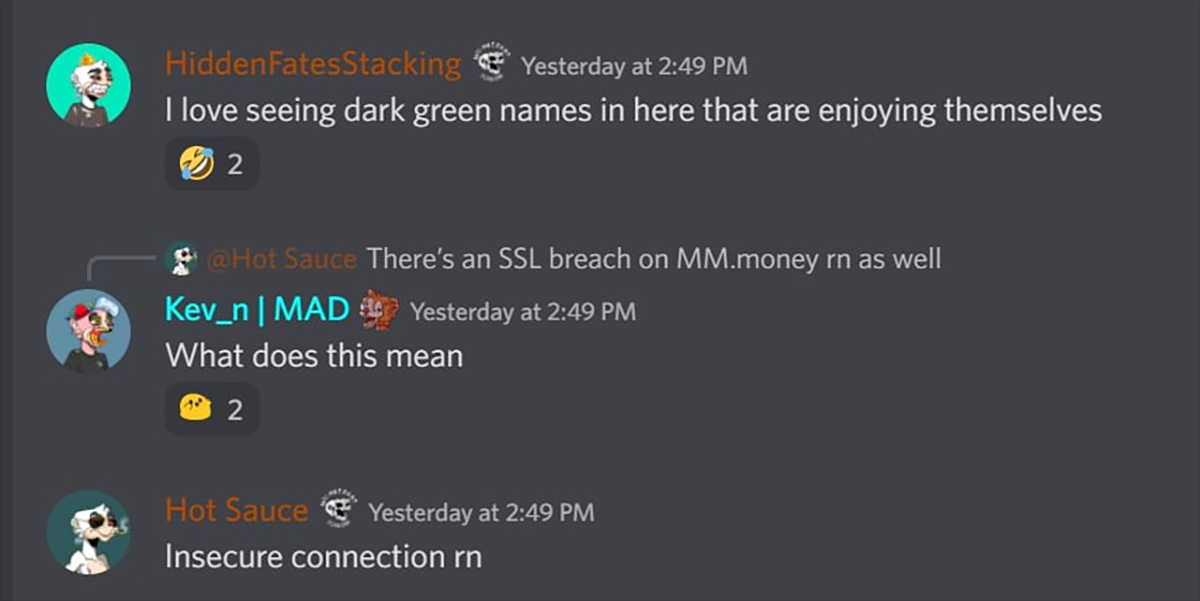

Bu olay, rekt.news telegram grubunda kullanıcılar arasında bazı spekülasyonlara yol açtı ve istismarın protokol kullanıcılarını sayfanın klonlanmış bir sürümüne yönlendirip yönlendirmediğini düşündürdü.

“hmm - görünüşe göre aslında bir dns yönlendirmesiymiş…” “insanlar kötü SSL sertifikası olduğunu söylüyordu”

Diğerleri ise daha şüpheciydi.

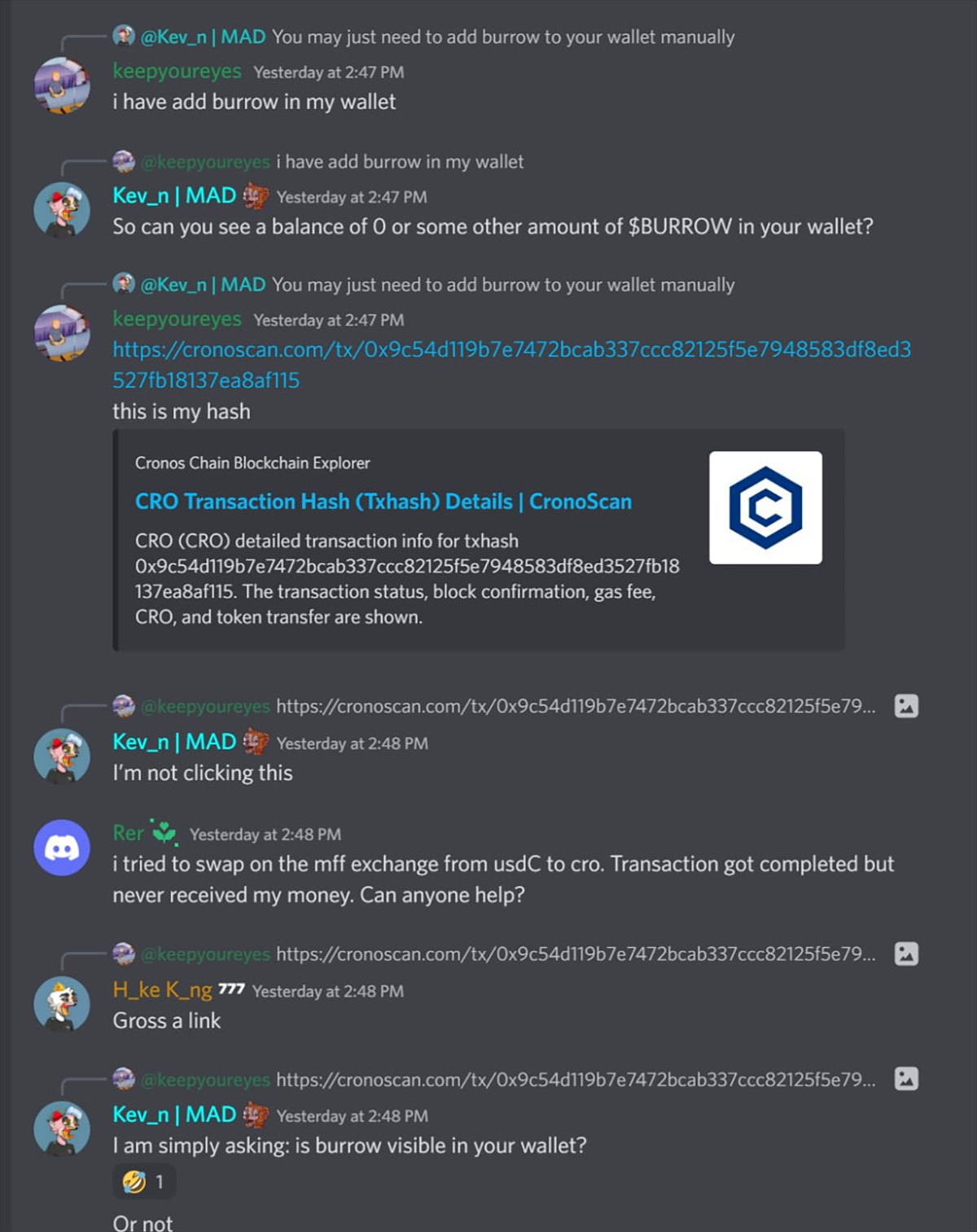

Bazı kullanıcılar endişelerini Discord aracılığıyla dile getirdi, ancak ekip tarafından ciddiye alınmadılar.

Saldırı vektörü ne şekilde gerçekleşmiş olursa olsun, bir istismar gerçekleşti ve kullanıcıların işlemlerini saldırganın adresine bağlanan kötü niyetli bir router ile yapmalarına sebep oldu.

Ardından, 19:28:35 +UTC'deki bu swapla başlayarak, DEX ile yapılan tüm etkileşimlerin outputları saldırganın adresine yönlendirildi.

600'den fazla işlem bu şekilde yeniden yönlendirildi, karlar USDT'ye çevrildi ve Tornado Cash'e yatırılmadan önce (şimdiye kadar 743 ETH) Ethereum'a geri köprülendi.

Otopsi raporu, kullanıcılara işlem onayları sırasında doğru router adresini (0x145677FC4d9b8F19B5D56d1820c48e0443049a30) iki kez kontrol etmelerini önermektedir.

Operasyonel güvenlikleri hafife alıp kuyruğunu kıstıran bir firavun faresi daha.

Mad Meerkat ekibi, saldırganın finansmanını OKX'e kadar takip etti ve bilgisayar korsanının kimliğini belirlemek için herkesin yardımını istedi.

Etkilenen kullanıcılara, ekibin trading fee payı üzerinden geri ödeme yapılacaktır. Tazminat paketiyle ilgili daha fazla ayrıntı burada bulunabilir.

Bu olay, 76. sıra gibi geriden bir girişle lider tablomuzda giren Cronos'taki ilk istismar olacak.

Back-end saldırılar, front-end saldırılar, artık ne zaman son bulacaklar?

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.

bunu da beğenebilirsin...

LEVEL FINANCE - REKT

Level Finance level atladı. Dün BSC tabanlı perp platformundan 1,1 milyon dolarlık üye getirme ödülü çalındı. ilk olarak bir hafta önce saldırı girişiminde bulunuldu, ancak görünüşe göre kimse fark etmedi. Erken bir uyarı acaba Level'i kurtarabilir miydi?

MERLIN DEX - REKT

Merlin klasik DeFi sihir numarasını yapınca 1,8 milyon dolar birdenbire puf diye kayboldu. zksync-native DEX, Certik ile denetimini yeni tamamlamıştı. Bu kadar kolay rug’lanabilen bir protokole nasıl yeşil ışık yakılabilir? Yoksa kullanıcılar da mı suçlu?

Hundred Finance - REKT 2

15 Nisan'da Hundred Finance, Optimism'de 7.4 milyon dolarlık bir istismara maruz kaldı. Bu, Agave DAO ve Meter ile aynı sahneyi paylaştıktan sonra protokolün ilk solo makalesidir. Hundred'ın liderlik tablosu toplamı şu anda 16,9 milyon dolara ulaştı... peki bu seferkinin sebebi neydi?