Rari Capital - REKT

Du sang neuf et de l'argent frais.

Après une brève pause déjeuner, ce fut au tour de Rari Capital de se faire rekt.

Le jeune yield aggregator a été la nouvelle victime d'un tueur en série. C'est en effet le même portefeuille qui avait attaqué Value DeFi quelques heures auparavant qui a jeté son dévolu sur la pool ETH de Rari Capital, dérobant ici 10 millions de dollars d'ETH.

Rari Capital avait été remarqué en raison du jeune âge de ses développeurs. Cela avait suscité des discussions au sein de la communauté au sujet de l'importance de l'âge alors que l'ensemble de l'industrie DeFi n'a que 2 ou 3 ans.

Si certains prendront plaisir à dire qu'ils "l'ont bien vu venir", cela ne nous fait pas plaisir d'apprendre que des gens ont perdu leur argent.

Il n'y a pas de développeurs ayant 10 ans d'expérience dans la conception de systèmes DeFi. Ce système est fondé sur la méritocratie et dépend des compétences et de la maturité de la personne plutôt que de la taille de son CV.

Chaque attaque nous offre une précieuse leçon, dont nous devons étudier les techniques afin de construire un avenir plus sûr.

Nous nous penchons sur les actions d'un tueur cross-chain, qui a utilisé le prix du sang de Value DeFi pour alimenter son attaque contre Rari Capital.

5,346 BNB (3,8 millions de dollars) ont été volés et échangés contre 1,000 ETH.

Les actions de l'assaillant sur BSC ont été les suivantes :

1 : Il crée un faux token et le met en pair avec du BNB dans une pool sur PancakeSwap afin d'utiliser Alpaca Finance.

2 : Il interagit avec Alpaca Finance, où, lorsqu’il call approve() pour un faux token, un payload est call, ce qui permet à un assaillant d'utiliser VSafe via le farm Codex pour obtenir vSafeWBNB.

3 : Il convertit vSafeWBNB en WBNB.

4 : Il transfère ses WBNB sur Ethereum via Anyswap.

2 répétitions.

Les actions de l'assaillant sur RARI ont été les suivantes :

1 : Il crée un faux token et le pool chez Sushiswap.

2 : Il interagit avec Alpha Homora, où un payload est aussi call pour que l’assaillant puisse obtenir ibETH au sein du contrat de la pool ETH de Rari.

3 : Il convertir ibETH en ETH au sein de la pool ETH de Rari.

C'est ainsi que 2,900 ETH (11,1 millions de dollars) ont été volés et que 1,700 ETH étaient encore vulnérables avant les actions de l'équipe de Rari.

Le bénéfice total des deux attaques s'élève à 15 millions de dollars en ETH.

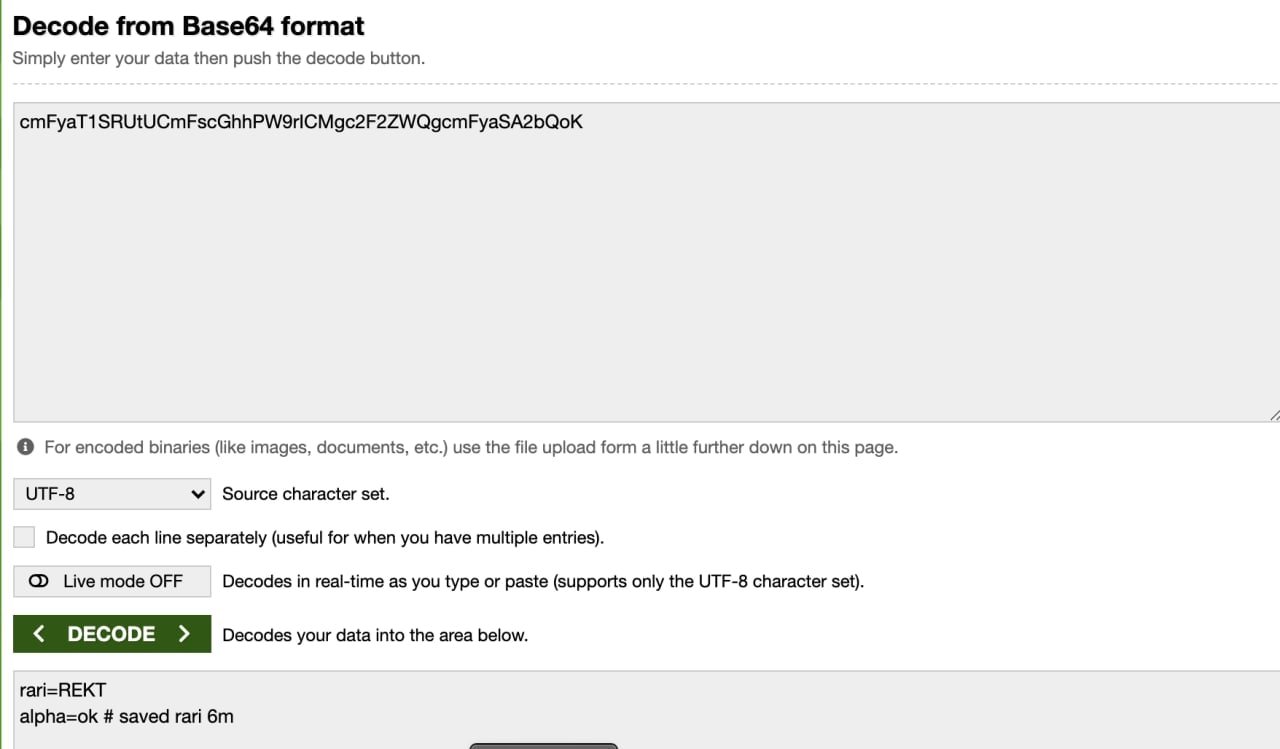

Source : franksearcher

Le token de gouvernance de Rari Capital, $RGT, a connu une forte baisse de prix après l'attaque.

L'assaillant avait choisi dans un premier temps de donner son avis sur les protocoles impliqués, mais il semblerait que ce dernier ait changé d’avis, puisqu’il a dans un second temps tenté d'annuler la transaction. Cependant, il a réglé le gas trop bas, et l'annulation n'a pas eu lieu avant une vingtaine de minutes, laissant le temps à tout le monde de prendre connaissance de son message.

Cette technique d'attaque était similaire à celle de l'Evil Pickle Jar, une technique qui semble susceptible de devenir de plus en plus courante à l'avenir.

C’est en effet le même mécanisme d'exploitation qui a été appliqué, quand bien même ce sont différents protocoles qui ont été utilisés,

Alpaca/Alpha, vSafe/Rari, PancakeSwap/SushiSwap - l'interaction entre eux a été construite de telle manière que l'exploit a été facilement répété sur une autre chain.

L'interopérabilité entre les protocoles DeFi s'accroît, et les lignes floues offrent des échappatoires encore plus accessibles.

Au cours des nouvelles années folles de la décennie 2020, les individus impitoyables sont récompensés, et toute tentative de poursuite semble vaine.

Avec tant d'autres crimes qui émergent à la surface de la crypto, qui va essayer de poursuivre quelqu'un pour avoir exploité des contrats où tant de personnes demeurent anonymes ?

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) a perdu 2 million de dollars à cause d'un exploit de DNS. Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?

Fei Rari - REKT

Fei Rari - rekt. Sept des pools Fuse de Rari ont été drainés pour un total d'environ 80 millions de dollars. Ce n'est pas la première fois que Rari se fait rekt - espérons que les hackers ne réaliseront pas le coup du chapeau.