Rari Capital - REKT

Sangre joven y nuevos ricos.

Después de un rápido descanso para comer, fue el turno de Rari Capital de ser rekt.

El joven agregador de rendimiento ha caído víctima de un agresor serial, ya que la misma wallet que atacó a Value DeFi solo horas antes volteó a mirar a la pool ETH de Rari Capital, sacando $15 millones en ETH.

Rari Capital ha llamado la atención debido a la juventud de sus desarrolladores, causando que la comunidad discuta acerca de la relevancia de la edad cuando en total la industria DeFi tiene solamente 2-3 años.

Aunque algunos dirán que “se lo buscaron”, no nos da ningún placer saber que la gente ha perdido su dinero.

No hay ningún desarrollador con 10 años de experiencia en diseño de sistemas DeFi, esto es una meritocracia que depende más de las habilidades y la madurez de una persona que del tamaño de su CV.

Cada ataque se nos presenta con una valiosa lección, y debemos estudiar las técnicas en aras de construir un futuro más seguro.

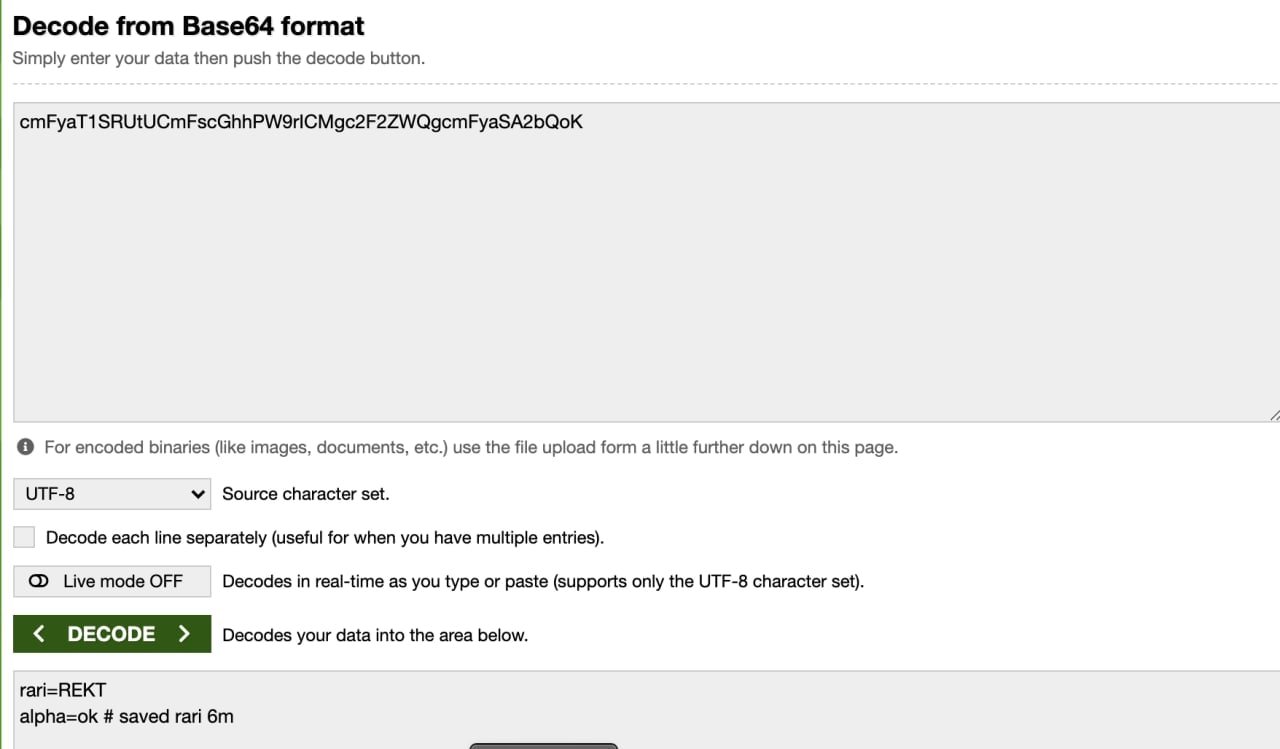

Estamos viendo las acciones de un asesino cross-chain, que utilizó el dinero sucio que obtuvo de Value DeFi para realizar un ataque a Rari Capital.

5,346 BNB ($3.8M) fueron robados y cambiados a 1k ETH.

Las acciones del agresor en BSC fueron como sigue:

1: Crear un token falso y ponerlo en una pool con BNB en PancakeSwap para poder usar Alpaca Finance.

2: Interactuar con Alpaca Finance, en donde al llamar la función approve() para un token falso, se llama a un payload, lo que permite a un agresor usar vSafe a través de Covex farm para obtener vSafeWBNB.

3: Convertir vSafeWBNB a WBNB.

4: Transferir WBNB a Ethereum a traves de Anyswap.

Repetir 2x

El ataque a Rari fue como sigue:

1: Crear un token falso y ponerlo en una pool en SushiSwap.

2: Interactuar con Alpha Homora, donde también se llama a un payload dejando que el agresor pueda obtener ibETH en el pool contract ETH de Rari.

3: Convertir ibETH a ETH en la pool ETH de Rari.

Como resultado, 2.9k ETH ($11.1M) fueron robados, y otros 1.7k ETH estuvieron en riesgo antes de las acciones del equipo Rari.

La ganancia total de los dos ataques fue de $15M en ETH.

Crédito: frankresearcher

El token de gobernanza de Rari Capital $RGT vio caer su precio en picada inmediatamente después del ataque.

El agresor decidió expresar su opinión en los protocolos envueltos, pero parece que tuvo sus dudas, ya que intentó cancelar la transacción. Pero, fijó el gas demasiado bajo y la cancelación no se procesó por 20 minutos, dando a todos el tiempo para ver su mensaje.

Esta técnica de ataque fue similar a la del Evil Pickle Jar, una que parece propicia a volverse aún más común en el futuro.

Aunque varios protocolos fueron usados, el mismo mecanismo de exploit fue aplicado.

Alpaca/Alpha, vSafe/Rari, PancakeSwap/SushiSwap - la interacción entre ellos fue construida de tal manera que el exploit fue fácilmente repetido en otra chain.

La interoperabilidad entre los protocolos DeFi está incrementando, y las líneas difusas permiten rutas de escape cada vez más sencillas.

En los locos años veinte, los implacables son premiados, y cualquier sanción parece poco probable.

Con tantos otros crímenes superficiales en crypto, ¿quién va a intentar procesar a alguien por explotar contratos cuando tantos otros permanecen anónimos?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

ETHTrustFund - Rekt

Otro día, otro rug pull. Esta vez en el proyecto mimado de Coinbase, Base Network. ETHTrustFund hace un rug pull en Base, llevando a pérdidas de $2.1 millones para los inversores.

Rho Market - Rekt

Un error de configuración de un oráculo se convierte en una ganancia de $7.5 millones para un bot MEV alerta. Lo que comenzó como un simple paso en falso en la configuración del oráculo de Rho Market se convirtió en un día de pago para un bot MEV oportunista el 19 de julio, cuando rápidamente aprovechó la apertura dentro del protocolo construido en Scroll.

LiFi/Jumper - Rekt

Aprobaciones infinitas... el salto de fe definitivo ataca de nuevo. El protocolo LiFi perdió $9.73M en un ataque que drenó direcciones que previamente habían aprobado permisos infinitos a los contratos del protocolo en múltiples cadenas.