MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) est au fond du trou, et ce pour un montant de 2 millions de dollars.

Le front-end du DEX basé sur Cronos a été victime d'un exploit, ce qui a entrainé des pertes de plus de 2 millions de dollars pour ses utilisateurs.

À partir de 19h30, le 4 mai, les utilisateurs qui échangeaient, ajoutaient ou retiraient des liquidités sur le protocole ont commencé à voir leurs fonds redirigés directement vers le portefeuille de l'assaillant.

L'exploit a duré environ 3 heures jusqu'à ce que l'équipe ne mette le front-end hors service.

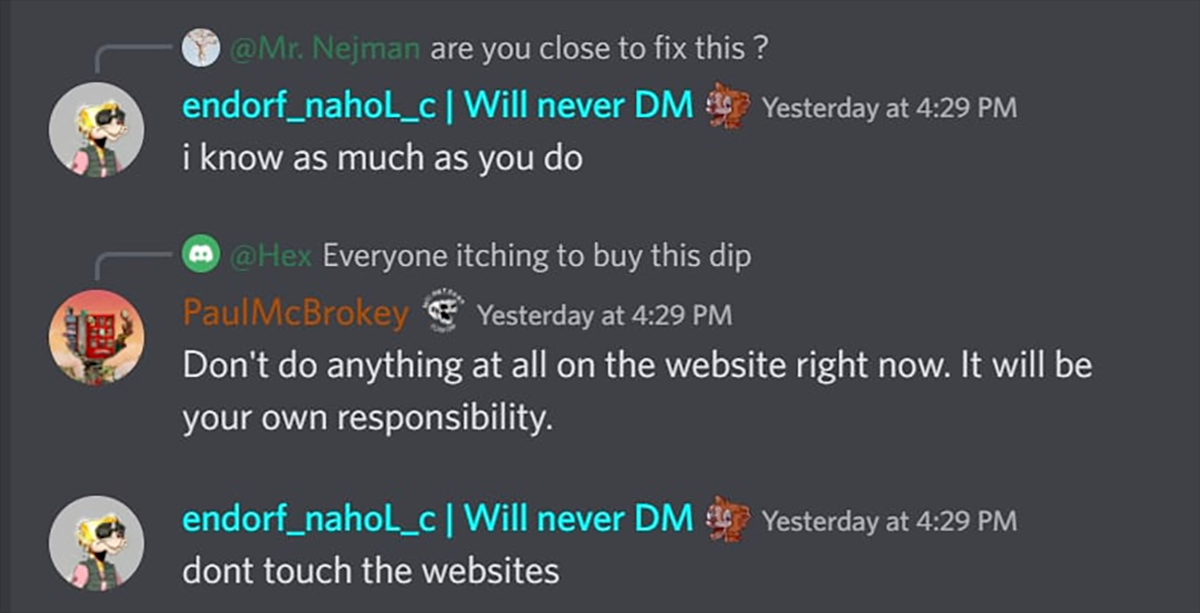

Pendant l'attaque, depuis Discord, les membres de l'équipe ont conseillé aux utilisateurs de ne pas interagir avec le site.

Mais pourquoi le site compromis a-t-il été laissé en ligne aussi longtemps ? Pourquoi l'équipe n'en a-t-elle pas bloqué l'accès ?

On ne sait pas exactement comment l'assaillant a réussi à obtenir l'accès, et le post mortem officiel ne dévoile pas grand-chose :

Le site MM.finance a fait l'objet d'une attaque DNS au cours de laquelle un assaillant a réussi à injecter une adresse de contrat malveillante dans le code frontal. Le malfaiteur a utilisé une vulnérabilité DNS pour modifier l'adresse du router contract dans nos fichiers hébergés.

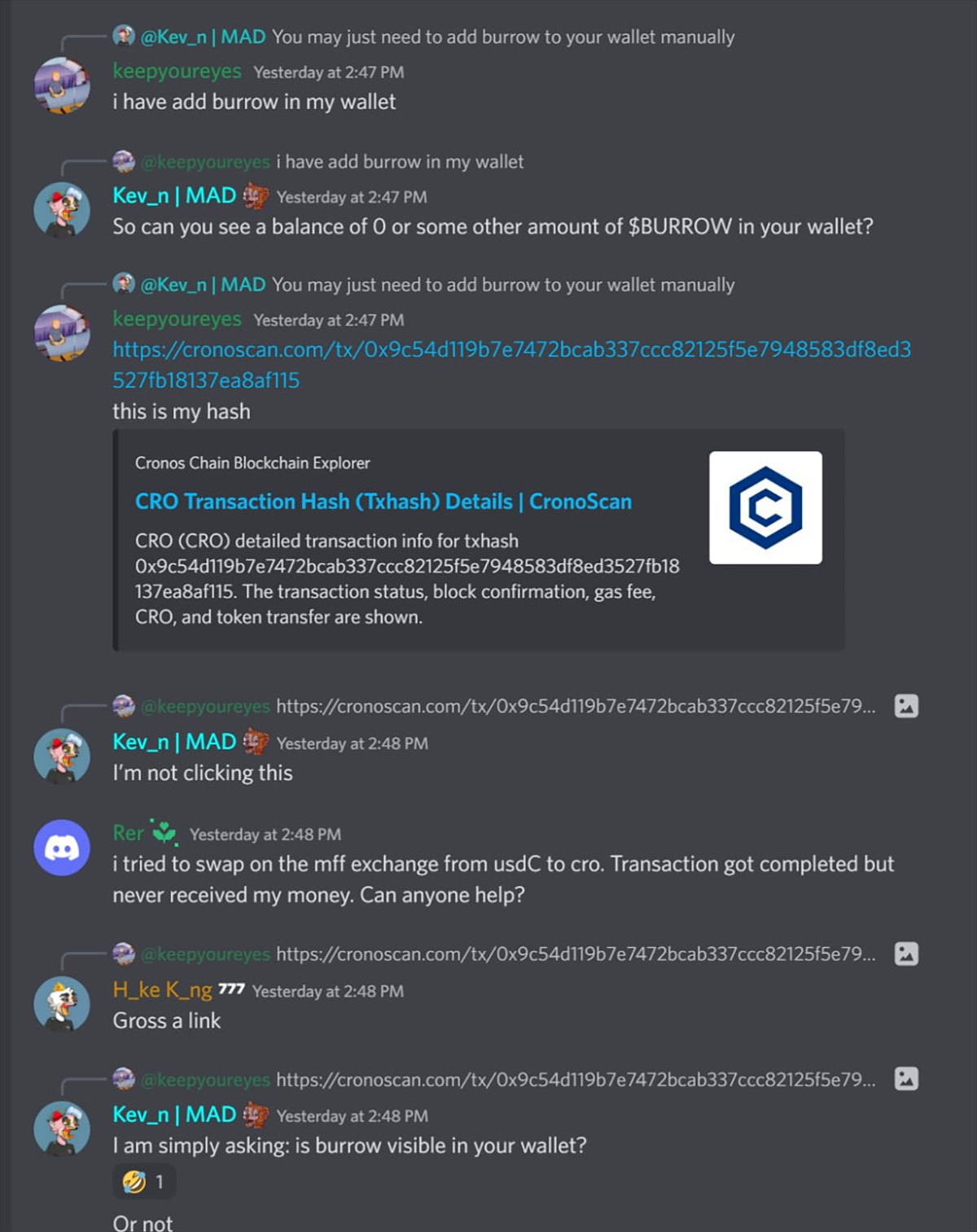

Cela a donné lieu à quelques spéculations dans le groupe telegram de rekt.news, les utilisateurs se demandant si l'exploit n'avait pas redirigé les utilisateurs vers une version clonée de la page.

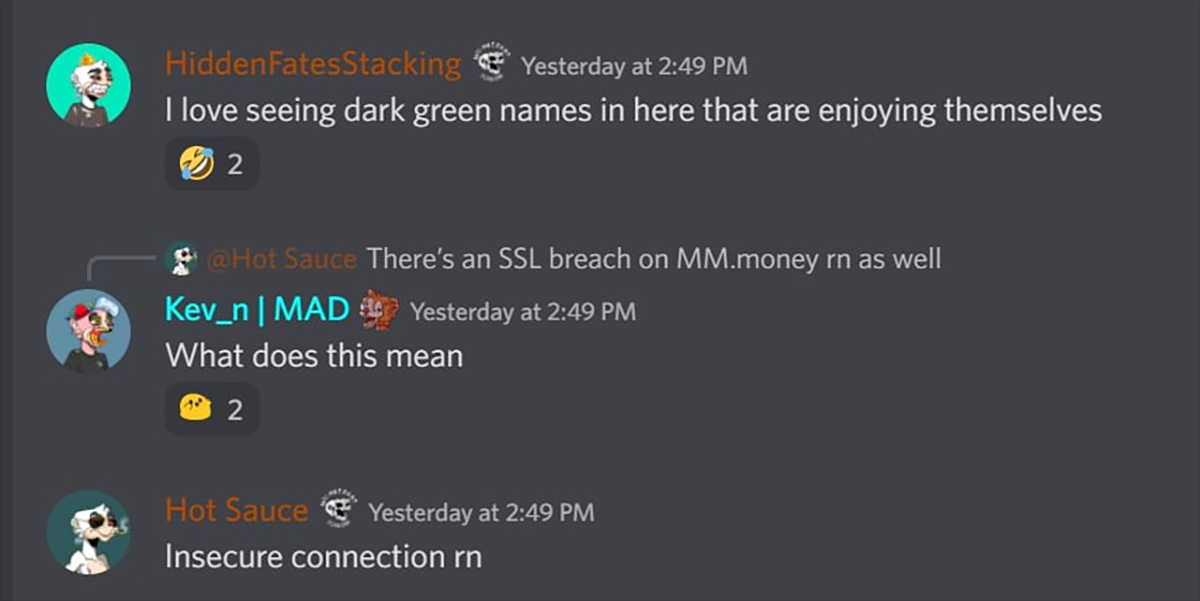

"hmm - on dirait qu'il s'agissait en fait d'une redirection DNS, possiblement..." "les gens disent que le certificat SSL est défaillant"

Alors que d'autres étaient plus sceptiques.

Certains utilisateurs ont fait part de leurs inquiétudes via Discord, mais ils ne furent pas pris au sérieux par l'équipe.

Quel que soit le vecteur d'attaque, l'exploit a été préparé, et a exposé les transactions des utilisateurs à un routeur malveillant lié à l'adresse de l'assaillant.

Ensuite, à partir de ce swap effectué à 19:28:35 PM +UTC, les sorties de toutes les interactions avec le DEX ont été redirigées vers l'adresse de l'assaillant.

Plus de 600 transactions ont ainsi été détournées, les bénéfices étant échangés contre des USDT, puis rebridgés en Ethereum avant d'être déposés (743 ETH pour le moment) sur Tornado Cash.

Le post-mortem conseille aux utilisateurs de bien vérifier l'adresse correcte du routeur (0x145677FC4d9b8F19B5D56d1820c48e0443049a30) lors de la confirmation des transactions.

Encore une mangouste qui prend avec trop de légèreté la sécurité opérationnelle.

L'équipe de Mad Meerkat a retracé le financement de l'assaillant jusqu'à OKX, et a lancé un appel à l'aide pour déterminer l'identité de ce hacker.

Les utilisateurs concernés seront remboursés via la part des frais de transaction perçue par l'équipe. De plus amples détails sur le programme de compensation peuvent être trouvés ici.

Il s'agit du premier exploit sur Cronos à figurer dans notre classement, avec une modeste entrée à la 76e place.

Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

Fei Rari - REKT

Fei Rari - rekt. Sept des pools Fuse de Rari ont été drainés pour un total d'environ 80 millions de dollars. Ce n'est pas la première fois que Rari se fait rekt - espérons que les hackers ne réaliseront pas le coup du chapeau.

Saddle Finance - REKT 2

11 millions de dollars ont été subtilisés à Saddle Finance hier, auxquels s'ajoutent 3,8 millions de dollars sauvés par BlockSec. Bien qu'ils aient affirmé que "les fonds des utilisateurs sont en sécurité", Saddle a ensuite précisé que cela ne concernait que le montant qui n'a pas été volé. rekt.news peut désormais préciser que les 11 millions de dollars qui ont été volés ne sont certainement pas en sécurité.