Badger - REKT

Un cadáver en la carretera.

El badger está muerto.

$120 millones robados en varios tipos de wBTC y ERC20.

Un ataque front-end pone a BadgerDAO en el cuarto lugar de nuestro leaderboard.

La aprobación infinita significa confianza ilimitada - algo que sabemos que no debemos de hacer en DeFi.

Pero, ¿cómo puede esperarse que los usuarios comunes identifiquen un contrato ilegítimo a través de la aprobación de su wallet si el front-end ha sido comprometido?

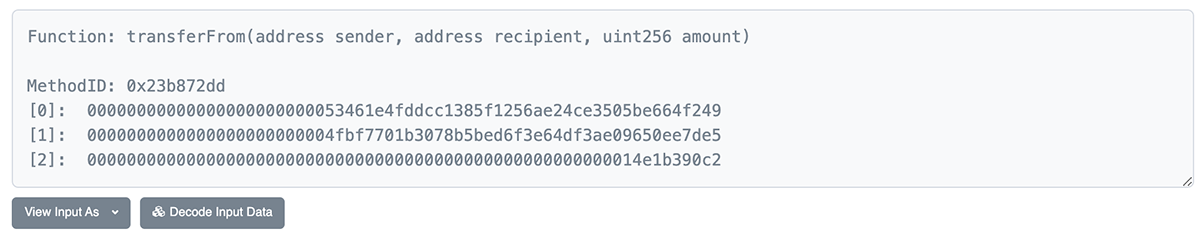

Un actor anónimo insertó aprobaciones adicionales para enviar los tokens de los usuarios a su propia dirección. Empezando a las 00:00:23 UTC el 2.12.2021, el agresor utilizó esta confianza robada para llenar su propia wallet.

Cuando la noticia de que las direcciones de sus usuarios estaban siendo vaciadas llegó a Badger, el equipo anunció que había suspendido los smart contracts del proyecto, y las transacciones maliciosas comenzaron a fallar alrededor de 2 horas y 20 minutos después de haber empezado.

BadgerDAO tiene el objetivo de traer Bitcoin a DeFi. El proyecto está compuesto de bóvedas en las que sus usuarios pueden generar rendimiento sobre una variedad de wrapped BTC en Ethereum.

La gran mayoría de los activos robados fueron tokens de depósito de estas bóvedas, los que luego fueron canjeados por el BTC subyacente. El BTC fue enviado de regreso a la red Bitcoin, y los tokens ERC20 se quedaron en Ethereum.

Las ubicaciones actuales de los fondos robados se pueden ver aquí.

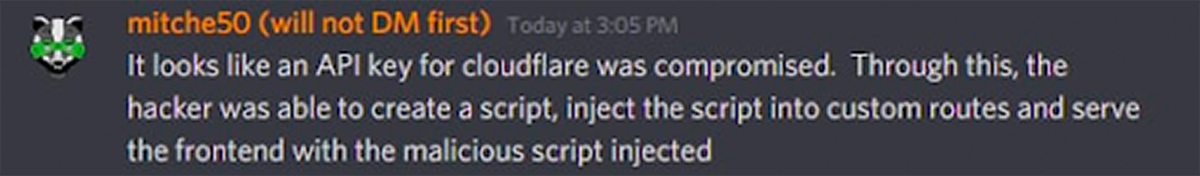

Circularon rumores que la cuenta Cloudflare del proyecto había sido comprometida, junto con otras vulnerabilidades de seguridad.

Las aprobaciones se presentaron cuando los usuarios intentaron hacer transacciones legítimas de depósito y cobros de recompensas. Así el agresor construyó una base de aprobaciones de wallet ilimitadas que le permitió transferir los tokens directamente desde las direcciones de los usuarios.

La primera instancia de aprobación de la dirección del agresor fue hace casi dos semanas, según Peckshield. Cualquier persona que ha interactuado con la plataforma desde entonces puede haber dado aprobación inadvertidamente al hacker para sustraer sus fondos.

Mas de 500 direcciones han aprobado la dirección del hacker: 0x1fcdb04d0c5364fbd92c73ca8af9baa72c269107

Revisa tus aprobaciones y revocalas aquí: etherscan.io/tokenapprovalchecker

Transacción ejemplo: sustrayendo ~900 byvWBTC con valor arriba de $50M. La víctima había aprobado la dirección del agresor para gastar fondos ilimitados vía la función increaseAllowance() unas 6 horas antes.

Eventualmente, gracias a una característica “poco común” dentro la función transferFrom(), el equipo fue capaz de pausar todos los smart contracts, evitando aún más pérdidas.

Si los proyectos bien establecidos y con buena reputación como Badger pueden terminar así de rekt, y algunos de los más grandes de la industria han escapado por poco, los usuarios DeFi no pueden sentirse cómodos con la seguridad de sus posiciones más grandes. La diversificación es la clave para sobrevivir.

A pesar de toda la importancia que normalmente se pone en revisar URLs y asegurar que se está interactuando con los canales oficiales, esto no hubiera sido de ayuda en este caso.

El front-end fue manipulado hace al menos 12 días.

¿Cómo Badger no se dio cuenta?

Un usuario remarcó la aprobación increaseAllowance() sospechosa en Discord.

¿Por qué los devs de Badger no investigaron esto?

Para los usuarios con experiencia, puede que estos tipos de aprobaciones falsas sean fáciles de identificar. Revisar la validez de cualquier contrato es bastante fácil al copiar/pegar la dirección en Etherscan antes de firmar transacciones.

Pero para que DeFi llegue a la “adopción masiva”, estas precauciones extras tienen que ser más sencillas de realizar.

Hasta entonces, solo podemos practicar una buena higiene de wallet.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

ETHTrustFund - Rekt

Otro día, otro rug pull. Esta vez en el proyecto mimado de Coinbase, Base Network. ETHTrustFund hace un rug pull en Base, llevando a pérdidas de $2.1 millones para los inversores.

Rho Market - Rekt

Un error de configuración de un oráculo se convierte en una ganancia de $7.5 millones para un bot MEV alerta. Lo que comenzó como un simple paso en falso en la configuración del oráculo de Rho Market se convirtió en un día de pago para un bot MEV oportunista el 19 de julio, cuando rápidamente aprovechó la apertura dentro del protocolo construido en Scroll.

LiFi/Jumper - Rekt

Aprobaciones infinitas... el salto de fe definitivo ataca de nuevo. El protocolo LiFi perdió $9.73M en un ataque que drenó direcciones que previamente habían aprobado permisos infinitos a los contratos del protocolo en múltiples cadenas.