Badger - REKT

rekt comme un animal écrasé sur le bord de la route.

Le blaireau est mort.

120 millions de dollars dérobés sous de multiples formes de wBTC et ERC20.

Une attaque front-end propulse Badger DAO à la quatrième place du classement.

Des autorisations infinies signifient une confiance infinie - une chose que nous savons que nous ne devrions pas accorder dans l’univers de la DeFi.

Mais devons-nous attendre des utilisateurs réguliers qu’ils repèrent un contrat illégitime via les autorisations du portefeuille si le front-end est compromis ?

Une partie inconnue a inséré des approbations supplémentaires pour envoyer les tokens des utilisateurs à sa propre adresse. À partir de 00:00:23 UTC le 2.12.2021, l'assaillant a utilisé cette confiance usurpée pour remplir son propre wallet.

Lorsque Badger a appris que les adresses des utilisateurs avaient été vidées, l'équipe a annoncé qu'elle avait mis en pause les smart contracts du projet, et les transactions malveillantes ont commencé ne plus fonctionner environ 2 heures 20 minutes après avoir commencé.

L'objectif de BadgerDAO est de transporter le bitcoin au sein de la DeFi. Le projet est composé de différents vaults permettant aux utilisateurs d’obtenir du rendement sur différents variants de BTC wrappés sur Ethereum.

La grande majorité des actifs volés étaient des tokens de dépôt dans les vaults qui ont ensuite été cash out, les BTC sous-jacents étant reliés au réseau Bitcoin, tandis que les tokens ERC20 restaient sur Ethereum.

L'emplacement actuel des fonds volés est récapitulé ici.

Des rumeurs selon lesquelles le compte Cloudflare du projet aurait été compromis ont circulé, tout comme d'autres vulnérabilités de sécurité.

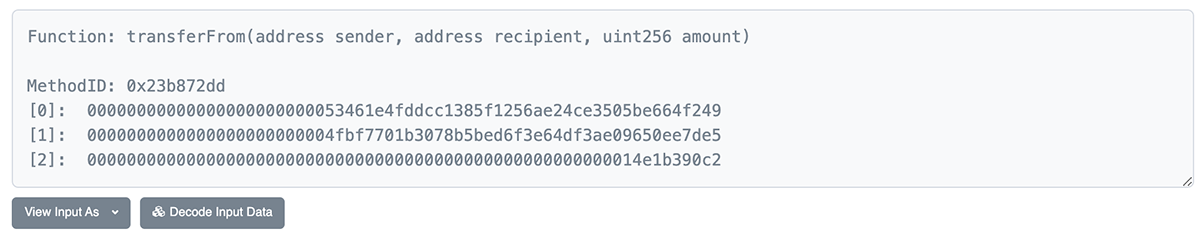

Les approbations se présentaient lorsque les utilisateurs tentaient d'effectuer des transactions légitimes de dépôt et de claim de récompense. Elles constituaient alors une base d'approbations de portefeuilles illimitées permettant à l'assaillant de transférer des tokens liés au BTC directement depuis l'adresse de l'utilisateur.

Selon Peckshield, le premier cas d'approbation de l'adresse du hacker remonte à près de deux semaines. Toute personne ayant interagi avec la plateforme depuis lors a donc pu par inadvertance approuver l'assaillant pour qu’il puisse drainer des fonds.

Plus de 500 adresses ont approuvé l'adresse du hacker, à savoir : 0x1fcdb04d0c5364fbd92c73ca8af9baa72c269107. Pour vérifier vos autorisations et les révoquer, allez sur etherscan.io/tokenapprovalchecker.

Exemple de transaction : prélèvement d’environ 900 byvWBTC d'une valeur totale de plus de 50 millions de dollars. La victime avait approuvé l'adresse de l'assaillant pour dépenser des fonds illimités via la fonction increaseAllowance() 6 heures auparavant.

Finalement, grâce à une fonctionnalité "inhabituelle" de la fonction transferFrom() de Badger, l'équipe a pu interrompre toute activité, ce qui a mis fin à la perte de fonds.

Si des projets de longue date avec une réputation aussi solide que celle de Badger peuvent se faire rekt de la sorte, et si certains des plus grands noms du secteur connaissent des ratés, c'est que les utilisateurs de la DeFi ne peuvent se permettre aucun excès de confiance quant à la sécurité de leurs plus gros bags. La diversification est la clé de la survie.

Dans ce cas-là, même l'importance accordée à la vérification de l'URL et à l'interaction avec les groupes appropriés n'aurait pu aider les utilisateurs.

Le front-end a été manipulé il y a au moins 12 jours.

Comment Badger a-t-il pu ne pas le remarquer ?

Un utilisateur a signalé l'approbation suspecte increaseAllowance() sur Discord.

Pourquoi les développeurs de Badger ne se sont-ils pas penchés sur la question ?

Pour les utilisateurs expérimentés, ce genre de fausses autorisations peut être facile à repérer, et il est assez facile de vérifier la validité d'un contrat en copiant/collant l'adresse dans Etherscan avant de signer la transaction.

Mais, pour que la DeFi connaisse une “adoption de masse", ces précautions supplémentaires doivent être rationalisées.

Pour le moment, nous pouvons seulement nous contenter de bonnes pratiques en matière de gestion de portefeuille et d'autorisation.

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) a perdu 2 million de dollars à cause d'un exploit de DNS. Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?

Fei Rari - REKT

Fei Rari - rekt. Sept des pools Fuse de Rari ont été drainés pour un total d'environ 80 millions de dollars. Ce n'est pas la première fois que Rari se fait rekt - espérons que les hackers ne réaliseront pas le coup du chapeau.