Visor Finance - 翻车

这是一个送钱的季节,而Visor Finance正在全力以赴。

Visor允许某些合约铸造出无限的奖励。

昨天,一个匿名人士利用这个礼物,从平台上提取880万VISR,按照黑客攻击前的价格算,价值820万美元。

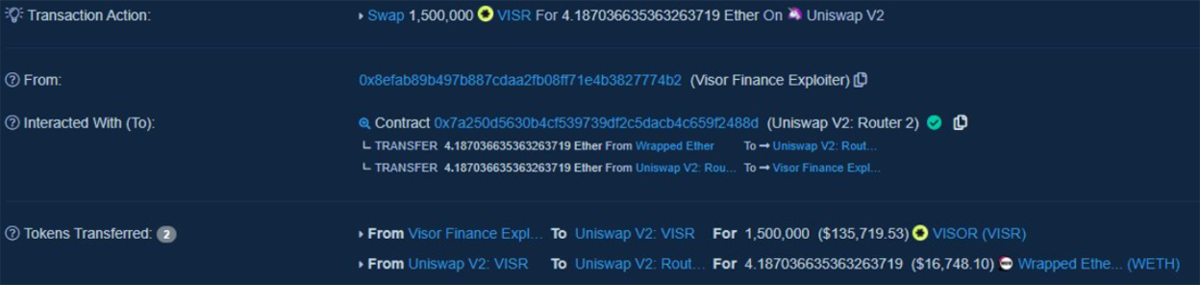

然而,该黑客在通过Uniswap的VISR-ETH池砸盘VISR时受到了影响。

-87%

翻车

早在今年6月,Uni v3的流动性管理协议Visor淡化一次安全漏洞中50万美元(当时TVL为300万美元)的损失。

然后,上个月,该项目沦为Visor团队辩称的"经济套利"的受害者。

难道"依赖现货价格决定流动性池中份额占比"不算是智能合约的漏洞?

这次又该怎么圆呢?

黑客地址:0x8efab89b497b887cdaa2fb08ff71e4b3827774b2

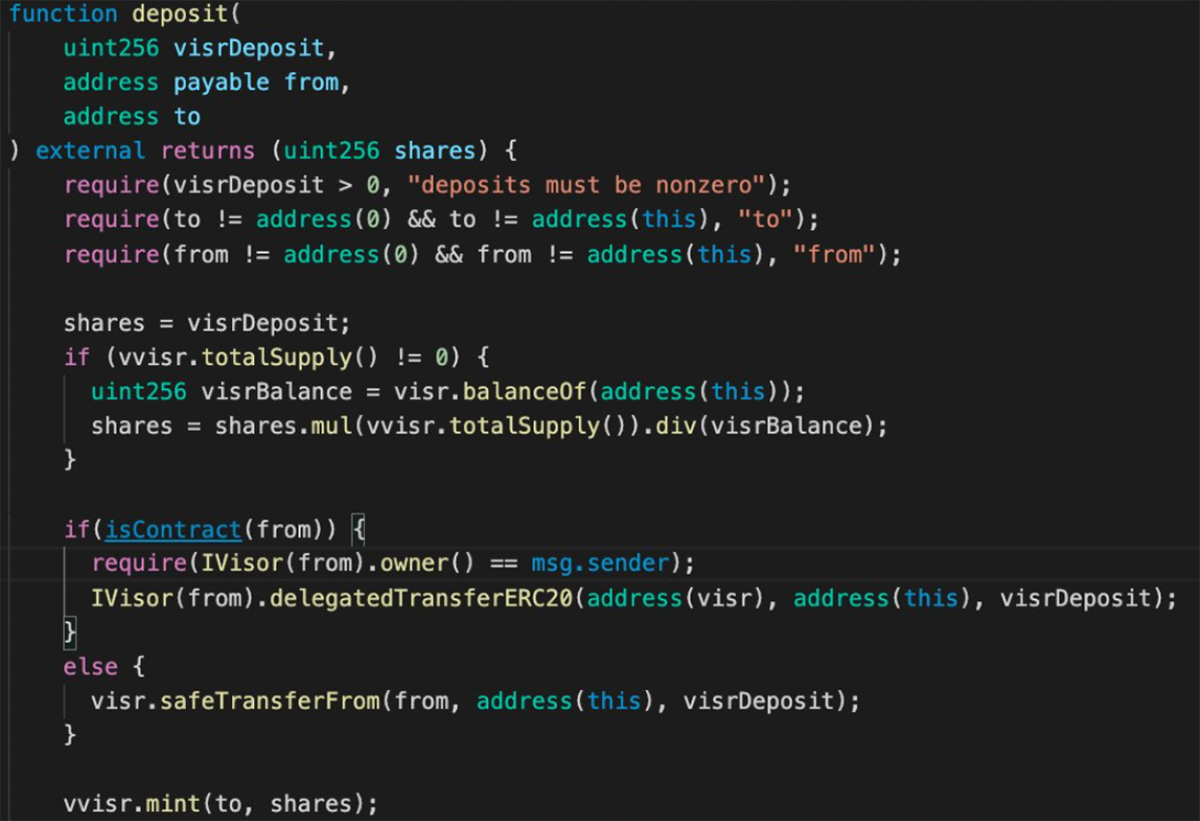

由于vVISR奖励合约的 deposit() 函数中有一个脆弱的 require() 检查,黑客能够使用他们自己的合约铸造出无限的份额。

只要黑客将自己的合约地址作为" from "传参,并且该合约有一个 msg.sender 的 Owner() 方法,那么他们就可以使用 vvisr.mint() 向任何地址铸造他们任意数量的份额。

来源:@storming0x

攻击者在执行漏洞交易之前,将合约的所有权转移到自己的地址,铸造了19.5万个vVISR代币。

然后,这些代币被销毁获得880万VISR,然后通过Uniswap v2换成ETH,并通过Tornado Cash洗出,到目前为止,这6笔交易共获利113ETH(45万美元)。

在他们的官方事后总结中,Visor提出了基于漏洞前快照的代币迁移方案。

他们还表示:

"我们与Quantstamp和ConsenSys Diligence预约了12月和1月的审计,包括这个新的质押合约"。

由于用户将得到退款,似乎唯一受损的是Visor团队的名声。

至少他们在黑客攻击后的公关方面获得了经验......

正如BlockSec在Twitter上写的那样。

"既然上次的攻击被称为套利,这次能不能称之为空投?"

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。

您可能也喜欢...

Level Finance - 翻车

Level Finance被铲平了。 昨天,价值110万美元的推荐奖金从基于BSC的合约平台上被盗走。这次攻击最初在一个多星期前就尝试过,但似乎没有人注意到。一个警告能拯救Level吗?

Merlin DEX - 翻车

Merlin玩起了经典的DeFi魔术,180万美元就在一阵烟雾中消失了。zksync原生DEX刚刚完成Certik对它的审计。怎么能给如此容易抽毯子的协议大开绿灯? 用户是不是也要受到谴责?

Hundred Finance - 翻车 2

在4月15日Hundred Finance在Optimism上遭遇了740万美元的攻击。在与Agave DAO和Meter被一起报道后,该协议迎来了自己的首场专属报道。现在Hundred在排行榜上的总损失金额为1690万美元...这次又是因为何故?