Visor Finance - REKT

Visor permettait à certains contrats de minter des récompenses illimitées.

Hier, un protagoniste anonyme a profité de ce cadeau et a retiré 8,8 millions de VISR de la plateforme, soit une valeur de 8,2 millions de dollars aux prix d'avant le hack.

Cependant, le hacker a souffert en se débarrassant des VISR via le pool VISR-ETH d'Uniswap.

-87%

rekt.

En juin dernier, Visor, un protocole de gestion des liquidités pour Uni v3, a minimisé la perte de 500 000 $ (sur ses 3 millions de dollars de TVL de l'époque) à la suite d'une faille de sécurité.

Puis, le mois dernier, le projet a été victime de ce que l'équipe de Visor a revendiqué être un "arbitrage économique", comme pour se défendre.

La “dépendance à l'égard des prix spot pour les émissions de parts” ne fait-elle pas partie des bugs liés aux smart contracts ?

De quoi s'agit-il cette fois-ci ?

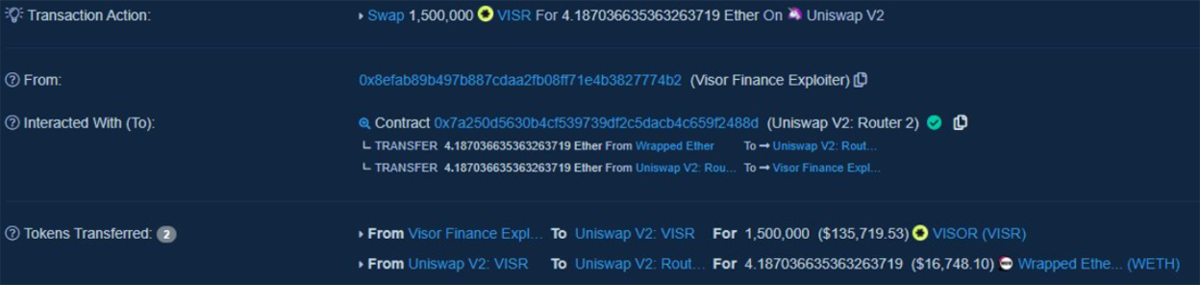

Adresse du hacker : 0x8efab89b497b887cdaa2fb08ff71e4b3827774b2

Alimentée via Tornado Cash quelques minutes avant l'exécution de l'attaque.

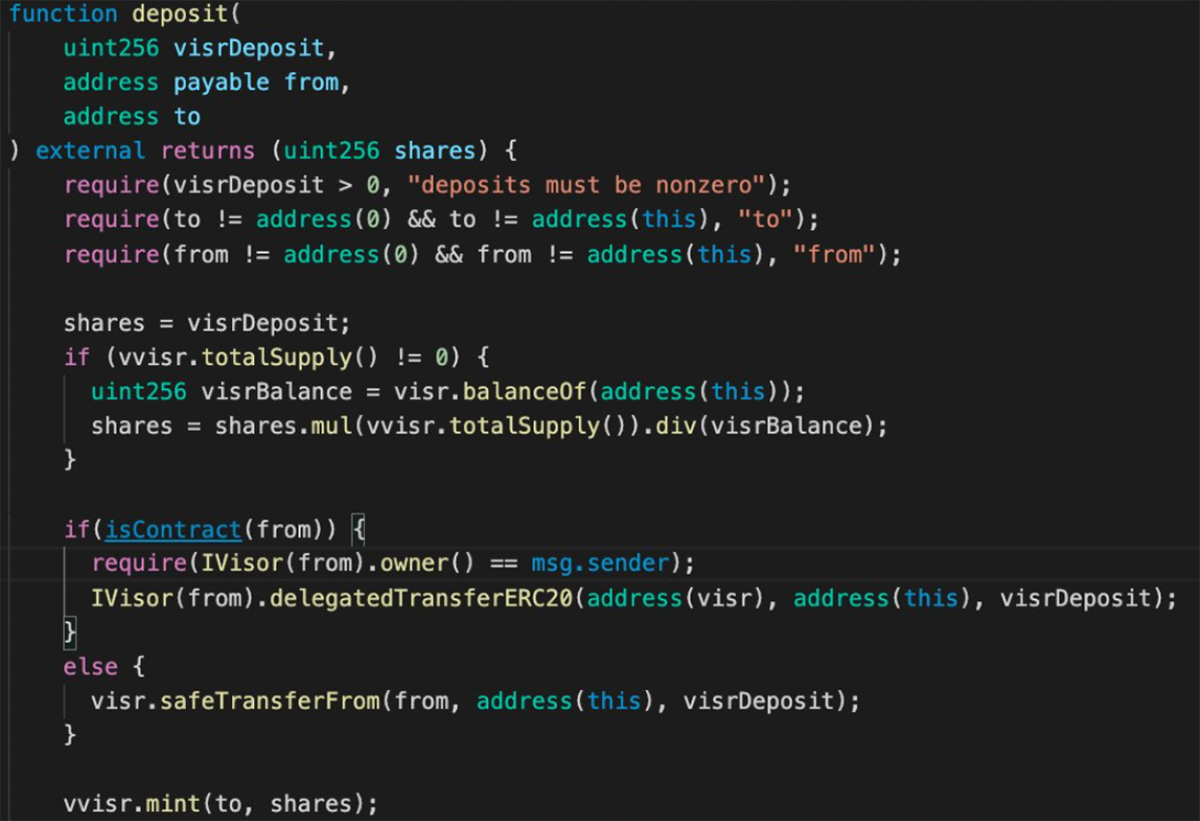

En raison d'un check require() vulnérable dans la fonction deposit() du contrat vVISR Rewards, le hacker a pu minter un nombre illimité de parts en utilisant son propre contrat.

Tant que le hacker utilise son propre contrat comme "from" et que le contrat a une méthode Owner() de msg.sender, il peut alors minter autant de parts qu'il veut à n'importe quelle adresse en utilisant vvisr.mint().

Source : @storming0x

L'assaillant a transféré la propriété du contrat à sa propre adresse avant d'exécuter la transaction d'exploitation en mintant 195k de tokens vVISR.

Ceux-ci ont ensuite été burn pour 8,8 millions de VISR avant d'être échangés via Uniswap v2 contre des ETH puis blanchis via Tornado Cash dans cette transaction ainsi que dans 6 transactions ultérieures pour un montant total de 113 ETH (450 000 $) à ce jour.

Dans leur post-mortem officiel, Visor a proposé une migration des tokens sur la base d'un snapshot antérieur à l'exploit.

L'équipe déclare également que :

"Nous sommes engagés avec Quantstamp et ConsenSys Diligence pour les audits de décembre et janvier, et ce nouveau contrat de staking fera partie de ces audits."

Seul l'équipe de Visor semble avoir subi des dommages, sa réputation ayant été entachée, puisque les utilisateurs devraient être remboursés.

Au moins acquièrent-ils de l'expérience en matière de relations publiques post-hack…

Comme BlockSec l'a écrit sur Twitter :

"Puisque l'attaque a été la dernière fois qualifiée d'arbitrage, pouvons-nous parler cette fois-ci d'airdrop ?"

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) a perdu 2 million de dollars à cause d'un exploit de DNS. Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?

Fei Rari - REKT

Fei Rari - rekt. Sept des pools Fuse de Rari ont été drainés pour un total d'environ 80 millions de dollars. Ce n'est pas la première fois que Rari se fait rekt - espérons que les hackers ne réaliseront pas le coup du chapeau.