Visor Finance - REKT

Visor erlaubte bestimmten Smart-Contracts, unbegrenzte Belohnungen zu minten.

Gestern nutzte ein anonymer Täter dieses Geschenk und zog 8,8 Millionen VISR von der Plattform ab; 8,2 Millionen US-Dollar zu Vor-Hack-Preisen.

Allerdings musste der Hacker beim Dumping von VISR über den VISR-ETH-Pool von Uniswap Verluste hinnehmen.

-87%

rekt.

Bereits im Juni spielte Visor, ein Liquiditätsmanagementprotokoll für Uni v3, den Verlust von 500.000 US-Dollar (damals 3 Millionen US-Dollar TVL) bei einer Sicherheitslücke herunter.

Dann, letzten Monat, wurde das Projekt Opfer dessen, was das Visor-Team defensiv als „wirtschaftliche Arbitrage“ bezeichnete.

Zählt das „Abhängigkeit von Kassakursen für die Ausgabe von Aktien“ nicht als Smart-Contract-Bug?...

Was war es dieses Mal?

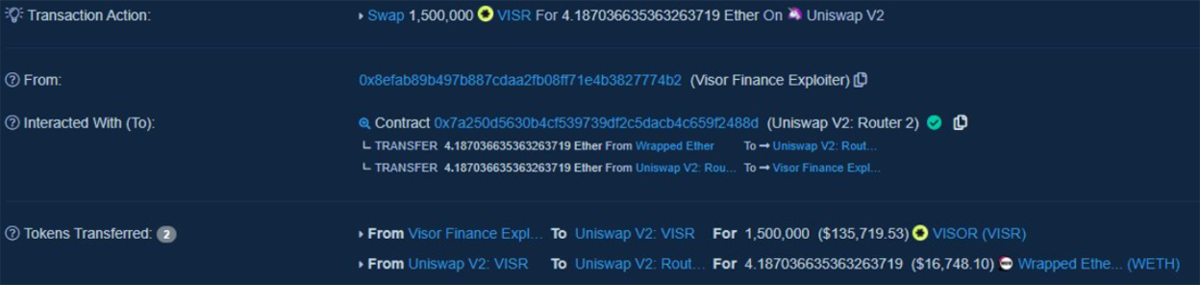

Adresse des Hackers: 0x8efab89b497b887cdaa2fb08ff71e4b3827774b2

Finanziert durch Tornado Cash wenige Minuten vor der Ausführung des Angriffs.

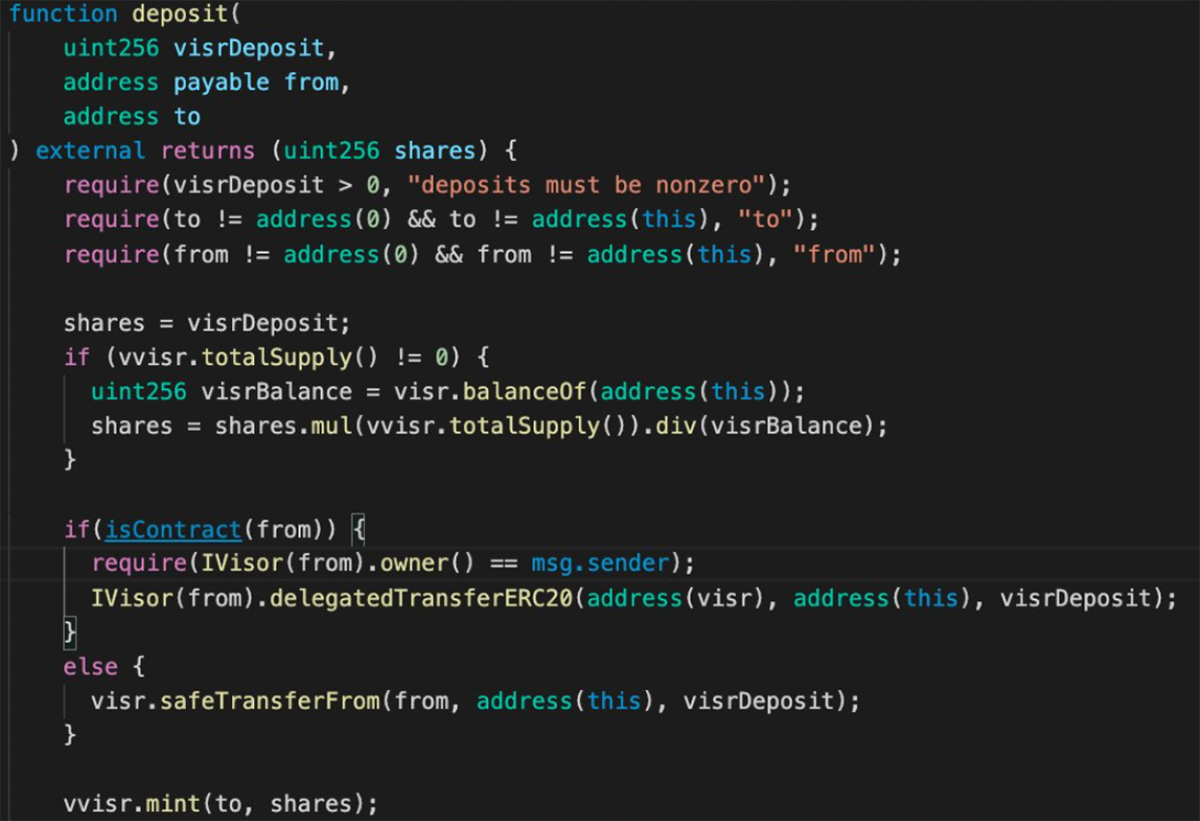

Aufgrund einer anfälligen require()-Prüfung in der deposit()-Funktion des vVISR Rewards Contract konnte der Hacker unbegrenzt Anteile mit seinem eigenen Contract minten.

Solange der Hacker seinen eigenen Contract als „from“ übergibt und der Contract eine Owner()-Methode von msg.sender hat, kann er mit vvisr.mint() beliebig viele Anteile an jede beliebige Adresse minten.

Quelle: @storming0x

Der Angreifer übertrug die Eigentümerschaft des Contracts an seine eigene Adresse, bevor er die Exploit-Transaktion ausführte und 195.000 vVISR-Tokens mintete.

Diese wurden dann für 8,8 Millionen VISR verbrannt, bevor sie über Uniswap v2 gegen ETH geswapt und über Tornado Cash in dieser und 6 wieteren Transaktionen mit insgesamt 113 ETH (450.000 US-Dollar) gewaschen wurden.

In ihrem offiziellen Post-Mortem hat Visor eine Token-Migration basierend auf einem Snapshot vor dem Exploit vorgeschlagen.

Sie erklärten:

„Wir sind sowohl mit Quantstamp als auch mit ConsenSys Diligence für Dezember- und Januar-Audits beschäftigt und dieser neue Staking Contract wird mit einbezogen.“

Da die Nutzer eine Rückerstattung erhalten, scheint der einzige Schaden der Ruf des Visor-Teams zu sein.

Zumindest sammeln sie Erfahrung in der Post-Hack-PR...

Wie BlockSec auf Twitter schrieb:

„Da das letzte Mal ein Angriff als Arbitrage bezeichnet wurde, können wir ihn dieses Mal Airdrop nennen?“

REKT serves as a public platform for anonymous authors, we take no responsibility for the views or content hosted on REKT.

donate (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

disclaimer:

REKT is not responsible or liable in any manner for any Content posted on our Website or in connection with our Services, whether posted or caused by ANON Author of our Website, or by REKT. Although we provide rules for Anon Author conduct and postings, we do not control and are not responsible for what Anon Author post, transmit or share on our Website or Services, and are not responsible for any offensive, inappropriate, obscene, unlawful or otherwise objectionable content you may encounter on our Website or Services. REKT is not responsible for the conduct, whether online or offline, of any user of our Website or Services.

you might also like...

Dego Finance - REKT

10 Millionen US-Dollar von Dego Finance und ihrem Partner Cocos-BCX gestohlen. Dego hat behauptet, dies sei ein Fall von kompromittierten Schlüsseln, und wir fragen uns, warum sie keine Multi-Sig verwendet haben?

Superfluid - REKT

8,7 Millionen US-Dollar wurden von Superfluid abgezogen. Das Krypto-Streaming-Protokoll wurde von einem anonymen Angreifer ausgenutzt, wodurch mehrere andere DAOs Kollateralschäden erlitten.

Meter - REKT

Bridges bauen ist ein gefährliches Geschäft. Bei einem weiteren Angriff werden Meter.io auf BSC 4,4 Millionen US-Dollar abgenommen, wodurch Hundred Finance 3,3 Millionen US-Dollar an Kollateralschäden erlitt.