STABLEMAGNET - 翻车

他们告诉我们这将会发生,然后就发生了。

在攻击发生前的几个小时,我们收到了一个匿名消息来源的直接消息,暗示StableMagnet会被抽毯子。

我们无法证实这些说法,因此无能为力。

如果我们发出公开警告,而指控是错误的,我们就会引发恐慌,并可能损害一个无辜的项目。

我们没办法保护这笔资金,所以我们能做的只有等待。

现在已经损失了2700万美元,还有更多的币将从那些尚未取消对StableMagnet权限的人的钱包里被偷走。

用户可以使用这个BSC代币授权校验器撤销这些权限。

我们无法阻止这种攻击,这种信息是不容易接受的。然而,我们收到的信息与我们以前持有的一些怀疑相互印证。

Techrate审计是不可信的。

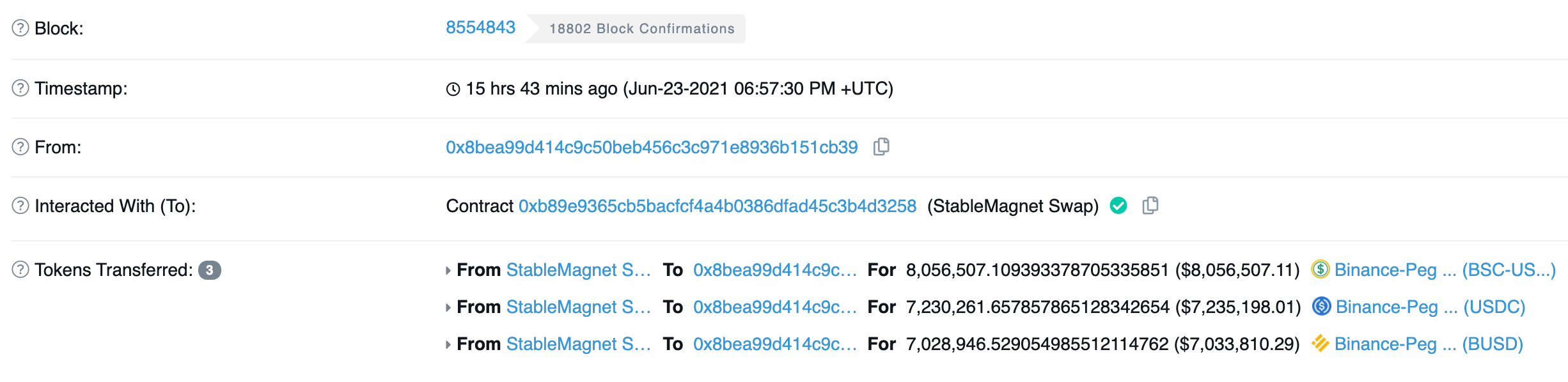

这笔交易拉开了抽毯子的序幕:

最初的2220万美元是通过一个未经验证的源代码从StableMagnet 3池获得的。

这个数字现在是2700万美元,而且还在上升。

正如Rugdoc所说:

Etherscan和BSCScan浏览器没有验证链接库源代码。

这使得黑客部署一个与源代码中的库完全不同的库。

未经验证的SwapUtil库不仅包含抽干所有交易对的代码,还包含向每个批准StableMagnet的人转移更多代币的代码。

包含该漏洞的SwapUtils库: 0xE25d05777BB4bD0FD0Ca1297C434e612803eaA9a

其他仍在运行的协议,如Dopple和stableaj基于相同的代码,它们的SwapUtils库也未经过验证。

被盗资金被分成多个地址并存入Binance,以便切换到以太链,然后迅速撤出并从USDT交换成去中心化的DAI。

这些袭击者已经计划好了他们的逃跑路线。

是因为Binance KYC程序有缺陷,还是因为Binance对执行的关心程度比他们想让我们相信的要低?

BUSD发送到Binance热钱包: 0x2bac04457e5de654cf1600b803e714c2c3fb96d7

以太坊链上Tether接收地址: 0xDF5B180c0734fC448BE30B7FF2c5bFc262bDEF26

换成DAI: 0xe5daac909a3205f99d370bc2b32b1810a4912a07

这种模式已经在多个地址复制了。

这可能是一块一直在摩擦的地毯吗?

在某一点上,有超过1000个用户在StableMagnet还有余额。

起初位列第8位,这个事件继续在rekt排行榜攀升,因为我们发现更多的故事,毫无戒心的用户的钱包继续被抽干。

这已经不是这个组织第一次使用这种方法了,但是这次他们给我们留下了一些线索。

在StableMagnet事件发生后,我们的匿名消息源提供给我们的其他信息更加真实。

他们告诉我们,同一个组织对最近的多起抽毯子事件负有责任,表示Moon Here token和Wen Moon token也是由同样的人操作的。

他们还告诉我们“Techrate对Github代码进行了审计,但没有审计部署的合约”

我们知道Techrate收到了这个警告,但他们没有采取任何行动。快速浏览一下他们所参与的项目列表,就会对Techrate审计项目所能达到的质量有一个很好的了解。

我们为什么要指望他们指出问题,而不是听之任之,等他们戴上黑帽之后再回过头来讨论呢?

在一个信任已经处于最低限度的时空里,你希望可以从审计公司那里获得一些安全性。

然而,这并不是审计方成为头号嫌疑人的第一次事件。

我们知道至少有两个重大的黑客事件,在这些事件中,协议正在努力证明他们受到了审计方的攻击。调查正在进行中。

这已经是我们记录的更邪恶的拉锯战之一了。一群已知的攻击者不仅从他们的诈骗协议中偷窃,还直接从用户的钱包中偷窃,然后逃到去中心化DAI的庇护之下。

不要相信审计机构,自己研究(DYOR)。

如果喜欢我们的工作,请给我们的gitcoin赞助捐款。

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。

您可能也喜欢...

Level Finance - 翻车

Level Finance被铲平了。 昨天,价值110万美元的推荐奖金从基于BSC的合约平台上被盗走。这次攻击最初在一个多星期前就尝试过,但似乎没有人注意到。一个警告能拯救Level吗?

Safemoon - 翻车

毕竟不是那么安全。 昨天,Safemoon损失了价值890万美元的"锁仓LP",这要归咎于该项目最新升级引入的一个错误。Safemoon还能坚持多久?

BNB桥- 翻车

超过5亿美元经由BNB桥被盗。如果可以马上停止和启动一条链,那么它还能被认为是去中心化吗?又一次跨链桥攻击,又一次rekt榜上有名......