Протокол StableMagnet - REKT

За несколько часов до атаки мы получили сообщение от анонимного источника, в котором говорилось, что в отношении StableMagnet готовится рагпул.

Мы не могли проверить эти заявления, поэтому у нас были связаны руки.

Если бы мы сделали публичное предупреждение, а обвинения оказались бы ложными, то мы бы спровоцировали FUD и возможно навредили бы ни в чем не повинному проекту.

Возможности провести белый хак фондов не было, поэтому нам оставалось только ждать.

Теперь $27 миллионов пропали, и будет украдено еще больше из кошельков тех, кто еще не отозвал разрешения у StableMagnet.

Пользователи могут воспользоваться сервисом BSC Token Approval Checker, чтобы отозвать эти разрешения.

Мы не смогли предотвратить эту атаку, и осознание этого нелегко принять. Тем не менее, та информация, которую мы получили, коррелирует с некоторыми из поднятых нами ранее подозрений.

Аудитам Techrate нельзя доверять.

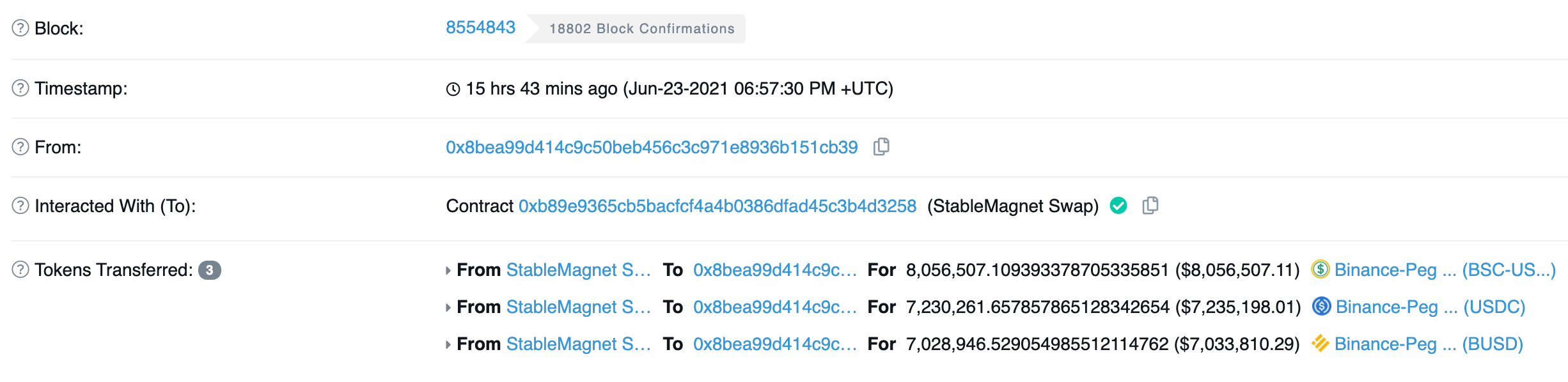

Рагпул начался с этой транзакции:

Первая порция в $22.2 миллиона была украдена из пула 3Pool протокола StableMagnet с помощью непроверенного исходного кода.

Теперь эта цифра достигла отметки в $27 миллионов и продолжает расти.

Как отметил Rugdoc:

Эксплореры Etherscan и BSCScan не проверяют исходный код связанной библиотеки.

Это позволяет эксплоитеру разворачивать совершенно отличную от исходного кода библиотеку.

В непроверенной библиотеке SwapUtil не только содержался код для выкачивания всех пар, но и код для трансфера большего количества токенов всем, кто дал разрешение StableMagnet.

Библиотека SwapUtils, содержащая эксплоит:0xE25d05777BB4bD0FD0Ca1297C434e612803eaA9a

Другие все еще действующие протоколы, такие как Dopple и StableGaj имеют в своей основе такой же код, и их библиотеки SwapUtil тоже не проверены.

Украденные фонды были разделены между множеством адресов и вложены в Binance, чтобы переключиться в блокчейн Эфириума, а затем быстро выведены и централизованные USDT обменены на децентрализованные DAI.

Атакующие спланировали свой путь отступления.

Есть ли в KYC Binance неисправности, или же Binance не так сильно заинтересован в укреплении закона, как они стараются заставить нас поверить?

BUSD, посланные на горячий кошелек Binance: 0x2bac04457e5de654cf1600b803e714c2c3fb96d7

Tether, полученные в цепи ETH: 0xDF5B180c0734fC448BE30B7FF2c5bFc262bDEF26

Tether, обмененные на DAI: 0xe5daac909a3205f99d370bc2b32b1810a4912a07

Этот паттерн был воспроизведен на множестве адресов.

Мог ли это быть рагпул, который продолжает рагпулить?

В моменте было свыше 1000 пользователей, у которых на счете в StableMagnet после рагпула было отличное от нуля значение.

Изначально войдя на восьмую строчку, этот случай, похоже, будет продолжать взбираться вверх в рейтинге rekt по мере того, как мы будем узнавать новые детали случившегося, а кошельки ничего не подозревающих пользователей будут продолжать опустошаться.

Эта банда делает рагпул не в первый раз, но на этот раз они оставили нам несколько зацепок.

Другая информация, данная нам нашим анонимным источником, более аутентична в свете событий в StableMagnet.

Он поведал нам, что та же группа ответственна во многих недавних рагпулах, предполагая, что нападения на токен Moon Here и токен Wen Moon были совершены теми же злоумышленниками.

Также он сказал нам, что: “Techrate провел аудит в Github, но не в развернутом контракте”

Мы знаем, что Techrate был предупрежден об этом рагпуле, но они не предприняли никаких действий. Если быстро пробежаться по списку проектов, в которых они задействованы, то у вас появится ясное представление о качестве, которого можно ожидать от проаудированного с помощью Techrate проекта.

Непонятно, почему мы ждем от них, что они укажут на проблему, когда им выгоднее закрыть на нее глаза, а затем вернуться в черной шляпе?

В пространстве, где доверие и так на минимальной отметке, вы надеетесь на то, что можете обратиться в аудиторскую компанию в поисках безопасности.

Однако, это не первый инцидент, в котором аудитор становится подозреваемым номер один.

Нам известно о по крайней мере двух больших хаках, в которых протоколы работают над тем, чтобы доказать, что они были атакованы аудитором. Расследования продолжаются.

Этот рагпул стал одним из самых жестоких из всех, что мы задокументировали. Известная группа атакующих украла деньги не только у обманутого протокола, но и напрямую из кошельков пользователей, а затем сбежала под децентрализованную защиту DAI.

Не доверяйте ни одному аудитору сделать ваше собственное исследование.

Если вам нравится то, что мы делаем, мы будем благодарны за ваши пожертвования в наш грант Gitcoin.

REKT представляет собой общественную площадку для анонимных авторов. Мы не несём ответственность за выражаемые точки зрения или контент на этом веб-сайте.

Пожертвование (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

Дисклеймер:

REKT не несет никакой ответственности за любое содержание, размещенное на нашем Веб-сайте или имеющее какое-либо отношение к оказываемым нами Услугам, независимо от того, было ли оно опубликовано или создано Анонимным Автором нашего Веб-сайта или REKT. Не смотря на то, что мы устанавливаем правила поведения и нормы публикаций для Анонимных Авторов, мы не контролируем и не несем ответственность за содержание публикаций Анонимных Авторов, а также за то, чем делятся и что передают Авторы с помощью нашего Сайта и наших Сервисов, и не несем ответственность за любое оскорбительное, неуместное, непристойное, незаконное или спорное содержание, с которым вы можете столкнуться на нашем Веб-сайте и на наших Сервисах. REKT не несет ответственность за поведение, будь то онлайн или офлайн, любого пользователя нашего Веб-сайта или наших Сервисов.

Вам также понравится...

Мост BNB - REKT

Свыше полумиллиарда долларов украдено из моста BNB. Если чейн можно остановить и снова запустить в любой момент, то может ли он считаться действительно децентрализованным? Еще один эксплоит моста, еще одно упоминание в рейтинге...

Проект Gym Network - REKT

Агрегатор инвестиций Gym Network предлагает "идеальную зарядку для ваших токенов", но обрек себя на поражение, потеряв $2.1M. Два аудита проекта завершились в прошлом месяце. Зачем нужно было вводить новый код и брать на себя риск получить травму?

Протокол Fortress - REKT

Крепость лежит в руинах после того, как $3M было украдено в результате манипулирования оракулом и вредоносного управленческого решения. Пользовательский интерфейс временно не работает, но контракты остаются в действии. Выплатит ли экосистема Fortress пользователям компенсацию за потерянные средства?