StableMagnet - REKT

Nos advirtieron que iba a pasar, y pasó.

Unas horas antes del ataque, recibimos un mensaje directo de una fuente anónima que sugería que StableMagnet iba a sufrir un rugpull.

No pudimos verificar las alegaciones, por lo que teníamos las manos atadas.

Si hubiésemos hecho una advertencia pública y las acusaciones resultaran falsas, hubiésemos creado FUD y potencialmente hecho daño a un proyecto inocente.

No había oportunidad para sacar los fondos en un whitehack, así que lo único que podíamos hacer era esperar.

Ahora $27 millones se han ido y se espera que más sea robado de las wallets de los que aún no han revocado los permisos a StableMagnet.

Los usuarios pueden utilizar este BSC Token Approval Checker para revocar esos permisos.

No fuimos capaces de parar este ataque y eso no es fácil de asimilar. Sin embargo, la información que recibimos se correlaciona con algunas de nuestras sospechas previas.

Las auditorías de Techrate no son algo en lo que puedes confiar.

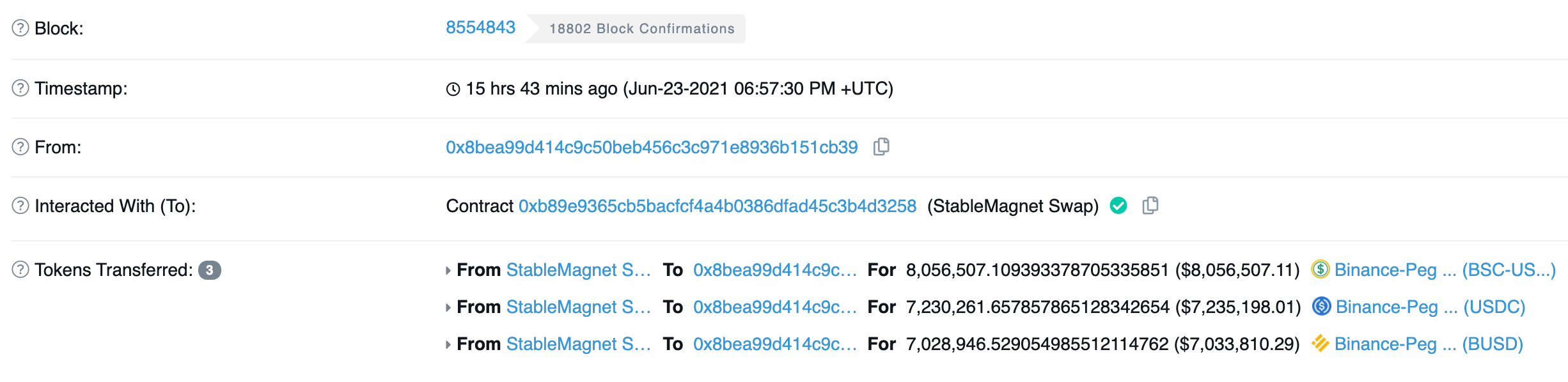

El rugpull comenzó con esta transacción:

Inicialmente, unos $22.2 millones de stablecoins fueron tomados de la 3Pool de StableMagnet vía un código fuente no verificado.

Esta cifra ahora es de $27M y sigue subiendo.

Como declaró Rugdoc:

Los exploradores Etherscan y BSCSan no verifican el código fuente de las linked libraries.

Esto permite al exploiter implementar una library totalmente distinta a la que utiliza el código fuente.

La library no verificada SwapUtil no solo contenía código para vaciar todos los pairs, también contenía código para transferir más tokens a todos los usuarios que habían dado aprobación a StableMagnet.

La library SwapUtil que contenía el exploit: 0xE25d05777BB4bD0FD0Ca1297C434e612803eaA9a

Otros protocolos que siguen en operación, como Dopple y StableGaj están basados en el mismo código y sus libraries SwapUtil tampoco son verificadas.

Los fondos robados fueron divididos entre múltiples direcciones y enviados a Binance para mandarlos al blockchain Ethereum. Luego fueron rápidamente retirados y el USDT centralizado fue canjeado por DAI descentralizado.

Estos agresores habían planeado su ruta de escape.

Es defectuoso el proceso KYC (conocer al cliente) de Binance, ¿o realmente les importa mucho menos el cumplimiento de la ley de lo que nos han hecho creer?

BUSD enviado a la hot wallet de Binance: 0x2bac04457e5de654cf1600b803e714c2c3fb96d7

Tether recibido en la chain ETH: 0xDF5B180c0734fC448BE30B7FF2c5bFc262bDEF26

Tether canjeado por DAI: 0xe5daac909a3205f99d370bc2b32b1810a4912a07

Este patrón ha sido replicado con varias direcciones.

¿Podría ser este el rug que sigue rugging?

En algún momento, había más de 1000 usuarios con permisos activos en el ya rugpulled StableMagnet.

Con una entrada inicial al lugar número 8, este caso parece que va a seguir subiendo en el rekt leaderboard conforme vayamos descubriendo más sobre esta historia y las wallets de los usuarios sigan siendo vaciadas.

No es la primera vez que este grupo ha hecho un rugpull, pero esta vez nos dejaron unas pistas.

La información adicional que nos aportó la fuente anónima tiene más autenticidad tras los eventos de StableMagnet.

Nos informaron que el mismo grupo es responsable por varios rugpulls recientes, lo que sugiere que los tokens Moon Here y Wen Moon también fueron atacados por los mismos actores.

Tambien nos contó que “Techrate auditó el GitHub, pero no el contrato desplegado”.

Todos sabemos que Techrate fue advertido sobre este rugpull y que no tomaron ninguna acción. Un vistazo a la lista de proyectos con los que están involucrados da una idea del nivel de calidad que se puede esperar de un proyecto auditado por Techrate.

¿Por qué seguimos esperando que reporten un problema, cuando siempre pueden dejarlo pasar y luego volver a él con su black hat puesto?

Dentro de un espacio y un tiempo en los que la confianza ya está al mínimo, esperarías que un negocio de auditoría representara algo de seguridad...

Sin embargo, este no es el primer incidente en el que el auditor se convierte en el sospechoso número uno.

Conocemos al menos dos grandes hacks en los que el protocolo está trabajando para probar que fueron víctimas de su propio auditor. Las investigaciones siguen en proceso.

Este ha sido uno de los rugpulls más siniestros que hemos documentado hasta la fecha. Un grupo de agresores ya conocidos robando no solo de su protocolo estafador sino también directamente de las wallets de los usuarios y luego escapando hacia la protección descentralizada de DAI.

No confíes en un auditor para hacer tu propia investigación.

Si disfrutas de nuestro contenido, considera donar a nuestro Gitcoin grant.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

DEFI LABS - REKT

Ayer, DeFiLabs estafó $1.6M de sus usuarios en BSC a través de una función de puerta trasera en su contrato de staking. Proyectos aleatorios estafando en BSC no son algo nuevo. El casino de shitcoins reclama otra serie de víctimas.

Midas Capital - REKT 2

Midas no puede mantener su oro bajo control. El sábado perdieron $600k por una vulnerabilidad conocida, otra vez. Las debilidades, una vez descubiertas, se propagan instantáneamente por el ecosistema... ¿Cuándo aprenderán?

ATLANTIS LOANS - REKT

La ciudad perdida se hundió hace mucho tiempo. Ahora, los antiguos usuarios han sido despojados, sumando un total de $1M. Atlantis Loans fue abandonado por los desarrolladores a principios de abril, pero fue objeto de un ataque de gobernanza el sábado.