dForce Network - REKT

dForce Network, hem Arbitrum hem de Optimism'de toplamda 3,65 milyon dolarlık zarara uğradı.

Perşembe gecesi (UTC) 23:00'dan kısa bir süre sonra, iki cepheden de gerçekleştirilen bu saldırıda, yaygın olarak kullanılan re-entrancy güvenlik açığından yararlanıldı ve Arbitrum'da 1,9 milyon dolar, Optimism’de de 1,7 milyon dolarlık kayıplar yaşattı.

Olaydan birkaç saat sonra alarm sesleri yükseldi ve dForce, 90 dakika sonra olayı doğruladı. Ekip daha sonra orijinal duyurularından daha detaylı bir bilgilendirme yapıp, tüm kasa aktivitelerini durdurduklarını belirterek şunları ekledi:

Kullanıcıların dForce Lending'e ve diğer kasalara sağladığı fonlar GÜVENDEDİR.

Birkaç gün sonra ise iyi haber geldi, istismarcı tüm fonları dForce multisig'lerine iade etti.

Ancak, en son Midas Capital'i ve ondan önce de Market.xyz'yi etkilemiş olan salt okunur re-entrancy güvenlik açığı iyi bilinen bir güvenlik açığıdır.

Midas yazısında da yazdığımız gibi:

DeFi'da böyle basit kayıpları bildirmek, özellikle de daha evvel yaşanmış bilindik sorunlar söz konusu olduğunda, bizim için hep büyük bir mahcubiyet.

Bu bug yüzünden acaba daha ne kadar kayıp yaşanacak?

Kaynak: SlowMist, Peckshield

İstismarda, saldırgan Curve'ün wstETH/ETH'ine para yatırmak için flashloan ile alınan fonları kullandı ve LP tokenlerini dForce'un wstETHCRV-gauge kasasına yatırdı.

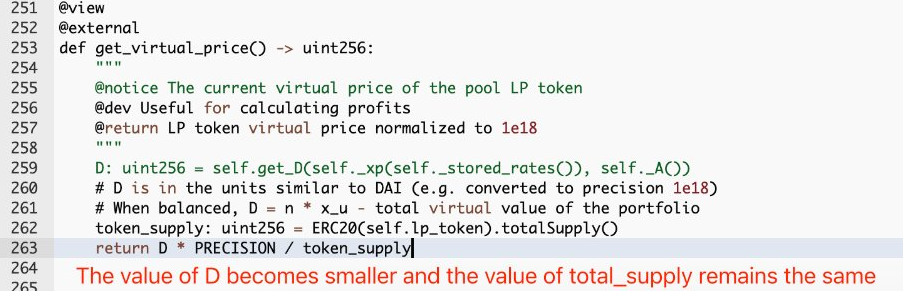

remove_liquidity fonksiyonunu çağırdıktan sonra, saldırganın kontratı, dForce'un wstETHCRV-gauge tokenları için bir oracle olarak kullandığı sanal fiyatı manipüle etmek için re-entrancy güvenlik açığından yararlandı.

Bu da, hacker'ın wstETHCRV-gauge'u teminat olarak kullanan diğer kullanıcıların likidasyonundan kazanç sağlamasıyla sonuçlandı.

Saldırganın adresi (OP, ARBI, ETH): 0xe0d551017c0111ac11108641771897aa33b2817c

Saldırı işlemi OP: 0x6c197621…

Saldırı işlemi ARBI: 0x5db5c240…

Bu güvenlik açığı bir süredir zaten biliniyordu. ChainSecurity'nin orijinal raporunda şunlar belirtilmektedir:

14 Nisan'da Curve'ü ve etkilenen projeleri bazı Curve havuzlarında salt okunur bir re-entrancy güvenlik açığı olduğu hakkında bilgilendirdik. Daha spesifik olmak gerekirse, get_virtual_price fonksiyonun değeri, likiditenin kaldırılması sırasında yeniden girilerek manipüle edilebilir.

Ve Curve, bunun için bilinen bir çözüm sağladı:

Herhangi bir kişi nonreentrant kilide sahip bir yöntem çağırabilir (0 likiditeyi kaldırmak muhtemelen en ucuzudur).

Saldırganın ETH adresi, Synapse aracılığıyla OP ve ARBI adreslerini finanse etmek için kullanılmadan önce mainnet'teki Railgun üzerinden finanse edildi.

dForce zincir üzerinden (OP, ARBI) saldırgana tx input data aracılığıyla bir ödül teklif etti.

Neyse ki hacker'dan günler sonra yanıt geldi.

dForce, fonların projenin multisig'lerine iade edildiğini duyurdu ve:

Etkilenen tüm kullanıcılar hesap edilerek toparlanacak, fonların dağıtımına ilişkin ayrıntıları önümüzdeki birkaç gün içinde açıklayacağız.

Ancak bu olay, dForce'un ilk rekt'i değil.

rekt.news'den önce, uzak geçmiş gibi görünen Nisan 2020'de dForce, bir ERC-777 güvenlik açığı nedeniyle 25 milyon dolar kaybetmişti. Kullanıcılara günler sonra geri ödeme yapıldığı bildirildi.

Son zamanlarda, Layer 2 ağların benimsenmesi konusunda bir patlama yaşanıyor.

En popüler ETH L2'ler arasında, Optimism şu anda tokenı olan tek ağ ve OP fiyatının son günlerde ATH olması, artan popülaritesinin en belirgin kanıtıdır.

Ancak artan kullanım ve daha yüksek TVL, kâr elde etmek için her yolu mübah görenlerin de ekstra ilgisini çekiyor...

Airdrop avcıları bildiğiniz gibi her yerdeler ve aradıklarını elde edene kadar ortalıkta dolaşsalar da genellikle zararsızdırlar.

Ancak bir sonraki büyük şey için orada bulunanlar sadece spekülatörler de değil.

Şimdiye kadar, L2'lerde nispeten az sayıda olayı ele aldık, ancak siyah şapkalılar yeni fırsatlar kolladıklarından bunun değişmesi pek de süpriz olmaz…

Yani kısacası bu, lider tablomuzdaki son L2 girişi olmayacak.

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.

bunu da beğenebilirsin...

KOKOMO FINANCE - REKT

Bir başka hafta, bir başka rug daha. Bu kez Kokomo Finance, online hesaplarını silmeden önce 4 milyon dolarla tüydü. Henüz daha bir hafta bile olmamışken Kokomo düz çizgi oldu bile.

WINTERMUTE - REKT

Olayda yaklaşık 27,6 milyon dolar değerinde 20 milyon OP kaybeden Wintermute’un bakış açısıyla bardağın yarısı boş görünüyor. Halihazırda zor zamanlar geçiren bir piyasada, bu tür eylemler maalesef optimistik kalmayı zorlaştırıyor.

LEVEL FINANCE - REKT

Level Finance level atladı. Dün BSC tabanlı perp platformundan 1,1 milyon dolarlık üye getirme ödülü çalındı. ilk olarak bir hafta önce saldırı girişiminde bulunuldu, ancak görünüşe göre kimse fark etmedi. Erken bir uyarı acaba Level'i kurtarabilir miydi?