dForce Network - 翻车

dForce Network在Arbitrum和Optimism上受攻击损失了365万美元。

周四晚上11点(UTC)后不久,来自两个网络的攻击通过一个常见的重入漏洞,在Arbitrum和Optimism上分别净赚190万美元和170万美元。

几个小时后,推特上有人发出警报,90分钟后dForce确认了这一事件。该团队随后扩大了他们最初的公告,表示他们已经暂停了所有的金库,并补充了一条:

用户提供给dForce借贷和其他金库的资金是安全的。

几天后,好消息传来,黑客归还了所有的资金到dForce多签。

然而,只读重入漏洞是众所周知的,最近影响了Midas Capital,在这之前还有Market.xyz。

正如我们在Midas的文章中所写的:

报告DeFi的损失总是令人遗憾的,特别是当它们是由已知的问题造成的时候。

这个漏洞还会造成多大的损失?

信息来源:SlowMist, Peckshield

该漏洞通过闪电贷将资金存入Curve的wstETH/ETH,将LP代币存入dForce的wstETHCRV-gauge金库。

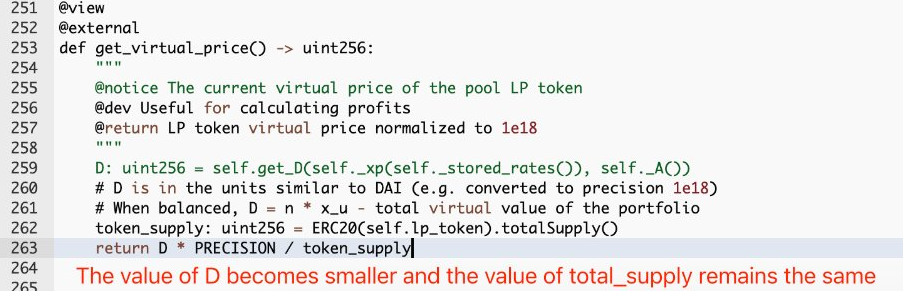

黑客的合约在调用remove_liquidity函数时,利用了重入漏洞来操纵虚拟价格,dForce使用该价格作为wstETHCRV-gauge代币的预言机价格。

这导致黑客利用wstETHCRV-gauge作为抵押,从其他用户的清算中获利。

黑客的地址(OP,ARBI,ETH):0xe0d551017c0111ac11108641771897aa33b2817c

OP上的攻击交易:0x6c197621...

ARBI上的攻击交易:0x5db5c240...

根据ChainSecurity的最初报告,这个漏洞已经被公告一段时间了。

4月14日,我们通知Curve和受影响的项目,在一些Curve池中存在只读重入漏洞。更具体地说,函数get_virtual_price的值可以通过在移除流动性的过程中重入而被操纵。"

而Curve已经提供了一个已知的解决方法:

人们可以调用任何具有非重入锁的方法(移除0流动性可能是最便宜的)。

黑客的ETH地址资金是通过Railgun资助的,然后通过Synapse跨链到OP和ARBI。

dForce分别在(OP,ARBI)发送交易,通过交易的输入数据向黑客提供赏金。

所幸黑客在几天后做出了回应。

dForce宣布资金已经返还到项目的多签,并说道:

所有受影响的用户都将得到补偿,我们将在未来几天内宣布资金分配的细节。

但这并不是dForce第一次被攻击。

早在rekt.news发刊之前,在看似遥远的2020年4月,dForce因ERC-777漏洞损失了2500万美元。据报道,用户在几天后得到了退款。

不过,最近L2网络一直在享受落地带来的繁荣。

在最受欢迎的ETH L2中,Optimism是目前唯一一个有代币的,OP最近的历史新高标志着其日益流行。

但是,随着使用量的增加和TVL的提高,那些试图通过任何手段获利的人也会给予额外的关注......

羊毛党 无处不在,虽然他们可能坚持要求得到他们想要的,但他们通常是无害的。

但投机者并不是唯一在寻找下一个热点的人。

到目前为止,我们在L2上报道的事故 相对 较少,但我们预计随着黑客们寻找新的机会,这种情况会发生变化......

这不会是我们排行榜上最后一个L2项目。

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。