Büyük Olta

Geçen ay Ronin Network'e yapılan saldırı şimdiye kadarki en büyük kripto hackiydi, ancak miktarına rağmen, hikaye 1 numaranın eski sahibi Poly Network kadar dikkat çekmedi.

Fakat, FBI'ın Kuzey Kore devlet destekli bilgisayar korsanlarından oluşan bir kolektif olan Lazarus Grubu'nun hırsızlıktan sorumlu olduğuna inandıklarını açıklamasının ardından Ronin davası yeniden gündeme geldi.

Dün, Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), grup tarafından kullanılan Advanced Persistent Threat (APT) 36 olarak da bilinen yöntemlerin örneklerini içeren bir rapor yayınladı.

Raporda şunları belirtiyorlar:

”Kuzey Kore devlet destekli siber aktörler, ilgili bilgisayar ağlarını istismar etmek, sensitif kripto para birimi-fikri mülkiyet ve finansal varlıklar elde etmek için bir dizi taktik ve teknik kullanıyor.”

Merak ediyoruz, acaba hikayelerimizden kaçı Kuzey Kore ile bağlantılı?

Lazarus Grubu ve özellikle finansal odaklı BlueNoroff alt grubu, Sony hack'i (2014) ile ilgili bağlantıları, Federal Reserve Bank of New York'dan SWIFT ağı ile >100 milyon doların aktarıldığı Bangladeş Banka soygunu (2016) ve WannaCry fidye yazılımı saldırısı (2017) da dahil olmak üzere uzun bir geçmişe sahip.

Kripto dünyasında bu grubun saldırıları, özel anahtarlara erişim elde etmek için sosyal mühendisliği kullanarak, Kucoin, Liquid.com, NiceHash ve Bithumb da dahil olmak üzere CEX'lere odaklanma eğilimindeydi.

Ancak, yakın zamanda, DeFi'a doğru bir yönelme kaydedildi.

Kimlik avı saldırıları, özellikle NFT topluluğu arasında yaygın olmak üzere, Discord ve Telegram aracılığıyla sürekli olarak hedefte olan acemi (ve kıdemli) kullanıcıların yaşadıkları olaylarla DeFi'da oldukça yaygındır.

2020'de Nexus Mutual'dan Hugh Karp ile 8 milyon dolar kaybetme deneyimi hakkında konuşmuştuk ve geçen ay DeFiance Capital'den Arthur Cheong yaklaşık 1,7 milyon dolar kaybetti.

Ancak Ronin vakasında, endişe verici derecede küçük bir validator seti nedeniyle hiç de küçük olmayan bir biçimde tüm ağın güvenliği ihlal edildi.

600 milyon dolardan fazla para, saldırganların ağı güvence altına alan 9 doğrulayıcı imzadan 5'ine erişim kazanmasının ardından ağın köprüsünden çalındı.

Doğrulayıcıların dördü aynı kuruluştan (Sky Mavis) geldiğinden dolayı, proje potansiyel bir kimlik avı girişimi için halihazırda cezbedici görünmüş olmalı.

Ancak, çoğunluk için gereken beşinci imzaya, ağ trafiğini kolaylaştırmak için Sky Mavis ve Axie DAO arasında daha önce yapılan ama hala aktif olan bir düzenlemeyle erişilebilirliği göz önünde bulundurulduğunda, Lazarus'un bunu istismar ederek yolunu bulması an meselesiydi.

Lazarus Grubu'nun sosyal mühendislik girişimlerinin gelişmişlik düzeyi dikkat çekicidir. Siber güvenlik firması Kaspersky'nin bu blog yazısında belirttiği gibi:

“BlueNoroff'un çok iyi olduğu bir şey varsa, o da güveni kötüye kullanmasıdır.”

Makale, Google Drive üzerinden paylaşılan kötü amaçlı bir belge aracılığıyla yapılan bir saldırı vektörünün ayrıntılarıyla devam ediyor. Diğer yeni vektörler arasında ise browser-in-the-browser (BitB) saldırıları, Google Dokümanlar yorumları ve hatta kötü amaçlı bir cüzdan uygulaması geliştirmesi yer alıyor.

Ekran görüntüleriyle birlikte daha uzun bir örnek listesi Taylor Monahan tarafından yazılmış bu tweet dizisinde bulunabilir.

Özellikler değişkenlik gösterse de, bir yükün başarılı bir şekilde tesliminin anahtarı, hedef organizasyonun karmaşık ayrıntılarını bilerek elde edilen incelemeyi en aza indirmektir.

“Sızma ekibinin amacı, bireyler arasındaki etkileşimlerin bir haritasını oluşturmak ve olası ilgi alanlarını anlamaktır. Bu, tamamen normal etkileşimler gibi görünen yüksek kaliteli sosyal mühendislik saldırıları gerçekleştirmelerini sağlar. Halihazırda tartışılan bir konu hakkında bir meslektaştan diğerine gönderilen bir belgenin herhangi bir şüphe uyandırması olası değildir. BlueNoroff, kişilerin ve belirli bir zamanda tartıştıkları konuların kesin olarak belirlenmesi yoluyla şirketleri tehlikeye atıyor.”

Dünkü CISA raporu şunları sağlamaktadır:

Blockchain teknolojisi ve kripto para birimi endüstrisindeki paydaşlara kripto para birimine karşı siber tehditleri belirlemelerine ve azaltmalarına yardımcı olmak için taktikler, teknikler ve prosedürler (TTP'ler) ve güvenlik ihlali göstergeleri (IOC'ler) hakkında bilgiler.”

“Trading veya fiyat tahmin araçları” aslında maskelenmiş ve çalışanları hedef alan kimlik avı yoluyla iletilen bir dizi kötü amaçlı uygulamayı tanımlar.

Gözlemlenen yükler, sistem bilgilerini toplayan ve isteğe bağlı komutları yürütme ve ek yükler indirme yeteneğine sahip özel bir uzaktan erişim trojan’ı (RAT) olan Manuscrypt'in güncellenmiş macOS ve Windows türevlerini içerir (bkz. Kuzey Kore Uzaktan Erişim Aracı: COPPERHEDGE). Gizli giriş sonrası eylem, özellikle kurbanın ortamına göre uyarlanır ve bazen ilk izinsiz girişten sonraki bir hafta içinde tamamlanır.

Rapor, aşağıdakileri içeren bazı Güvenlik İhlali Göstergelerini ve kısıtlama önerilerini listelemeye devam ediyor:

Siber güvenlik konusunda bilinçli bir şekilde oluşturulmuş iş gücü, kimlik avı gibi sosyal mühendislik tekniklerine karşı en iyi savunmalardan biridir.

Hem Kaspersky hem de Cheong, sektördeki ekipleri özellikle uyanık olmaları konusunda uyardı ve kuruluşların kendilerini korumak için alabilecekleri, multisig cüzdanlar, donanım 2FA ve yalnızca kripto işlemlerini yapmak için ayrılmış özel makineler kullanmak gibi bazı temel öneriler yayınladılar.

Kripto suç dalgası yavaşlama belirtisi göstermediğinden, Chainalysis gibi zincir üstü soruşturma şirketleri yüksek talep görüyor.

Chainalysis Soruşturma Kıdemli Direktörü Erin Plante'den DeFi'da yapılan devlet destekli hacklemeler konusundaki görüşlerini sorduk:

"Lazarus'un Ronin saldırısına atfedilmesi, bilgisayar korsanlığındaki iki yaklaşımın altını çiziyor. Birincisi, KDHC'ye (Kuzey Kore Demokratik Halk Cumhuriyeti) bağlı tehdit aktörlerinin üretkenliği ve kripto para birimini istismar etmeleridir. Milyarlarca dolar değerinde kripto çaldıkları ve BM'nin onların bu faaliyetlerini nükleer programlarını finanse etmekle bağdaştırdığı düşünüldüğünde, bu bir ulusal güvenlik sorunudur. İkincisi ise, DeFi protokolleri için daha iyi güvenlik ihtiyacıdır. 2022'nin ilk üç ayında çalınan tüm kripto para biriminin neredeyse %97'si DeFi protokollerinden alındı ki, bu oranlar 2021'de %72, 2020'de de sadece %30 du."

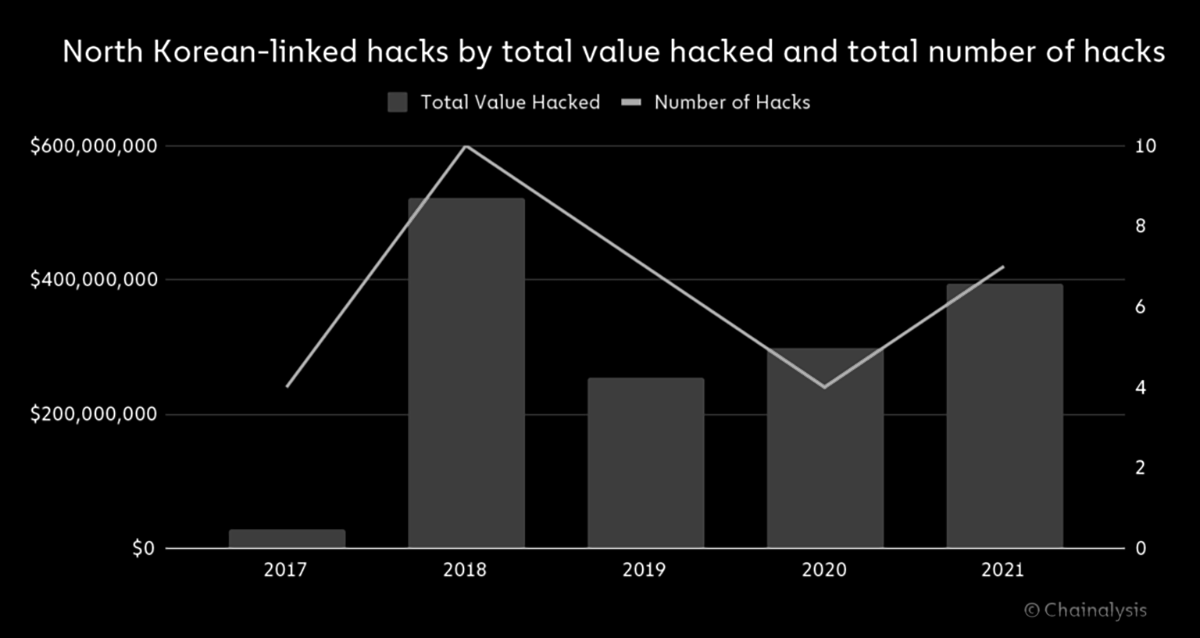

Chainalysis tarafından Ocak ayında yayınlanan bu ayrıntılı rapor, 2017'den başlayarak Kuzey Kore'li hackerlara atfedilen çeşitli kripto soygunlarını özetliyor.

Ronin olayından elde edilen yaklaşık 600 milyon dolarlık ganimet ile 2022, KDHC için geçen yıla göre şimdiden daha kârlı geçti ve daha yılın yarısına bile gelmedik.

Peki ganimeti nasıl aklayacaklar?

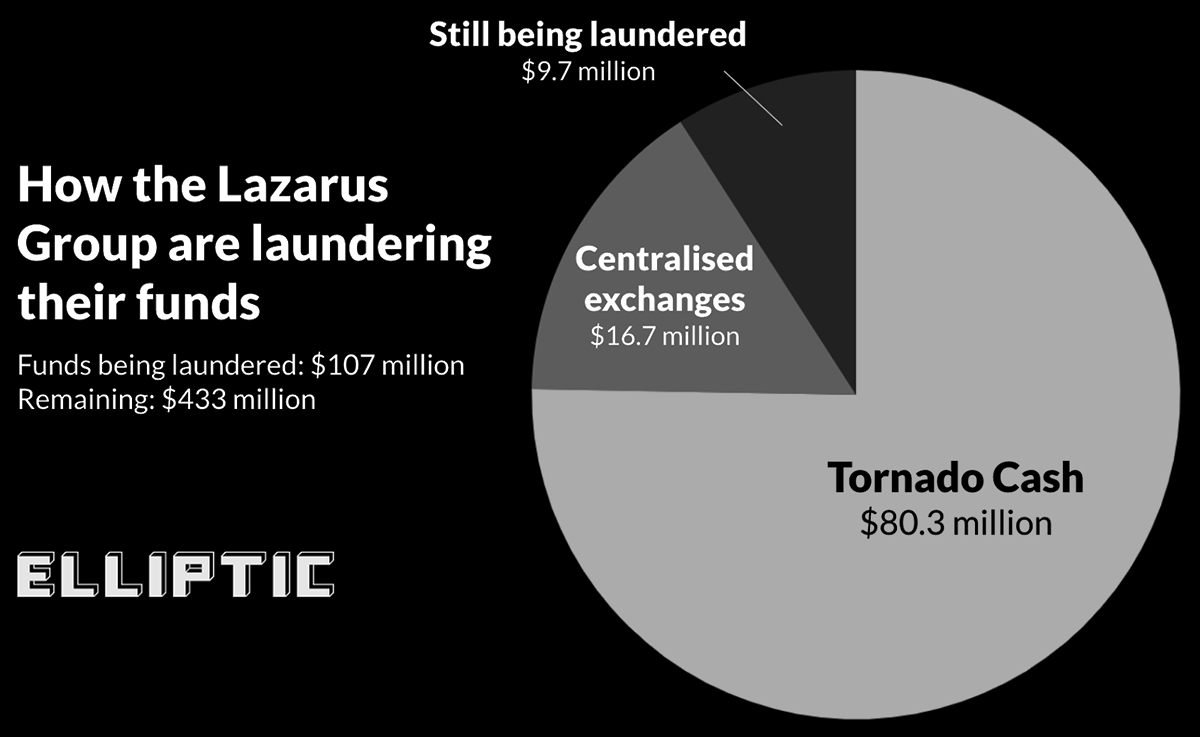

KYC gereklilikleri nedeniyle genellikle kaçınılan bir rota olan CEX'lerin beklenmedik kullanımına ek olarak, rapor, grubun artan mixleme hizmetleri kullanımını detaylandırıyor; kripto istikrarlı bir şekilde ana akıma girdiğinden, zamanla daha temkinli çalışıyor gibi görünüyorlar.

Tipik aklama süreci aşağıdaki gibidir:

- ERC-20 tokenları ve altcoinleri, DEX aracılığıyla Ether ile swap edilir.

- Ether mixlenir

- Mixlenmiş Ether, DEX aracılığıyla Bitcoin ile swap edilir

- Bitcoin mixlenir

- Mixlenmiş Bitcoin yeni cüzdanlarda toplanır

- Bitcoin, Asya'da bulunan potansiyel nakit çıkış noktalarındaki kriptodan itibari paraya çevrilecek deposit adreslerine gönderilir.

Chainanalysis ayrıca, Lazarus'un fonların üzerinde oturduğunu ve sürekli büyüyen bir istismar listesi arasında kanun uygulayıcılarının dikkatinin kaybolmasını beklediğini öne sürüyor.

Her iki durumda da, bu eylemler zaman alır:

”KDHC'nin toplam varlıklarının yaklaşık 35 milyon doları 2020 ve 2021'deki saldırılardan geldi. Buna karşılık, 55 milyon dolardan fazlası 2016'da gerçekleştirilen saldırılardan geldi - bu da KDHC'nin neredeyse altı yıllık büyük aklanmamış bakiyeleri olduğu anlamına geliyor.”

Ancak bu kadar büyük bir miktar için, hackerların bekleyecek sabırları olmadığı görülüyor.

Ronin fonları aklanma yolunda ilerliyor ve Elliptic, 107 milyon doların zaten işlenmeye başlanmış olduğunu tahmin ediyor.

CEX'lerin işlemlerde kullanılması, DeFi aklamalarında standart dışı olunca, Tornado Cash'in açıkça tercih edilmesi hiç de sürpriz değil.

Kanun uygulayıcılarının dikkatini çekmesi ve mixerlerin çalınan fonları aklamada oynadığı kilit role de bağlı olarak tüm bunlar sonucunda Tornado Cash, er ya da geç spot ışığı altına girecekti.

Perşembe günkü haberler ayrıca gizlilik aracı olan (ve hackerların da favorisi) Tornado Cash'ten, zincir üzerindeki yaptırım uygulanmış adreslerin (Ronin istismarcısı da dahil Chainalysis’de bulunan) listesinin dapp'e erişemeyeceğine dair bir açıklama yapılmasını zorunlu kıldı.

Bununla birlikte, temel akıllı sözleşmelerin değişmez olduğu göz önüne alındığında, bir kullanıcı arayüzüne erişimin olmaması, devlet destekli veya başka bir şekilde bir DeFi soygununu gerçekleştirebilecek herhangi birini caydırması olası değildir.

Bu sadece uyumluymuş gibi davranıp regulatörleri uzak tutmanın bir yolu mu? Tabii ki bu işler bu kadar kolay olamaz..

Bu duruma bir çıkış yolu bulamadıkça, hükümetlerimiz acaba bu alternatif ekonominin başını ezmek için ne kadar ileri gidecek?

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.