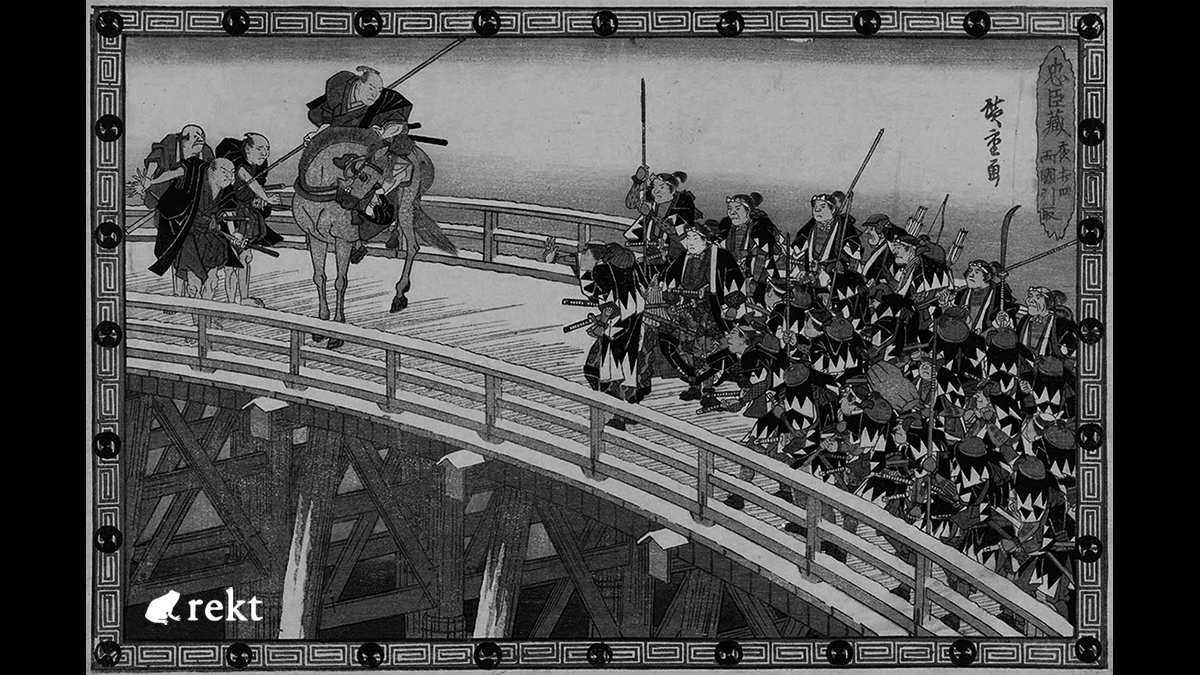

RONIN NETWORK - REKT

Poly Network zirvedeki yerinden oldu.

Ronin Network’ten yaklaşık 624 milyon dolar çalındı.

Ve bunu 6 gün boyunca kimse fark etmedi.

Sonunda fark ettiklerinde ise, Ronin ekibi şunları söyledi:

“Bu sabah, bir kullanıcının köprüden 5k ETH çekemediğini bildirmesinden sonra saldırıyı keşfettik.”

Ronin ekibinin köprünün neredeyse bir hafta önce boşaltıldığını öğrendiklerinde yüzlerindeki ifadeyi hayal edin.

Bu şimdiye kadarki en büyük yeni kripto para hacki.

Peki ama saldırgan bu büyük ganimeti aklayabilecek mi?

Axie Infinity'nin artan popülaritesi ile birlikte Ronin, bir p2e oyununun çalışması için gereken hızlı ve ucuz işlem hacmini sağlamak için Şubat 2021'de bir Ethereum yan zinciri olarak piyasaya sürüldü.

TPS'yi en üst düzeye çıkarmak için, herhangi bir iş (PoW) veya hisseyi (PoS) işleme koymaktansa yalnızca dokuz doğrulayıcının itibarlarını tehlikeye attığı bir Yetki Kanıtı (PoA) modelini seçip merkeziyetsizliği ve güvenilmezliği göz ardı ettiler.

Bu dokuz doğrulayıcıdan, para yatırma ve çekme işlemlerini onaylamak için beşinin onayı gereklidir.

Doğrulayıcılardan dördü Sky Mavis tarafından işletiliyor, yani bir güvenlik ihlali durumunda ağı kontrol etmek için sadece bir imzaya daha ihtiyaç duyuluyor.

Yapılan resmi Topluluk Uyarısı, Sky Mavis doğrulayıcılarının nasıl ele geçirildiğine dair ayrıntılar vermese de, saldırganın gerekli beşinci imzanın kontrolünü ele geçirmesini sağlayan güvenlik açığının ne olduğunu açıklıyor.

Saldırgan, Sky Mavis ve Axie DAO arasında geçen yıl Kasım ayında yapılan bir düzenleme sayesinde diğer doğrulayıcıya erişim elde edebildi. AXS fiyatının zirve yaptığı yoğun ağ trafiği döneminde kullanıcılar için maliyetleri azaltmak amacıyla gas ücreti olmayan bir RPC düğümü kuruldu.

Bu, Axie DAO'nun Sky Mavis doğrulayıcılarını kendi adlarına işlemleri imzalaması için onaylamasını gerektirdi.

Sadece bir sonraki aya kadar süren düzenlemeye rağmen, whitelist erişimi hiçbir zaman kaldırılmadı ve bu da Sky Mavis doğrulayıcılarının güvenliğini ihlal eden saldırganın işlemleri onaylamak için gerekli diğer (Axie DAO) imzayı da kullanmasına izin verdi.

Saldırgan daha sonra Ronin Bridge sözleşmesinden önce 173.600 ETH ve ardından 25,5M USDC'yi boşaltan iki para çekme işlemine onay verdi. 25,5 milyon USDC, ana cüzdana iade edilmeden önce diğer adresler aracılığıyla ETH ile swaplandı.

Belki de takibi karmaşıklaştırmak amacıyla cüzdandan 6250 ETH aktarıldı ve bunların bir kısmı o zamandan beri FTX'e ve Crypto.com'a taşındı. Adres de başlangıçta Binance'den finanse edilmişti, ancak KYC'li hesaplar kolayca bulunabilir.

Paranın geri kalanı ise hala saldırganın adresinde:

0x098b716b8aaf21512996dc57eb0615e2383e2f96

Bu hırsızlık sadece boyutuyla değil, Ronin ekibinin gösterdiği gerçeküstü farkındalık eksikliğiyle de hatırlanacak.

İlgili bir kullanıcıdan günler sonra gelen bir uyarının durumu anlaşılır kılması... Temel altyapılarının izlenmemesi akılalmaz görünüyor.

Sky Mavis yaptığı resmi açıklamada, işlemleri onaylamak için “İleriye dönük olarak artık eşik dokuz doğrulayıcıdan sekizi olacak” dedi.

Ancak bu açıklama, olayın resmen duyurulmasından yaklaşık 11 saat önce yasalaştırıldı.

Neredeyse bir hafta olmuşken acele etmeye ne gerek var ki…

Çoğu kişi önemi konusunda hemfikir olsa bile merkeziyetsizlik, bazen ticari güç ve kâr arayışının verdiği yoğun adrenalinden dolayı akademik veya ahlaki bir oyuncak gibi görülüyor.

Bu durum, merkeziyetsizliğin gerçek önemini tekrardan göstermektedir.

Ronin doğrulayıcı seti neden daha fazla genişletilmedi?

Wormhole olayında da gördüğümüz gibi zengin yatırımcıların kaybetme olasılığı boy gösterdiğinde, kurtarma işlemi çok sorun olmuyor.

Axie, GameFi'de pazar lideri olarak kabul ediliyor, bu olay tüm ekosistem için aynı düzeyde risk taşıyor mu?

Eğer öyleyse, o zaman 624 milyon dolarlık kurtarma operasyonu için kim düğmeye basacak?

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.

bunu da beğenebilirsin...

Büyük Olta

2022 DeFi kreasyonu, bazı beklenmedik oyuncuları da bize tanıttı. FBI, Kuzey Kore devlet destekli bilgisayar korsanlarından (The Lazarus Group) oluşan bir kolektifin, en büyüğü Ronin Network de dahil olmak üzere birden fazla DeFi hackinden sorumlu olduğunu duyurdu.

LEVEL FINANCE - REKT

Level Finance level atladı. Dün BSC tabanlı perp platformundan 1,1 milyon dolarlık üye getirme ödülü çalındı. ilk olarak bir hafta önce saldırı girişiminde bulunuldu, ancak görünüşe göre kimse fark etmedi. Erken bir uyarı acaba Level'i kurtarabilir miydi?

MERLIN DEX - REKT

Merlin klasik DeFi sihir numarasını yapınca 1,8 milyon dolar birdenbire puf diye kayboldu. zksync-native DEX, Certik ile denetimini yeni tamamlamıştı. Bu kadar kolay rug’lanabilen bir protokole nasıl yeşil ışık yakılabilir? Yoksa kullanıcılar da mı suçlu?