大钓鱼

2022年的DeFi课堂上出现了一些意想不到的成员。

上个月对Ronin的攻击是有史以来最大的加密货币黑客攻击,但尽管金额很大,这个故事所引起的兴趣却远不及以前排名第一的Poly Network。

然而,在FBI宣布他们认为由朝鲜国家支持的黑客组成的 Lazarus集团 应对此次盗窃负责后,Ronin案再次成为关注焦点。

昨天,网络安全和基础设施安全局(CISA)发表了一份报告,其中列举了该组织使用的方法,也被称为高级持续性威胁(APT)36。

在报告中,他们表示:

"朝鲜国家支持的网络黑客使用一整套战术和技术来攻击感兴趣的计算机网络,获取敏感的加密货币-知识产权,并获得金融资产。"

我们想知道,我们有多少故事与朝鲜有关?

Lazarus,特别是以金融为重心的BlueNoroff子公司,有着悠久的历史,与包括索尼黑客攻击(2014年)、孟加拉国银行抢劫案(2016年)(其中超过1亿美元通过SWIFT网络从纽约联邦储备银行转移出去)和WannaCry勒索软件攻击(2017年)等案件有关。

在加密领域,该组织的攻击往往集中在CEX上,包括Kucoin、Liquid.com、NiceHash和Bithumb,使用社会工程来获取私人密钥。

然而,最近,人们注意到了向DeFi的转变。

钓鱼攻击在DeFi中很常见,特别是在NFT社区中,菜鸟(和老手)用户不断通过Discord和Telegram成为目标的故事。

早在2020年,我们采访了Nexus Mutual的Hugh Karp,讲述了他损失800万美元的经历,上个月,DeFiance Capital的Arthur Cheong损失了约170万美元。

但在Ronin的案例中,整个网络被破坏了,这在很大程度上是由于一个令人担忧的小型验证者集合。

在攻击者获得了确保网络安全的9个验证器签名中的5个之后,6亿多美元被从网络的桥上拿走。

由于其中四个验证者都来自同一个组织(Sky Mavis),这种设置对于潜在的网络钓鱼活动来说肯定是有希望的。

但是,鉴于大部分时候需要的第五个签名可以通过Sky Mavis和Axie DAO之间的一个旧的、但仍然活跃的配置获得,Lazarus找到他们只是时间问题。

Lazarus的社会工程活动所表现出的复杂程度令人瞩目。正如网络安全公司卡巴斯基的这篇博客文章所说:

"如果有一件事是BlueNoroff非常擅长的,那就是滥用信任。"

文章继续详细介绍了通过谷歌云盘共享的恶意文件攻击因子。其他新颖的因子包括浏览器中的浏览器(BitB)攻击,谷歌文档评论,甚至开发一个恶意的钱包应用程序。

Taylor Monahan的这一推文中列出了更多的例子,并附有截图。

虽然具体细节可能有所不同,但成功送达载体的关键是减少审查,这是通过了解目标组织的复杂细节来实现的。

"渗透小组的目标是建立个人之间的互动地图,并了解可能感兴趣的话题。这使他们能够发动高质量的社会工程攻击,看起来像完全正常的互动。一个同事就目前正在讨论的话题向另一个同事发送文件,不太可能引发任何怀疑。BlueNoroff通过精确识别必要的人和他们在特定时间讨论的话题来损害公司"。

昨天的CISA报告提供了:

向区块链技术和加密货币行业的利益相关者提供有关策略、技术和程序(TTP)以及损害指标(IOC)的信息,以帮助他们识别和减轻针对加密货币的网络威胁"。

它描述了一系列的恶意应用程序,这些应用程序通过鱼叉式网络钓鱼传递给员工,并伪装成"交易或价格预测工具"。

观察到的有效载体包括更新的macOS和Windows变体Manuscrypt,这是一个定制的远程访问木马(RAT),收集系统信息,并有能力执行任意命令和下载额外的有效载体(见朝鲜远程访问工具:COPPERHEDGE)。后续破解活动专门针对受害者的环境,有时在最初入侵后的一周内完成。

报告接着列出了一些入侵指标和缓解建议,其中包括:

一支有网络安全意识的员工队伍是抵御网络钓鱼等社会工程技术的最佳防线之一。

卡巴斯基和Cheong还警告行业内的团队要特别警惕,公布了一些机构可以采取的基本建议来保护自己,如使用多签名钱包、硬件2FA和专门用于加密货币交易的专用机器。

由于加密货币犯罪浪潮没有放缓的迹象,像Chainalysis这样的链上调查公司需求量很大。

我们询问了Chainalysis调查部的高级总监Erin Plante,他们对国家支持DeFi黑客行为的看法。

"Ronin攻击归给Lazarus强调了黑客攻击的两个趋势。首先是与朝鲜有关威胁者的生产力和他们对加密货币的利用。考虑到他们已经窃取了价值数十亿美元的加密货币,并且联合国已经将这种活动与资助他们的核计划联系起来,这是一个国家安全问题。第二个趋势是需要为DeFi协议提供更好的安全性。在2022年前三个月被盗的所有加密货币中,几乎97%来自DeFi协议,高于2021年的72%和2020年的仅30%。"

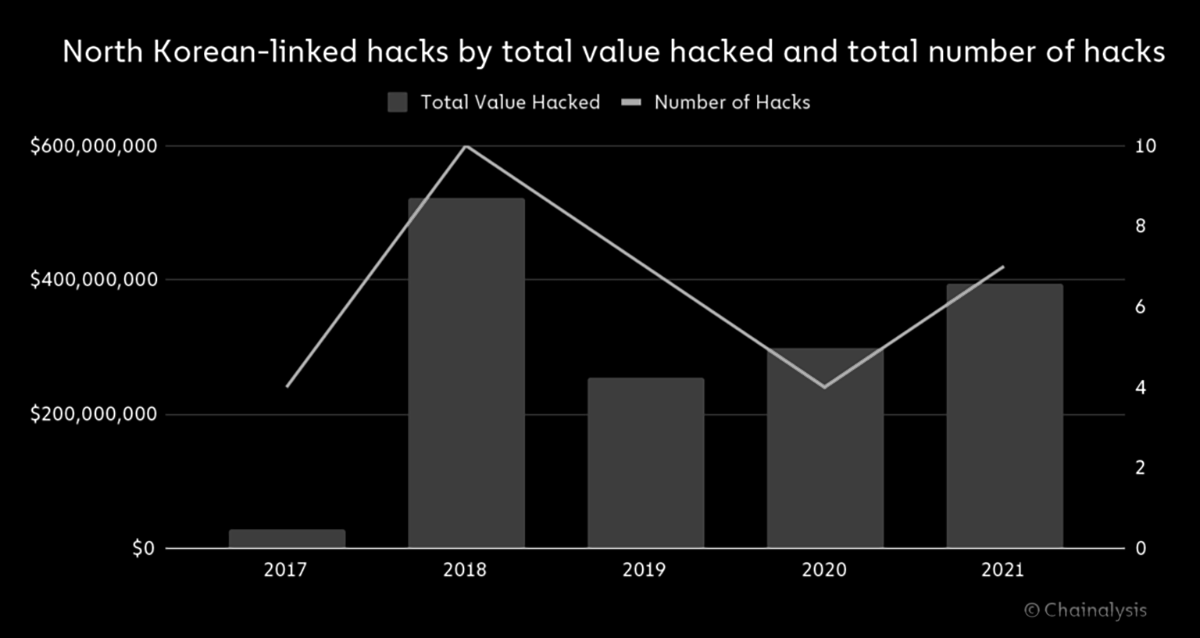

Chainalysis在1月份发布的这份详细报告,总结了归因于朝鲜黑客的各种加密货币抢劫案,一直从2017年开始。

随着Ronin事件中约6亿美元的战利品,2022年对朝鲜来说已经比去年更有利可图,而我们甚至还没有走过一半。

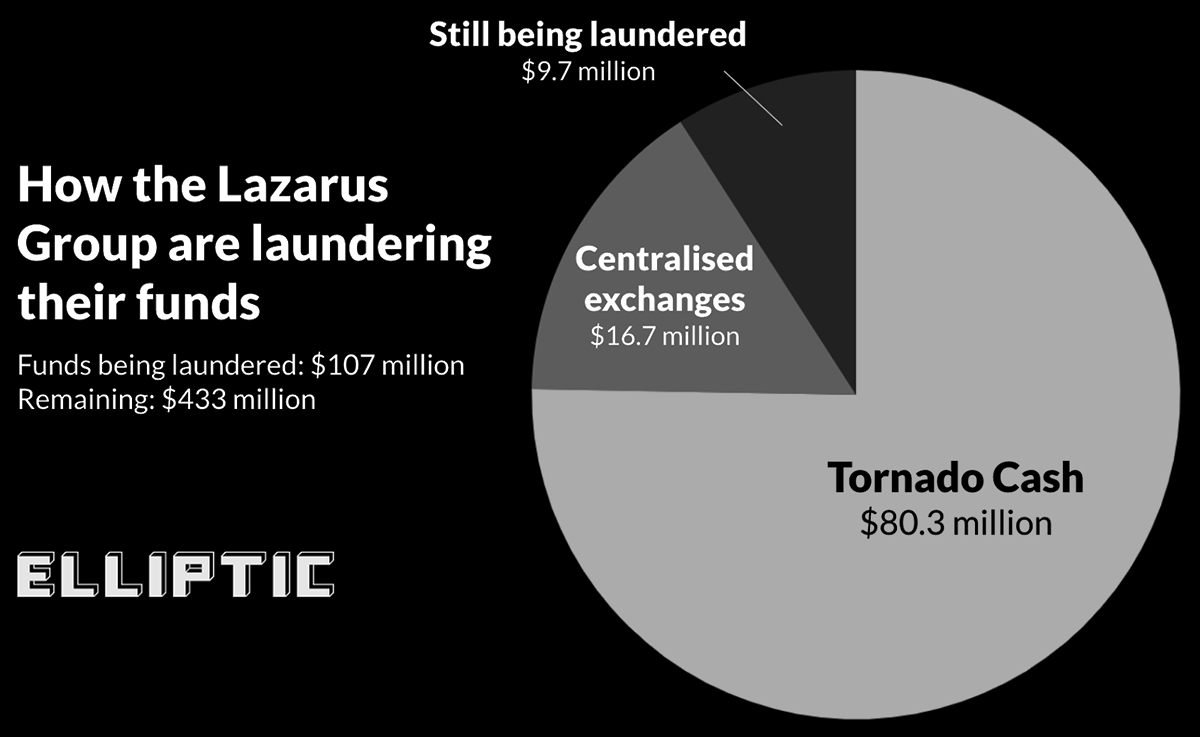

但他们将如何洗白这些战利品?

除了出乎意料地使用CEXs(由于KYC的要求,通常会避免这种途径),报告还详细介绍了该集团越来越多地使用混币服务;随着加密货币稳步进入主流市场,似乎随着时间的推移,他们的操作更加谨慎。

典型的洗钱过程如下:

·ERC-20代币和altcoins通过DEX换成以太

·以太被混币

·混合的以太通过DEX换成比特币

·比特币被混币

·混合的比特币被整合到新的钱包里

·比特币被发送到位于亚洲的crypto-法币交易所的存款地址--潜在的兑现地点

Chainanalysis还表明,Lazarus可能不采取行动,等待执法部门的注意力在不断增长的攻击名单中消退。

无论怎样,这都需要时间。

"在朝鲜的总持有量中,大约有3500万美元来自2020年和2021年的攻击。相比之下,超过5500万美元来自于2016年进行的攻击--这意味着朝鲜有大量未被清洗的持仓,多达六年之久。"

不过,对于这么大的数额,黑客们似乎不愿意等待。

Ronin的资金正在被清洗的路上,Elliptic估计大约1.07亿美元已经在清洗过程中。

虽然使用CEX与对于DeFi洗钱来说有些非常规,但他们对Tornado Cash的明显偏爱并不令人惊讶。

随着所有这些执法部门的关注,以及混币器在清洗被盗资金方面发挥的关键作用,Tornado Cash迟早会成为关注的焦点。

周四的新闻也促使隐私工具(也是黑客最喜欢的)Tornado Cash发表声明,说链上的制裁地址名单(由Chainalysis维护,包括Ronin攻击者)将无法访问该dapp。

然而,鉴于底层智能合约是不可改变的,无法访问用户界面不太可能阻止任何有能力完成DeFi抢劫的人,无论是国家支持的还是其他。

这只是一种假装合规并使监管机构保持沉默的方式吗?当然,这不可能那么容易。

随着他们不断失望,我们的政府会在多大程度上杜绝这种另类经济?

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。