Большая рыба

Атака на Ronin Network, которая произошла в прошлом месяце, была самой большой хакерской атакой всех времен. Но, несмотря на украденную сумму, этот случай не идет ни в какое сравнение с интересом, который был вызван предыдущим хаком #1, Poly Network.

Однако, случай с Ronin снова оказался в свете прожекторов после того, как ФБР заявило что, по их мнению, The Lazarus Group, группа спонсируемых государством северокорейских хакеров, ответственна за эту кражу.

Вчера Агентство по Кибербезопасности и защите инфраструктуры США (CISA) опубликовало отчет с примерами методов, использованных группой, также известный как Передовая Постоянная Угроза (Advanced Persistent Threat) 36.

В отчете говорится:

"Северокорейские спонсируемые государством киберпреступники используют полный набор тактик и техник по эксплуатированию представляющих интерес компьютерных сетей, приобретают значительный криптовалютные интеллектуальные ценности и зарабатывают финансовые активы."

Интересно, сколько наших историй можно связать с Северной Кореей?

Группа Lazarus, и в особенности специализирующаяся на финансах подгруппа BlueNoroff имеет длинную историю, включая связи с хакерской атакой на Sony (2014), ограбление банка Бангладеша (2016), в котором >$100M были выведены из банка Федерального Резерва в Нью-Йорке через систему SWIFT, и атаку с помощью вымогательского ПО на WannaCry (2017).

В криптосфере атаки, исполняемые группами, обычно фокусировались на централизованных биржах, включая Kucoin, Liquid.com, NiceHash и Bithumb. Они использовали социальный инжиниринг для заполучения доступа к приватным ключам.

Тем не менее, в последнее время отмечается движение в сторону DeFi.

Фишинговые атаки в децентрализованных финансах встречаются довольно часто, особенно в среде сообщества NFT, с рассказами о том, как новички (и ветераны) постоянно становятся объектами нападений через Discord и Telegram.

В 2020 году мы поговорили с Хью Карпом из Nexus Mutual о том, как он потерял $8M, а в прошлом месяце Артур Чеонг из DeFiance Capital потерял ~$1.7M.

В случае с Ronin, однако, была скомпрометирована вся сеть, и немаловажную роль в этом сыграл слишком маленький состав валидаторов.

$600M было украдено из моста сети после того, как хакеры получили доступ к 5 из всего лишь 9 валидаторских подписей, обеспечивающих безопасность сети.

Поскольку четыре валидатора принадлежали одной и той же организации (Sky Mavis), схема, должно быть, уже выглядела многообещающей для потенциальной фишинговой кампании.

Но из-за того, что пятую подпись, необходимую для достижения большинства, можно было достать с помощью старого, но все еще активного соглашения между Sky Mavis и Axie DAO, заключенного для облегчения трафика, для Lazarus найти лазейку было лишь вопросом времени.

Уровень изощренности, продемонстрированный группой Lazarus и их кампаниями социального инжиниринга, поражает воображение. Как говорится в этом введении в блог от компании по кибербезопасности Kaspersky:

"Если BlueNoroff в чем-то и показали себя хорошо, так это злоупотребление доверием."

Далее в статье детально описывается вектор атаки через вредоносный документ, который был переслан через Google Drive. Новые векторы включают в себя атаки браузер в браузере (BitB), комментраии в документах Google, и даже разработку вредоносных приложений-кошельков.

Более подробный список примеров со скриншотами можно найти в этой ветке, созданной Тэйлор Монаган.

Хотя специфика может быть разной, ключом к успешной доставке полезного груза является минимизация проверок, что достигается знанием мельчайших деталей организации-мишени.

"Целью внедренной группы является составление карты взаимодействий между отдельными людьми и понимание возможных тем интересов. Это позволяет им разрабатывать высококачественные атаки с использованием техник социального инжиниринга, которые выглядят как абсолютно нормальные взаимодействия. Документ, отправленный одним коллегой другому по теме, которая обсуждается в данный момент, вряд ли вызовет подозрения. BlueNoroff компрометирует компании с помощью точной идентификации нужных людей и тем, которые они обсуждают в данный момент времени."

Опубликованный вчера отчет CISA включает в себя:

информацию о тактиках, технике и процедурах (TTP) и индикаторах компрометирования (IOC) стейкхолдеров в индустрии блокчейнов и криптовалют, чтобы помочь им идентифицировать и смягчить последствия киберугроз, направленных против криптовалют."

В нем описывается серия вредоносных приложений, которые с помощью спирфишинга доставляются сотрудникам, маскируясь под "инструменты для торговли или прогнозирования цен".

Наблюдаемые программы включают обновленные варианты для macOS и Windows для Manuscrypt, пользовательского трояна удаленного доступа (RAT), который собирает системную информацию и имеет возможность выполнять произвольные команды и загружать дополнительные программы (см. North Korean Remote Access Tool: COPPERHEDGE). Деятельность после того, как компрометирование произошло, специально адаптирована под окружение жертвы и иногда завершается в течение недели после первоначального вторжения.

Далее в отчете приводится список некоторых индикаторов компрометирования и рекомендации по смягчению последствий от ущерба. В частности это:

Сотрудники, осведомленные в вопросах кибербезопасности, которые являются одним из лучших средств защиты от методов социальной инженерии, таких как фишинг.

Как Kaspersky, так и Cheong также предупредили команды индустрии о необходимости быть особенно бдительными, публикуя некоторые базовые рекомендации, которые организации могут использовать для самозащиты, такие как кошельки с мульподписями, аппаратные 2FA, и специально выделенные машины исключительно для крипто-транзакций.

Так как волна преступлений в крипте не идет на спад, то компании, занимающиеся ончейновыми расследованиями, такие как Chainalysis, пользуются большим спросом.

Мы спросили у Эрин Планте, старшего директора по расследованиям в Chainalysys, что она думает о финансируемом государством хакерстве в DeFi:

"Присвоение ответственности Lazarus за атаку на Ronin подчеркивает две тенденции в хакинге. Во-первых, это продуктивность связанных с КНДР субъектов угроз и использование ими криптовалюты. Это проблема национальной безопасности, учитывая то, что они украли миллиарды долларов в крипте, и ООН связало эту активность с финансированием их ядерной программы. Вторая тенденция - это необходимость в улучшении безопасности протоколов DeFi. Почти 97% всех криптовалют, украденных за первые три месяца 2022 года происходили из протоколов DeFi, по сравнению с 72% в 2021 и всего 30% в 2020 годах."

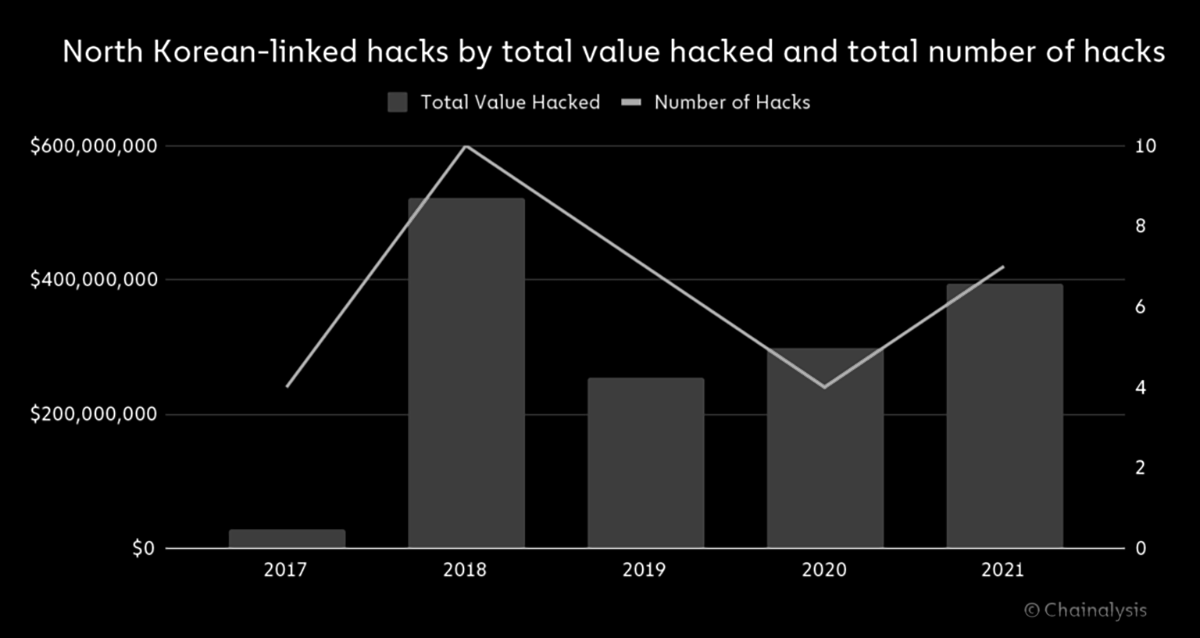

Этот подробный отчет, опубликованный Chainalysis в январе, суммирует различные крипто-ограбления, которые приписывают северокорейским хакерам, начиная с 2017 года.

С учетом добычи объемом в $600 миллионов, полученной в ходе инцидента Ronin, 2022 уже стал намного более прибыльным для КНДР, чем прошлый год, а не прошло еще и полугода.

Но как они будут отмывать награбленное?

Помимо неожиданного использования централизованных бирж - способа, которого обычно избегают из-за требований KYC - в отчете подробно описывается растущее использование группой услуг микширования; похоже, со временем они начинают действовать более осторожно, поскольку криптовалюта неуклонно продвигается в мейнстрим.

Типичный процесс отмывания выглядит так:

-

Токены ERC-20 и альткоины обмениваются на эфир через децентрализованные биржи

-

Эфир микшируется

-

Микшированные Ether обмениваются на биткоины через децентрализованные биржи

-

Биткоин микшируется

-

Микшированные биткоины консолидируются на новых кошельках

-

Биткоины посылаются на адрес депонирования на обменниках крипты в фиат, базирующихся в Азии - потенциальных пунктах вывода в наличность

Chainanalysis также предполагает, что Lazarus возможно держит фонды, дожидаясь, когда усиление внимания со стороны закона уменьшится на фоне постоянно растущего списка эксплоитов.

В любом случае, на это требуется время:

"Из общего объема активов КНДР примерно 35 миллионов долларов поступило в результате атак в 2020 и 2021 годах. Напротив, более 55 миллионов долларов поступило от атак, проведенных в 2016 году, что означает, что КНДР имеет массивные не отмытые остатки шестилетней давности".

Однако, когда речь идет о такой большой сумме похоже, что хакеры не хотят ждать.

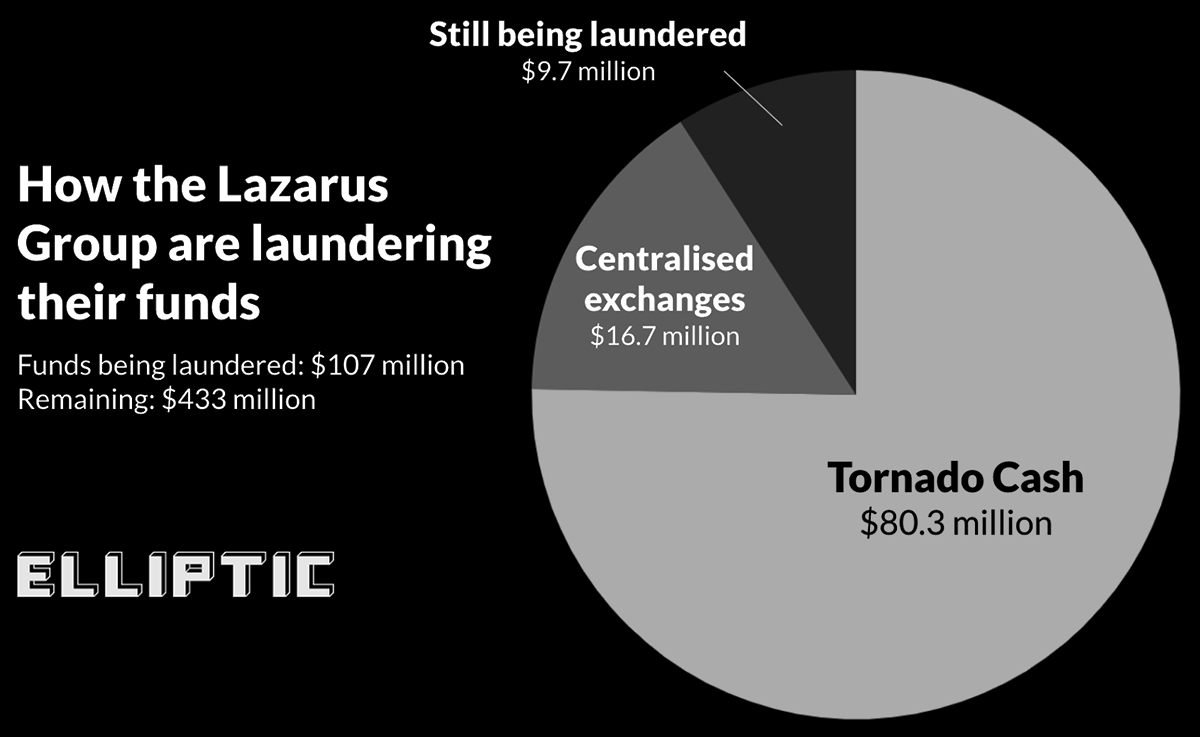

Фонды Ronin все-таки находятся на пути к отмыванию, по оценке Elliptic примерно $107M уже находятся в процессе.

В то время как вовлечение централизованных бирж представляется чем-то нестандартным для отмывания в DeFi, явное предпочтение Tornado Cash не вызывает удивления.

Учитывая все это внимание правоохранительных органов и ключевую роль, которую играют микшеры в отмывании украденных средств, Tornado Cash рано или поздно должен был оказаться в центре внимания.

Новости четверга также спровоцировали заявление от инструмента по обеспечению приватности (и любимца хакеров) Tornado Cash, что он-чейн список санкционированных адресов (поддержанный Chainalysis и включающий эксплоитера Ronin) не сможет получить доступ к децентрализованному приложению.

Однако, учитывая, что лежащие в основе смарт-контракты неизменяемы, отсутствие доступа к пользовательскому интерфейсу вряд ли остановит кого-либо, способного провернуть ограбление DeFi, спонсируемое государством или каким-либо иным образом.

Является ли это просто способом притвориться, что соблюдаешь требования, и держать регуляторов в узде? Конечно, все не может быть так просто...

По мере того, как их отчаяние растет, как далеко зайдут наши правительства, чтобы искоренить эту альтернативную экономику?

REKT представляет собой общественную площадку для анонимных авторов. Мы не несём ответственность за выражаемые точки зрения или контент на этом веб-сайте.

Пожертвование (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

Дисклеймер:

REKT не несет никакой ответственности за любое содержание, размещенное на нашем Веб-сайте или имеющее какое-либо отношение к оказываемым нами Услугам, независимо от того, было ли оно опубликовано или создано Анонимным Автором нашего Веб-сайта или REKT. Не смотря на то, что мы устанавливаем правила поведения и нормы публикаций для Анонимных Авторов, мы не контролируем и не несем ответственность за содержание публикаций Анонимных Авторов, а также за то, чем делятся и что передают Авторы с помощью нашего Сайта и наших Сервисов, и не несем ответственность за любое оскорбительное, неуместное, непристойное, незаконное или спорное содержание, с которым вы можете столкнуться на нашем Веб-сайте и на наших Сервисах. REKT не несет ответственность за поведение, будь то онлайн или офлайн, любого пользователя нашего Веб-сайта или наших Сервисов.

Вам также понравится...

Сайдчейн Ronin - REKT

В нашем рейтинге новый лидер. ~$624M украдено из сайдчейна Ronin, но этого никто не замечал на протяжении 6 дней. Попытается ли хакер отмыть награбленное?