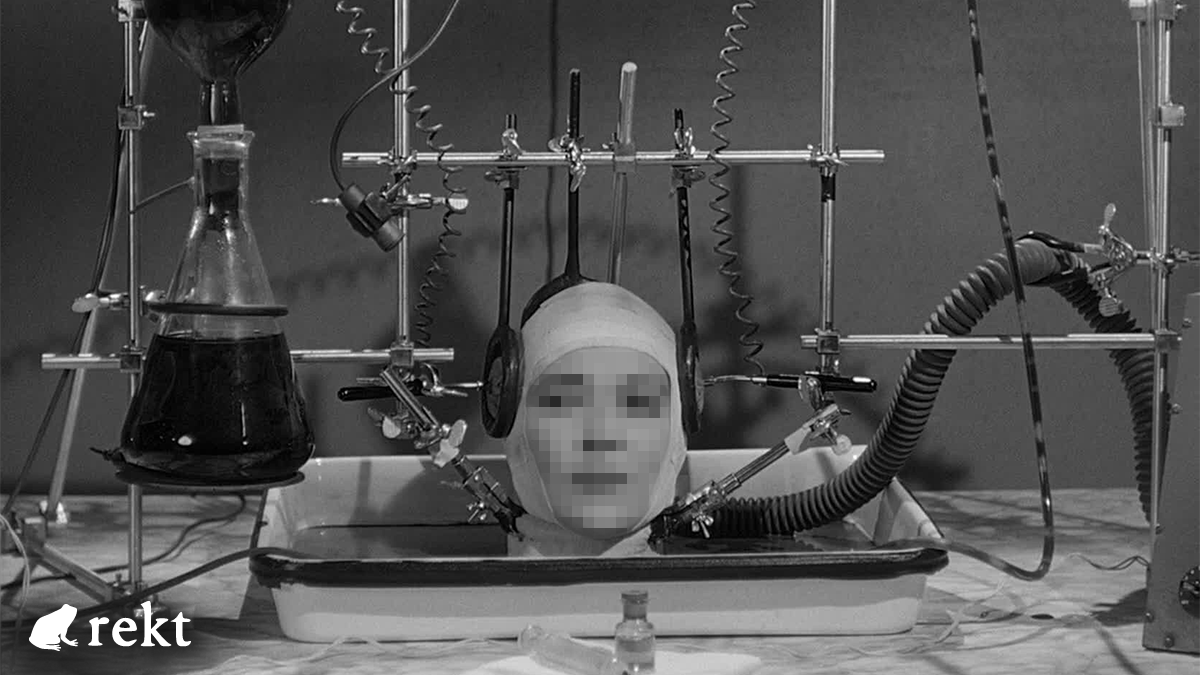

Cream Finance - REKT 2

Encore une expérience ratée.

Cream Finance a (de nouveau) été hacké pour un butin d’environ 130 millions de dollars.

Le monopole décentralisé de Yearn Finance est devenu trop important, et ses opérateurs trop négligents.

Pourquoi donc accumuler autant de protocoles si vous ne vous souciez pas de vos utilisateurs ?

Nous supposions que, après la série d'acquisitions agressives de la part Yearn au cours de l’année 2020, nous serions en mesure d’assister à une amélioration substantielle de ces plateformes au niveau de la sécurité.

Mais ce n'était clairement pas l'objectif.

La page CoinGecko de l’écosystème Yearn montre clairement l’effet sur le prix de ce hack.

Il s’agit là de la troisième position de notre classement, de la deuxième apparition pour le protocole Cream Finance, et de la dixième au total pour l'écosystème Yearn.

Alors que les développeurs de Yearn continuent de créer des forks rapides d'autres plateformes et incitent les utilisateurs à utiliser des blockchains qui leur sont favorables, ils abusent des développeurs qui ont travaillé sur le code original et mettent les fonds des autres utilisateurs en danger.

Cela ne signifie pas forcément que Yearn cherche à tromper ses utilisateurs : tous les degens de la DeFi sont conscients des risques encourus. Mais nous ne pouvons pas ignorer ces antécédents.

Les affaires sont les affaires, que ce soit on-chain ou off-chain.

Certes, certains de ces protocoles ont connu de jours meilleurs suite à leur hacks. Mais qui avait le plus de raisons de voir échouer les concurrents de Yearn ?

En ce qui concerne le fait de relier et de tirer parti d'une telle gamme de protocoles, Yearn disposait d’un clair avantage. Mais un grand pouvoir implique de grandes responsabilités...

Qui donc est responsable de cette perte de 130 millions de dollars ?

Source : @Mudit__Gupta et @cryptofishx

Wallet de l'exploiteur :

Le hacker a pu profiter d'une vulnérabilité de prix en prêtant et en empruntant à plusieurs reprises des fonds prêtés par flash loan par le biais de deux adresses.

Puis, après avoir accumulé des crYUSD collatéralisés par yUSDVault, le prix du token yUSDVault sous-jacent a été manipulé afin de doubler la valeur de la garantie détenue par l’assaillant.

Enfin, en utilisant le collatéral désormais surévalué, l'assaillant a vidé les vaults de prêt de CREAM d'autant d'actifs que possible.

Un tableau complet des fonds volés, qui comprend plus de 2760 ETH, un total de 76 BTC en renBTC, WBTC et HBTC, ainsi que des dizaines de millions en stablecoins et autres tokens, peut être consulté ici.

À l'aide de l'adresse A, l'attaquant a contracté un flash loan de 500 millions de DAI auprès de MakerDAO, qu'il a déposé dans la yPool de Curve pour obtenir des yDAI qui ont ensuite été utilisés pour mint des yUSD. Ces yUSD ont ensuite été déposés dans la stratégie yUSD de Yearn.

En utilisant les tokens yUSDVault de Yearn comme collatéral sur CREAM, le hacker a ensuite pu mint environ 500 millions de dollars en crYUSD.

Avec l'adresse B, le pirate a ensuite contracté un flash loan auprès d'AAVE d'une valeur de 2 milliards de dollars en ETH afin de les utiliser comme collatéral sur CREAM. Cela lui a permis d'emprunter environ 500 millions de dollars supplémentaires en YUSD qui ont été de nouveau déposés afin de mint des CrYUSD.

Les deux comptes ont ensuite effectué une boucle de dépôt et d'emprunt, B transférant à chaque fois environ 500 millions de tokens yUSDVault à A, et ce jusqu'à ce que le compte A soit en possession d'environ 1,5 milliard de dollars en crYUSD et plus ou moins 500 millions de dollars en yUSDVault.

L’assaillant a ensuite exploité une vulnérabilité dans le PriceOracleProxy interne de CREAM des tokens yUSDVault. Le prix du yUSDVault dépend de son pricePerShare, qui est défini par l’équation yUSD balance / totalSupply yUSDVault du vault.

En rachetant environ 500 millions de yUSDVault contre les yUSD sous-jacents, l’assaillant a pu réduire la totalSupply du vault à seulement 8 millions de dollars. En combinant cette réduction avec un dépôt d’environ 8 millions de dollars en yUSD dans le vault, CREAM a augmenté la valeur des shares de yUSDVault du simple au double.

En raison de cette manipulation des prix, CREAM considère maintenant que l'adresse A possède 3 milliards de dollars de crYUSD en collatéral. Sur ce montant, 2 milliards de dollars ont été retirés en ETH afin de rembourser le flash loan de B, tandis que les 500 millions de yUSD récupérés dans le yUSDVault ont remboursé le prêt DAI de A.

Le milliard de dollars restants était plus que suffisant pour vider (emprunter et faire défaut) les 130 millions de dollars d'actifs de CREAM disponibles pour les prêts.

À la suite de l'attaque, les fonds ont été retirés du contrat exploité pour revenir dans ce wallet qui avait été financé par Tornado Cash environ 30 minutes avant l'attaque par le biais de deux transactions : première, deuxième.

Depuis cette attaque, le hacker a utilisé le renBridge pour envoyer des fonds vers BTC aussi bien que pour ajouter plus de 40 millions de dollars de CRETH2 en liquidité unilatérale à la pool ETH-CRETH2 d'Uniswap, probablement dans le but de se décharger du maximum de CRETH2 qui pourrait être récupéré.

Le Cream.Finance : Deployer fait partie des nombreux comptes qui ont essayé de communiquer avec le hacker.

Vous avez gagné. Nous sommes rekt. S'il vous plaît, retournez les fonds, et nous paierons une prime de 10%.

Lorsque des assaillants expérimentés agissent de la sorte, leurs motivations ne sont pas seulement financières.

Il s'agit tout aussi bien d'une manipulation de l'écosystème que des marchés, et nous devons nous demander à qui cela profite.

D'autres protocoles ont été nommés dans un message mystérieux dans les data input de la transaction principale de l'exploit :

gÃTµ Baave lucky, iron bank lucky, cream not. ydev : incest bad, dont do

Dans ses observations et théories sur cette attaque, Mudit Gupta indique plusieurs raisons pour lesquelles il pense que l'assaillant (ou les assaillants) est un développeur expérimenté de la DeFi et qu'il ne s'agit en aucun cas ici d'une classique attaque de type "black hat".

Ce hack a révélé non seulement des vulnérabilités dans le code du projet, mais aussi des rivalités plus profondes qui n'étaient peut-être pas apparentes pour l'utilisateur moyen de la DeFi.

Une guerre autrefois secrète est maintenant menée au grand jour.

Un hack de 130 millions de dollars fait forcément les gros titres. Pourtant, pour beaucoup, on se souviendra de cette attaque non pas pour les pertes subies, mais pour la façon dont elle a été utilisée comme un outil de propagande par les équipes adverses, dont aucune n'est sortie vainqueur.

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Cream Finance - REKT

L'inspecteur rekt reprend du service. 18,8 millions de dollars ont été perdus, et cette fois par un protocole DeFi de la vieille école, à cause d'un tueur au visage fantôme.

Yearn - REKT

L'adage “trop gros pour faire faillite” ne peut s’appliquer à aucun protocole. Même les géants de la DeFi ne sont pas de taille face aux flashloans.

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?