Yearn - REKT

L'adage “trop gros pour faire faillite” ne peut s’appliquer à aucun protocole.

Même les géants de la DeFi ne sont pas de taille face aux flashloans.

Une attaque par arbitrage sur le DAI v1 vault de Yearn prouve que même les plus expérimentés de nos développeurs peuvent encore faire des erreurs.

Le vault a été attaqué par 9 flashloans. 11 millions de dollars ont été extraits du vault, dont 2,7 millions ont fini dans la poche de l’assaillant. 3,5 millions de dollars sont partis chez les fournisseurs de liquidité de chez Curve, 3,5 millions également sont partis chez leurs stackeurs, et 1,4 millions ont été payés en frais Aave 2.

Les écosystèmes DeFi sont en constante évolution. Les protocoles de plus en plus entrelacés forment une machine infinie constituée d'innombrables Lego.

Le développement de notre industrie se poursuit à une vitesse folle, et chaque jour de nouvelles idées et de nouveaux vecteurs d’attaques sont révélés au grand jour.

Un environnement en constante évolution signifie que même des produits testés en permanence ne sont pas capables de garantir une entière sécurité.

Si être la victime d’un arbitragiste doit être humiliant pour l’équipe qui paraissait auparavant invincible, on ne tire pas non plus de plaisir à faire remarquer des failles dans le travail des développeurs qui créent tant de valeur pour notre écosystème.

L’équipe de Yearn a donné sa version des faits après-coup, mais sans que les flashloans ne soient mentionnés.

Igor Igamberdiev a livré une analyse plus détaillée de l'attaque sur Twitter.

Profits de l’assaillant :

-

513 000 DAI

-

1,7 millions USDT

-

506 000 3CRV (~1 $) restant

L’assaillant a effectué 11 transactions

-

Un flashloan de 116 000 ETH depuis dYdX

-

Un flashloan de 99 000 ETH depuis Aave v2

-

Un emprunt de 134 millions d’USDC et de 129 millions de DAI en utilisant ETH comme collatéral chez Compound

-

Un ajout de 134 millions de d’USDC et 36 millions de DAI à la pool 3crv de Curve

-

Un retrait de de 165 millions de d’USDT de la pool 3crv de Curve

-

5 répétitions

- Un dépôt de 93 millions de DAI dans le vault yDAI (décroissant à chaque itération)

- Un ajout de 165 millions d’USDT à la pool 3crv

- Un retrait de 92 millions de DAI depuis le vault yDAI (décroissant à chaque itération)

- Un retrait de 165 millions depuis la pool 3crv

-

La dernière fois, un retrait de 39 millions de DAI et 134 millions d’USDC au lieu d’USDT

-

Remboursement des frais Coumpond

-

Remboursement des flash loans

A chaque fois l’assaillant accumulait les tokens 3crv, qu’il a ensuite pu échanger contre des stablecoins.

Contrat de l’assaillant :

https://etherscan.io/address/0x62494b3ed9663334e57f23532155ea0575c487c5Attac

Tornado TX #1

https://etherscan.io/tx/0x7ee28e342573ff7b8fb4bd2e4373e742cf80d8f8c7f8764cc6b70439dc33f037

Tornado TX #2

https://etherscan.io/tx/0x13c12895d44f8b890af2187b93b97bec01dd34eeb026ac9669d8412e57d64446

Tornado TX #3

https://etherscan.io/tx/0x6b07e3faaa419ea5a3d58929e07b872f8529441064eb576d61ef5edd697f7256

Tornado TX #4

https://etherscan.io/tx/0xcacdc95bd65556426bae39025ddb1deafb65acb908be49fb7186bb750f7a369f

L’occasion de faire du profit était possible car les frais de retrait avaient été désactivés pour une migration de vault.

Nos lecteurs savent bien qu’il n’y a rien de nouveau avec les attaques via flash loans, et a fortiori aussi les développeurs de Yearn le savent aussi. Ils sont assez compétents pour empêcher ce genre de choses d’arriver, ce qui laisse à penser que ceci a été une rare opportunité saisie, liée à une erreur effectuée durant la migration du vault.

Les ragots et les drama vont bon train dans le monde de la DeFi, et beaucoup se sont mis à imaginer cette attaque comme une représaille aux précédentes accusations d’hypocrisie de Cronje contre Julien Bouteloup, l'un des contributeurs de Stake DAO.

Bien que beaucoup de nos lecteurs (et votre auteur anonyme) aimeraient secrètement assister à un tel duel entre les deux développeurs, ces accusations ne sont pas fondées, le compte de l’assaillant et la rédaction du contrat ayant été réalisés des heures avant que cette critique ne soit émise.

La concurrence entre eux est évidente, étant deux des développeurs les plus en vue de notre écosystème. La passion pour leur travail et le fait que leur réputation soit liée à l'immense responsabilité de voir des millions de dollars confiés à leur code fait que leurs relations professionnelles sont soumises à un immense stress.

Il est aussi bon de se rappeler que tous nos meilleurs développeurs ne sont pas sur Twitter.

Si un protocole DeFi reçoit des remboursements d'une entreprise centralisée, à quel moment cesse-t-il d'être réellement un protocole DeFi ?

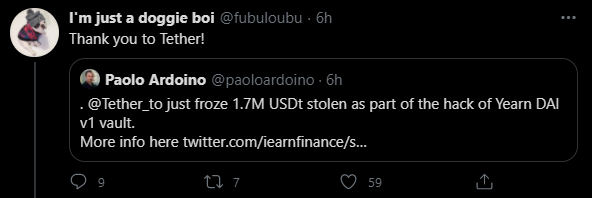

Tether a gelé les 1,7 millions d’USDT volés pendant le hack. Dans le passé, Tether a également remboursé des utilisateurs qui avaient malencontreusement perdu de l’argent en envoyant des tokens à une mauvaise adresse.

Si Tether détruit ces tokens volés et en mine ensuite un montant équivalent afin de rembourser Yearn, ils ne sont alors en rien différents d’une banque centrale.

Le développeur de Yearn @fubuloubu s'était prononcé contre l'utilisation de Tether dans le passé, mais semble avoir subitement changé d'avis après leur intervention.

Nous aimons tous la décentralisation lorsqu'elle nous rapporte des bénéfices, mais les remboursements marchent quand même bien mieux quand c’est centralisé.

Cette attaque a directement frappé au cœur l'un des plus grands conglomérats DeFi, ébranlant les fondations de ce qui était autrefois considéré comme une forteresse impénétrable.

Même les meilleurs du secteur font des erreurs, mais cela ne doit pas nous empêcher de les encourager à continuer de construire.

Lorsque la tension monte et que les équipes DeFi commencent à prendre parti les unes contre les autres, nous ferions tous bien plutôt de prendre du recul et de regarder la situation avec de la hauteur.

Nous fabriquons des armes contre la finance traditionnelle. Il ne faut pas restreindre le flux de l’innovation par des querelles intestines, mais se rappeler qui est notre véritable ennemi et lui faire front tous ensemble.

Avec le temps, nous n’aurons que du respect pour tous les acteurs qui ont cru dans la vision que nous avons eu dès cette période si précoce.

Hier soir, la première fissure est apparue dans l'armure de Yearn. Leur erreur fera-t-elle perdre la foi à la communauté, ou au contraire sera-t-elle l’occasion pour nous tous de nous rallier derrière ce géant de DeFi et les aider à devenir encore plus forts ?

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Cream Finance - REKT 2

Cream Finance a (de nouveau) été hacké pour un butin d’environ 130 millions de dollars. Le monopole décentralisé de Yearn Finance est devenu trop important. Pourquoi donc accumuler autant de protocoles si vous ne vous souciez pas de vos utilisateurs ?

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) a perdu 2 million de dollars à cause d'un exploit de DNS. Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?