BurgerSwap - REKT

Les hackers nous gâtent vraiment cette semaine. Ils viennent de nous offrir notre quatrième portion du même repas.

Peut-on jamais vraiment se lasser d'un grand classique ?

BurgerSwap est le dernier en liste d'une série croissante de protocoles à avoir été victime du même piratage qui a causé des problèmes ces dernières semaines.

Depuis le krach du marché, ce type d'exploit aussi confortable que des courses en drive-in paraît vivre son quart d'heure de gloire, et pourtant les protocoles semblent toujours complètement inconscients de l'existence d'une telle faiblesse dans les contrats. C'est comme s'ils accueillaient ces hacks à bras ouverts, tournant le dos au comptoir et feignant la surprise lorsque les gens partent sans payer.

Il semble bien que même les tâches les plus faciles puissent être royalement bâclées. BurgerSwap n'avait qu'à copier le code d'UniSwap et il manquait pourtant quelque chose à leur commande.

La question qui se pose est la suivante : s'agit-il d'une négligence, ou de quelque chose d'un peu plus grave ?

Retournons à la cuisson des hamburgers...

Le 28 mai vers 3 heures du matin (UTC+8), 7.2 millions de dollars ont été dérobés à #BurgerSwap en seulement 14 services.

Les voleurs ont réussi à s'emparer des sommes suivantes :

- 4.4k WBNB (1.6 million de dollars)

- 22k BUSD (22k dollars)

- 2.5 ETH (6.8k dollars)

- 1.4M USDT (1.4 million de dollars)

- 432k BURGER (3.2 millions de dollars)

- 142k xBURGER (1 million de dollars)

- 95k ROCKS

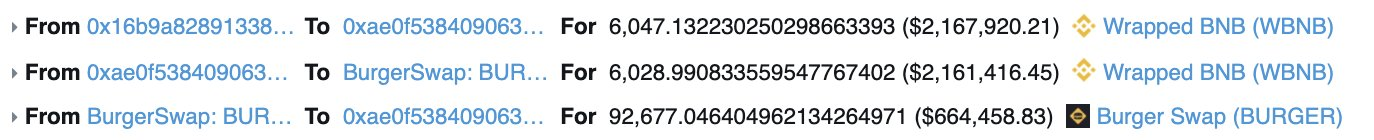

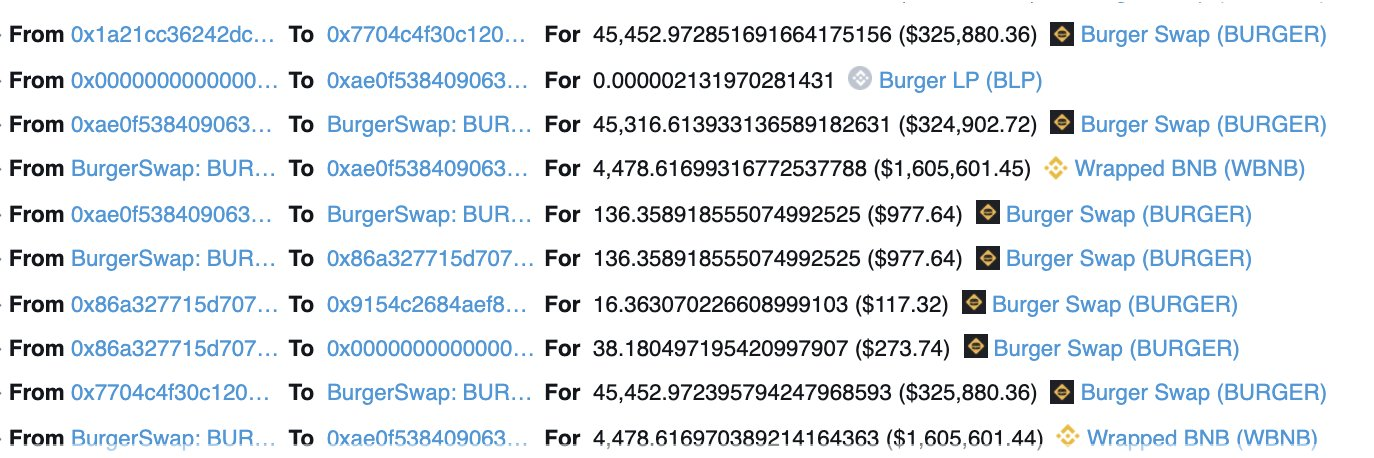

Et chaque attaque ressemblait à ceci :

On flash swap 6k WBNB (2 millions de dollars) à partir de PancakeSwap.

On échange presque tous les WBNB contre 92k BURGER sur BurgerSwap.

Les hackers ont créé leur propre fausse coin (un token BEP-20 non standard) et ont formé une nouvelle paire d'échange avec $BURGER de 100 faux tokens et 45k BURGER.

Les 100 faux tokens ont ensuite été échangés contre 4.4k WBNB via la pool de l'étape 3.

L'assaillant a ensuite effectué un autre échange de 45k BURGER contre 4,4k WBNB.

Au total, l'assaillant a reçu 8.8k WBNB pour les deux dernières étapes.

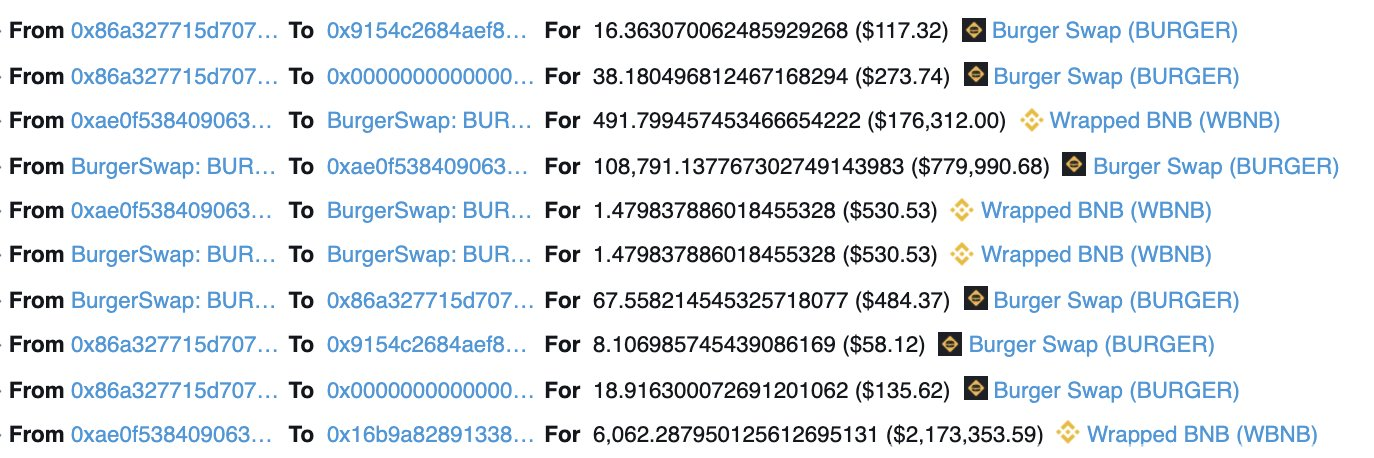

On échange 493 WBNB contre 108.7k BURGER sur BurgerSwap.

On rembourse le flash swap.

Cet exploit a été rendu possible par le fait que l'assaillant fut en mesure de procéder à une réentrance et d'effectuer un deuxième échange avant que les réserves, qui sont utilisées pour calculer le nombre de tokens dans les échanges, ne soient mises à jour.

Il est toutefois intéressant de noter que cela semble avoir été rendu possible par l'absence d'une vérification x*y=k. Un élément qui était présent dans le contrat original de univ2pair mais qui a été apparemment supprimé dans le cas qui nous intéresse.

Même s'il nous semble inconcevable que les développeurs de BurgerSwap soient aussi négligents dans leur codage, quelle pourrait être l'alternative ? Avec la suppression de la vérification x*y>k, n'importe qui peut déclencher un échange de n'importe quelle taille de sortie, tout en ne payant qu'une seule unité du token d'entrée. Une affaire qui arrange bien ceux qui cherchent à éviter le menu le plus cher.

Le nombre de hacks de projets sur la BSC auxquels nous avons assisté au cours de la semaine dernière a atteint des sommets. Cette situation rappelle étrangement ce qui s'est passé à l'automne de l'année dernière sur ETH. Une bien décevante offre spéciale que personne ne voulait voir revenir.

Bien que personne n'aime voir les clients se faire rouler, il est de plus en plus difficile d'éprouver de bons sentiments pour les entrepreneurs véreux et copieurs qui essaient d'imiter et de tirer profit d'une recette éprouvée, mais qui ne se soucient pas assez du consommateur pour vérifier les ingrédients de leurs produits, mettant ainsi en danger la santé des personnes dont ils obtiennent du profit.

Cela dit, si vous mangez chez McDaniels ou Burger Duke, n'êtes-vous pas au moins partiellement responsable de votre propre indigestion ?

BurgerSwap affirme être en train d'élaborer un plan de compensation détaillé pour ses clients. Un soulagement bienvenu pour ceux dont l'estomac a été retourné par toute cette affaire.

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) a perdu 2 million de dollars à cause d'un exploit de DNS. Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?

Fei Rari - REKT

Fei Rari - rekt. Sept des pools Fuse de Rari ont été drainés pour un total d'environ 80 millions de dollars. Ce n'est pas la première fois que Rari se fait rekt - espérons que les hackers ne réaliseront pas le coup du chapeau.