Raydium - REKT

La última entrada en nuestra leaderboard proviene de un páramo posterior a FTX, que alguna vez fue una colmena prometedora de actividad de desarrollo respaldada por VC.

El viernes, Raydium, un AMM con sede en Solana, perdió un total de ~$4,4M en fees de sus liquidity pools.

La alarma la dio el DEX aggregator PRISM, también sobre Solana:

Parece que hay una wallet que está drenando los fondos de LP de los liquidity pools de Raydium usando la wallet de administrador como signer sin burning tokens de LP.

Retiramos el protocolo que proporcionaba liquidity PRISM/USDC a Raydium

RETIRE SU LIQUIDITY PRISM/USDC DE RAYDIUM

El anuncio oficial llegó 40 minutos después, afirmando que "la autoridad se ha detenido en el AMM y los programas de farming por ahora ". En una publicación, el team aseguró a los usuarios que “hay un parche que evita que el exploiter realice más attacks .”

Si bien este incidente no parece haber causado un colapso total del protocolo, perder millones nunca es una buena idea.

Pero, ¿quién sigue usando Solana de todos modos?

Según OtterSec, el incidente parece haberse debido a una clave privada comprometida de la cuenta del propietario de los contratos de Raydium.

Raydium sospecha "un ataque troyano y una clave privada comprometida para la cuenta del propietario del pool ".

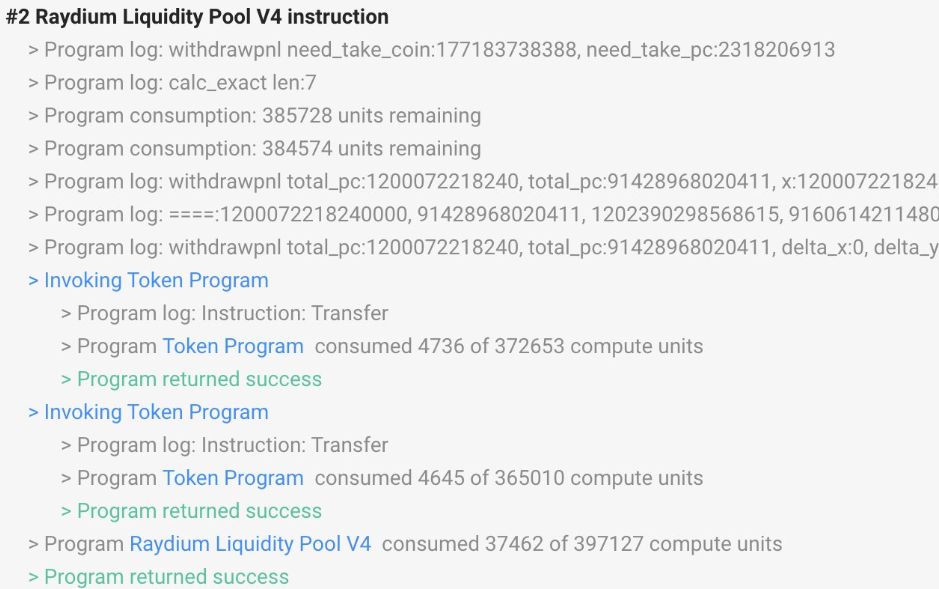

La cuenta tenía autoridad sobre ciertas funciones de los pools de Raydium, lo que permitía al attacker drenar las trading/protocol fees acumuladas a través de la instrucción withdraw_pnl. El hacker también cambió el parámetro SyncNeedTake para aumentar los fees esperados y retirar fondos adicionales.

Los siguientes pools se vieron afectados por una pérdida de protocolo total de $4.4M:

SOL-USDC

USDT-SOL

RAY-USDC

RAY-USDT

RAY-SOL

stSOL-USDC

USDC-ZBC

USDC-UXP

whETH-USDC

La mayoría de los fondos se transfireron a Ethereum, fueron swapped a ETH y se depositaron en Tornado Cash. 100k SOL ($ 1.4M) permanecen en la dirección de Solana del exploiter.

Dirección SOL del attacker: AgJddDJLt17nHyXDCpyGELxwsZZQPqfUsuwzoiqVGJwD

Dirección ETH del attacker: 0x7047912c295cd54d6617b5d0d6d8b324a11c91db

Como siempre ocurre con los casos de "claves comprometidas", debemos preguntarnos si podría tratarse simplemente de una persona con información privilegiada que busca un poco de dinero.

El bear market promete un camino largo y difícil para muchos equipos más pequeños, especialmente en este contexto…

El futuro de Solana se siente incierto.

Tras el colapso de FTX y la caída del ahora encarcelado SBF con el que el ecosistema estaba tan estrechamente asociado, es fácil ver cómo un developer del ecosistema podría enfermarse por las consecuencias y tener la tentación de tomar el camino más fácil.

Como en muchos de los casos que hemos cubierto, probablemente nunca lo sabremos.

¿Quién será el siguiente?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

DOLORES DE CRECIMIENTO

La implacable búsqueda de velocidad y escalabilidad de Solana ha transformado el panorama de las blockchains. Pero, ¿a qué costo?

UN MISTERIO NO SOL-UCIONADO? - REKT

Aproximadamente 8000 direcciones en la red de Solana se han visto comprometidas, en un total de ~$5,3M. El miedo lleva a los rumores, y separar la señal del ruido no es tarea fácil.

NIRVANA FINANCE - REKT

Nirvana Finance perdió ayer $3,5M debido a un ataque de flash loan. Parece que la relevancia de Solana está disminuyendo, pero ¿tendrá Nirvana la oportunidad de reencarnarse?.