Orbit Bridge - REKT

No fueron solo fuegos artificiales los que estallaron en la víspera de Año Nuevo.

Las últimas horas de 2023 vieron cómo el puente de Ethereum de Orbit Chain perdía $81.5 millones debido a lo que parece haber sido una multisig comprometida.

No se puede confundir con Orbiter, que conecta las L2 de ETH, Orbit Chain es una red independiente que tiene como objetivo funcionar como un hub entre otros ecosistemas establecidos.

El ataque comenzó justo después de las 9PM UTC, y la alarma se activó apenas unos minutos después.

El reconocimiento oficial hizo referencia a una brecha poco antes de que comenzaran las transacciones...

Un acceso no identificado a Orbit Bridge, un protocolo descentralizado de cadena cruzada, fue confirmado el 31-12-2023 a las 08:52:47 PM +UTC.

...y fue acompañado por advertencias sobre ataques de phishing oportunistas.

Con 2023 terminando un poco a la baja, al menos para Orbit, ¿qué traerá 2024?

Créditos: Tayvano, Peckshield

Mientras que inicialmente se asume que el hack fue debido a claves comprometidas de direcciones firmantes en el multisig del ETH Vault de Orbit, el equipo aún no ha divulgado la naturaleza exacta del vector de ataque.

Otros han sugerido que podría haber un bug de replay de transacción en juego, similar a un 'problema conocido' identificado durante la auditoría de Theori (ver página 7).

NOTA: Este artículo será actualizado para incluir la causa raíz una vez que se haya publicado un informe post-mortem oficial.

Nota de seguimiento: El 25 de enero, Ozys (la empresa de desarrollo de Orbit) publicó una declaración implicando al ex CISO de la firma:

Dos días después de su decisión voluntaria de retirarse (20 de noviembre), el especialista en seguridad de la información que lideró los esfuerzos de Ozys para convertirse en una organización certificada ISMS, hizo vulnerable el firewall abruptamente y dejó la empresa el 6 de diciembre, sin ninguna comunicación verbal o escrita durante el proceso de entrega.

Las investigaciones continúan.

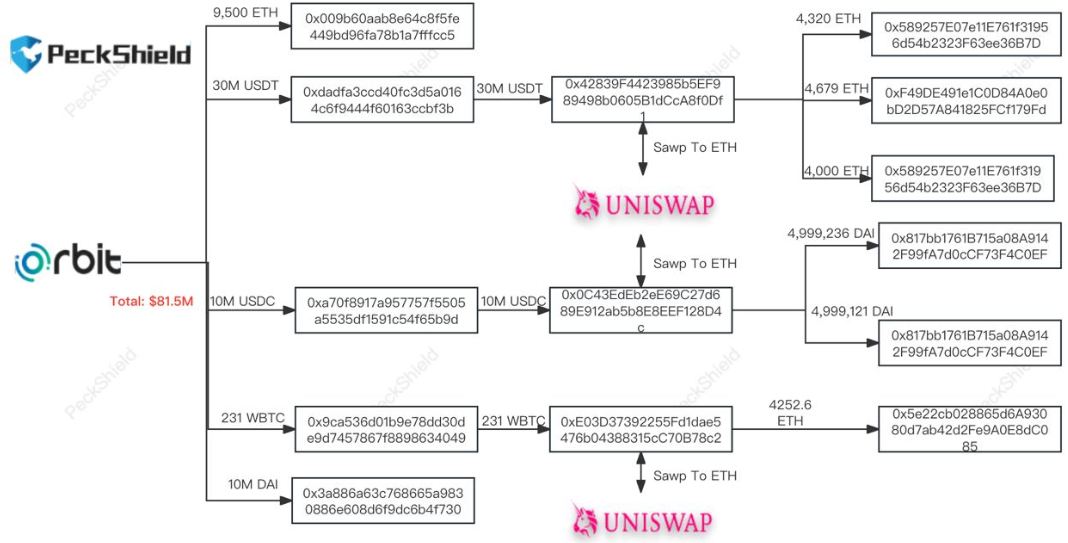

Los retiros comenzaron con 10M DAI a las 21:08 UTC, seguidos por 231 WBTC ($9.8M), 9500 ETH ($21.5M), 10M USDC y finalizando con 30M USDT a las 21:25 UTC. El puente fue desactivado a las 22:21 UTC.

Las stablecoins centralizadas y WBTC fueron cambiadas por ETH, como se muestra en el flujo de ataque de Peckshield:

La lista completa de direcciones del atacante, donde permanecen los fondos, se encuentra en el hilo de Tay.

Dirección principal del atacante: 0x9263e7873613ddc598a701709875634819176aff

El patrón de tx metódico sugiere que esto podría ser otro trabajo de Lazarus, y el equipo tiene vínculos con proyectos hackeados anteriormente como Belt y Klayswap.

La dirección del atacante fue financiada a través de Tornado Cash por una dirección intermediaria.

Más de la mitad del TVL de Orbit Bridge fue drenado en el ataque, sumando más de $80 millones al ya impresionante total de los presuntos culpables.

Lazarus fue responsable de al menos $250 millones de pérdidas en 2023 solo, con ataques a Atomic Wallet, AlphaPo, Stake y CoinEx todos atribuidos al grupo.

A medida que los mercados se recuperan y el interés institucional en cripto continúa creciendo, tendremos que tomar la seguridad más en serio si queremos ser tomados en serio nosotros mismos:

Parece que 2024 va a ser otro año de entregar miles de millones de dólares a Corea del Norte en bandeja de plata. 🙄

Embarazoso.

Emergiendo gradualmente de un mercado bajista brutal, ¿simplemente nos adaptaremos a lo que sea la próxima narrativa, contentos de asumir más y más riesgo a medida que las recompensas potenciales se acumulan?

¿O podemos hacerlo mejor este año?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Socket - REKT

Aprobaciones infinitas... el máximo salto de fe. El puente Bungee de Socket perdió $3.3M ayer. ¿Has revisado tus aprobaciones últimamente?

Multichain - REKT 2

Multi-rekt. Multichain fue vaciado ayer por un total de $126M de respaldo de Fantom y Moonriver. El proyecto tiene un historial considerable... ¿Cuántas más víctimas perderán por estos 'experimentos'?

Poly Network - REKT 2

Poly Network ha vuelto. Casi dos años después de encabezar la lista, esta vez el hacker solo se llevó $4.4M. ¿Cuántos puentes más se rekt por un puñado de claves comprometidas?