LiFi/Jumper - Rekt

Aprobaciones infinitas... el salto de fe definitivo ataca de nuevo.

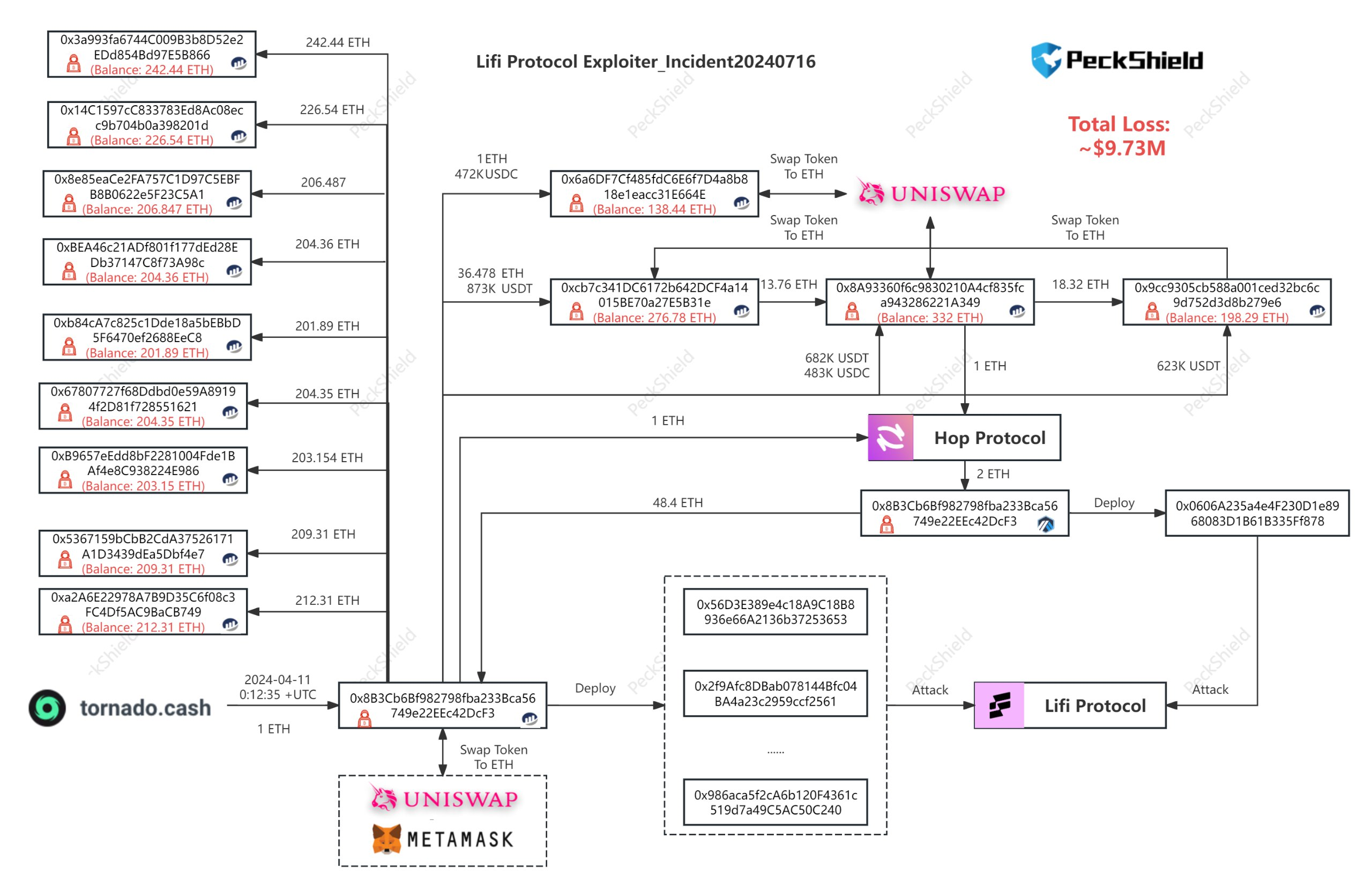

El protocolo LiFi perdió $9.73M en un ataque que drenó direcciones que previamente habían aprobado permisos infinitos a los contratos del protocolo en múltiples cadenas.

Poco después de que la firma de seguridad CertiK diera la alarma, el equipo de LiFi reconoció el hackeo aproximadamente una hora después.

Jumper Exchange, que funciona con los servicios de LiFi, también informó a sus usuarios sobre el exploit y parece no estar afectado hasta ahora.

Tanto LiFi como Jumper instaron a los usuarios a verificar si sus direcciones se vieron afectadas y revocar las aprobaciones a través de revoke.cash.

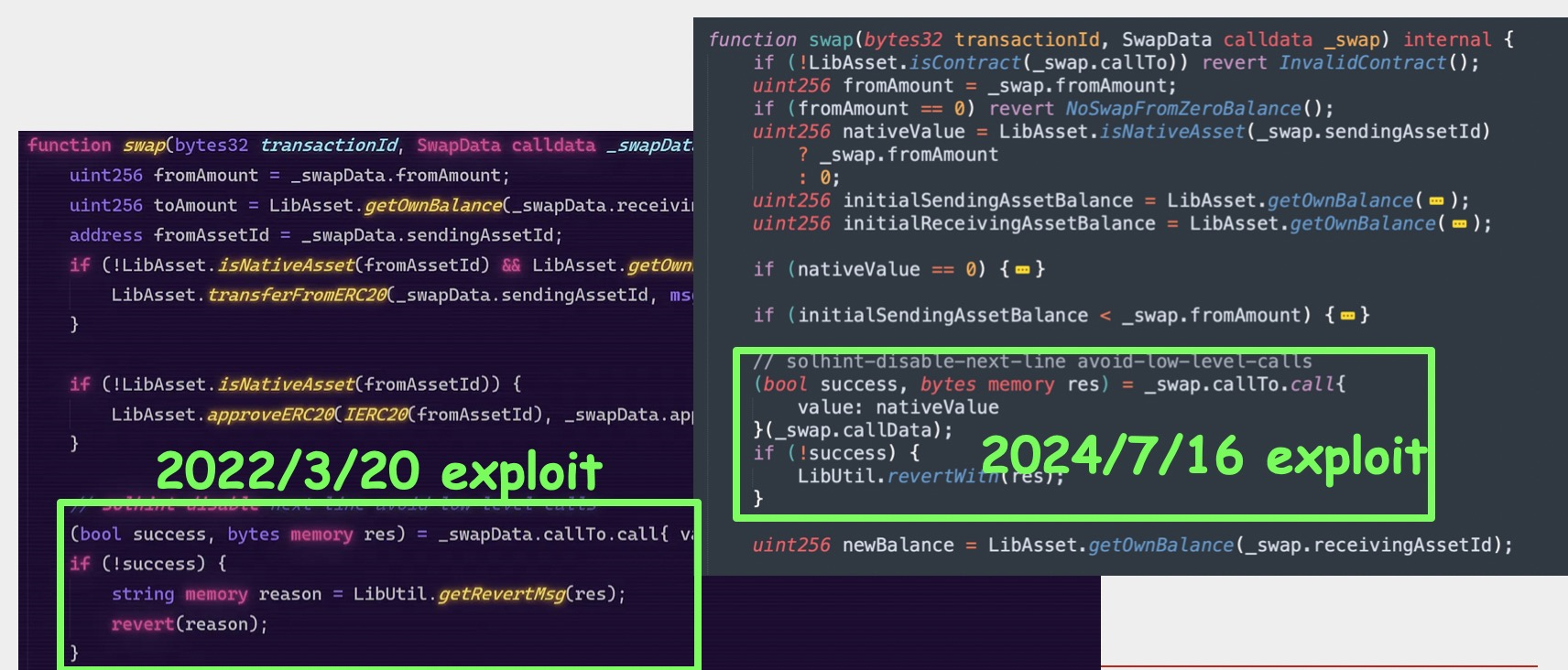

Lo más preocupante es que LiFi sufrió un exploit casi idéntico en marzo de 2022, perdiendo $600K de 29 billeteras.

¿Por qué un bug conocido llegó a producción en un protocolo en vivo... de nuevo?

Cinco días es todo lo que se necesitó para que la historia se repitiera.

El 11 de julio, se añadió una nueva faceta de contrato al protocolo LiFi.

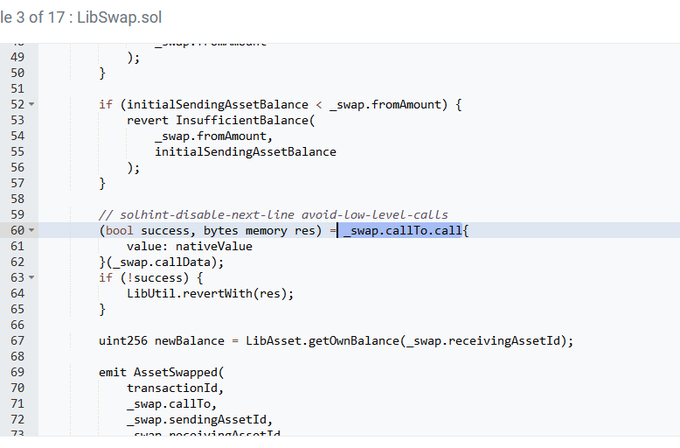

Este nuevo contrato contenía una función vulnerable que carecía de una validación adecuada.

Como señaló Nick L. Franklin, el ataque se debió a una falta de validación en la función "swap" de la nueva faceta de contrato añadida al protocolo.

El contrato vulnerable no verificaba adecuadamente el objetivo de la llamada y los datos de la llamada, permitiendo a un explotador realizar un ataque de "inyección de llamadas".

Esto permitió al atacante ejecutar funciones arbitrarias usando los permisos otorgados al contrato LiFi.

Debido a esto, los usuarios que aprobaron el contrato para aprobaciones infinitas perdieron sus tokens.

El enrutador LiFi estableció esta implementación recientemente:

Dirección del atacante: 0x8B3Cb6Bf982798fba233Bca56749e22EEc42DcF3

Direcciones de contratos afectados: EVM Chains: 0x1231deb6f5749ef6ce6943a275a1d3e7486f4eae zkSync: 0x341e94069f53234fE6DabeF707aD424830525715 Linea: 0xDE1E598b81620773454588B85D6b5D4eEC32573e Metis: 0x24ca98fB6972F5eE05f0dB00595c7f68D9FaFd68

Los fondos robados incluyen USDT, USDC y DAI, totalizando aproximadamente $9.73M, que posteriormente fueron intercambiados por 2,857 ETH.

Los activos robados han sido distribuidos a múltiples billeteras controladas por el atacante.

Como muestra el hackeo de $3.3M al protocolo Socket el 16 de enero, los puentes y agregadores cross-chain continúan siendo objetivos principales para los blackhats.

¿Te suena familiar?

El atacante apuntó a billeteras que habían otorgado aprobaciones infinitas a los contratos de Socket explotando una ruta recientemente añadida a su contrato de puente.

Peckshield proporcionó un análisis adicional sobre el hackeo y vio un paralelo directo con el ataque anterior a LiFi:

En el análisis post-mortem del exploit anterior, LiFi declaró “Luego implementamos una lista blanca para permitir solo llamadas a DEXs aprobados. Nuestro contrato fue actualizado para incluir esta nueva funcionalidad de lista blanca, y los swaps fueron reactivados. Además de eso, hemos desactivado las aprobaciones infinitas por defecto.”

No se ha mencionado si la faceta de contrato más reciente fue auditada.

Parece que esto pasó desapercibido, demostrando una vez más que en DeFi, el parche de ayer es el exploit de mañana.

Con millones en juego, ¿cuántas "aprobaciones infinitas" más se necesitarán antes de que los usuarios dejen de jugar a la ruleta rusa con sus activos?

Aprobaciones infinitas: El regalo que sigue estafando.

A pesar de la respuesta de LiFi de que solo las billeteras afectadas estaban configuradas con aprobaciones infinitas y representaban solo un número muy pequeño de usuarios, la magnitud de la pérdida sugiere lo contrario.

Es difícil creer que tantos usuarios serían vulnerables si las aprobaciones infinitas no fueran comunes.

Con casi $10M robados, esta habrá sido una costosa lección en higiene de aprobaciones para muchos.

Sin una revocación regular utilizando una herramienta como revoke.cash, las aprobaciones de tokens esperan a que un proyecto vivo (o olvidado) sea explotado.

Sin embargo, todo esto podría haberse evitado simplemente no haciendo actualizaciones arriesgadas y no auditadas a un contrato de protocolo existente.

Las aprobaciones infinitas a contratos actualizables deberían venir con advertencias por parte de cada billetera.

Tal vez sea hora de empezar a cuestionar esos permisos "infinitos".

¿Has revisado tus aprobaciones últimamente?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.