LiFi/Jumper - Rekt

无限授权……信任的终极考验再次上演。

LiFi 协议因一次攻击损失了 973 万美元,该攻击窃取了之前给予跨链协议合约无限授权的钱包。

安全公司CertiK发出警报后不久,LiFi 团队大约一小时后承认了黑客攻击。

由 LiFi 服务提供支持的 Jumper Exchange 也向其用户告知了此漏洞,目前似乎并未受到影响。

LiFi 和 Jumper 都敦促用户检查他们的地址是否受到影响,并通过 revoke.cash 撤销批准。

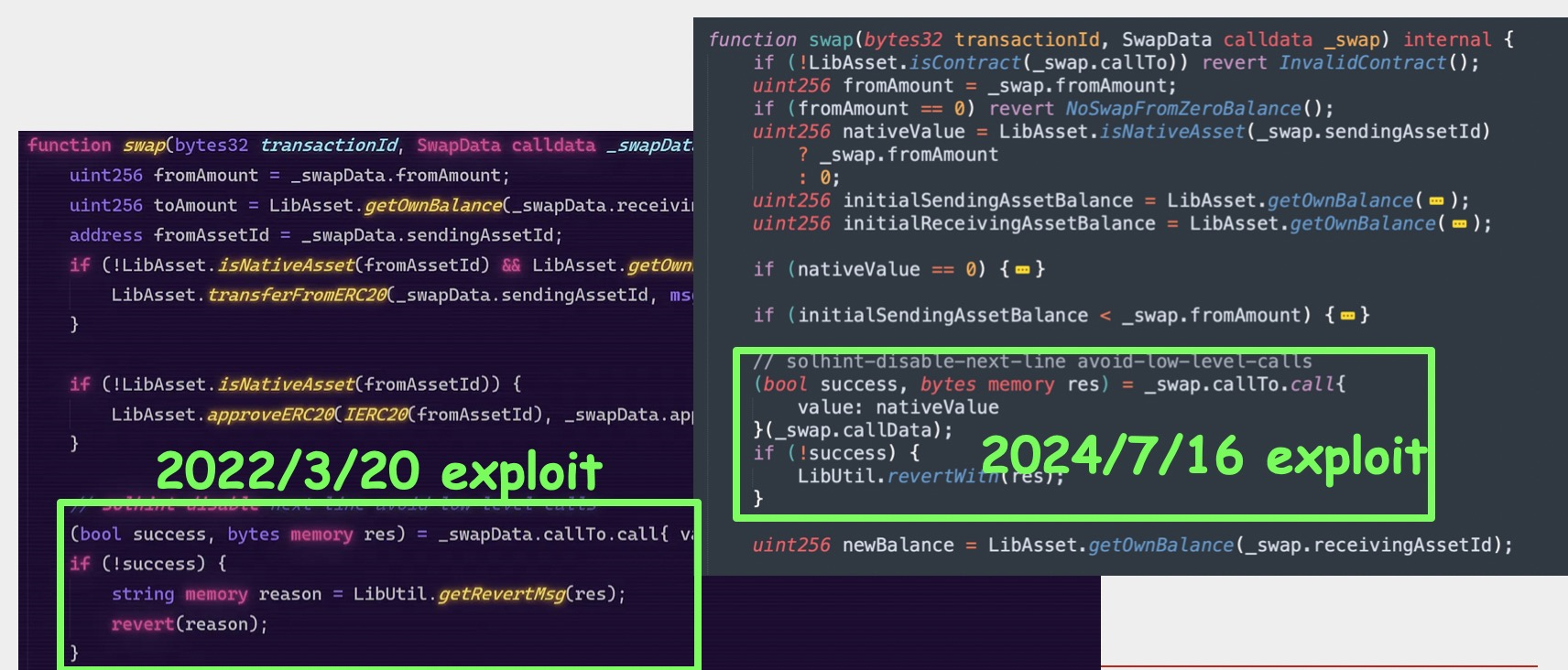

更令人担忧的是,LiFi在 2022 年 3 月遭受了几乎相同的攻击,29 个钱包损失了 60 万美元。

为什么一个已知的漏洞会再次出现在已上线的协议中?

仅用五天时间,历史就重演了。

7 月 11 日,LiFi 协议添加了新的合约模块。

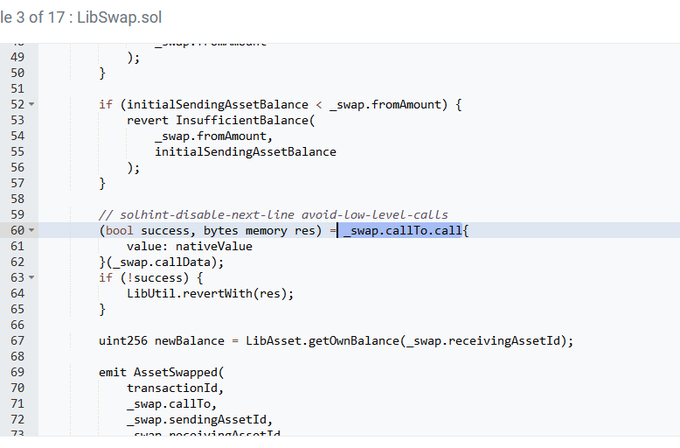

这个新合约模块包含一个缺乏适当验证的漏洞函数。

*正如 Nick L. Franklin 指出的那样,此次攻击是由于协议中添加的新合约模块的“交换”功能缺乏验证造成的。*

该漏洞合约未能正确检查调用目标和调用数据,使攻击者能够执行“调用注入”攻击。

这使得攻击者能够使用授予 LiFi 合约的权限执行任意功能。

因此,那些授予合约无限授权的用户丢失了他们的代币。

LiFi路由器近期配置了如下实现逻辑:

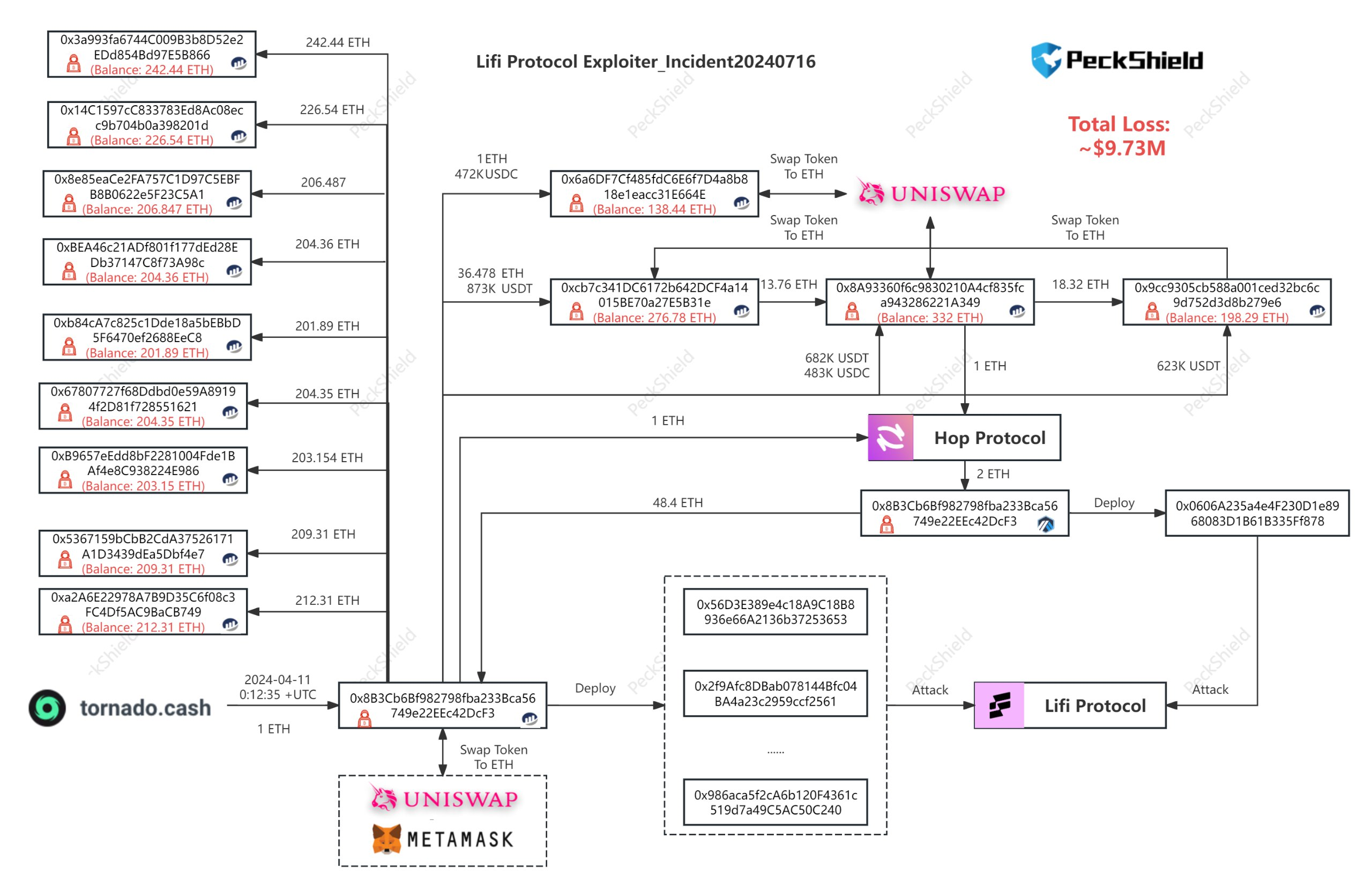

攻击者的地址: 0x8B3Cb6Bf982798fba233Bca56749e22EEc42DcF3

受影响的合约地址: EVM Chains: 0x1231deb6f5749ef6ce6943a275a1d3e7486f4eae zkSync: 0x341e94069f53234fE6DabeF707aD424830525715 Linea: 0xDE1E598b81620773454588B85D6b5D4eEC32573e Metis: 0x24ca98fB6972F5eE05f0dB00595c7f68D9FaFd68

被盗资金包括 USDT、USDC 和 DAI,总额约为 973 万美元,随后被兑换为 2,857 ETH。

被盗资产已分散至攻击者控制的多个钱包。

正如1 月 16 日价值 330 万美元的 Socket 协议黑客事件显示,跨链桥和聚合器仍然是黑帽黑客的主要目标。

如果这听起来很熟悉的话请告诉我?

攻击者利用最近添加到Socket合约的桥接合约路径,针对那些授予无限授权的钱包进行攻击。

Peckshield对此次黑客攻击进行了进一步分析,并发现其与之前对 LiFi 的攻击有相似之处:

在对之前漏洞的分析中,LiFi 表示:“我们随后实施了白名单,仅允许调用已批准的 DEX。我们的合约已升级,以包含此新白名单功能,并重新启用了交换。最重要的是,我们默认禁用了无限批准。”

没有关于最新合约模块正在审计的消息。

看起来这是一个漏洞,再次证明在 DeFi 中,昨天的补丁就是明天的漏洞。

在数百万资产岌岌可危的情况下,还需要多少次“无限授权”事件,用户才会停止用自己的资产玩俄罗斯轮盘赌?

无限授权:一份持续欺骗的礼物。

尽管 LiFi 的回应是,只有受影响的钱包被设置为无限批准,并且只代表极少数用户,但损失的严重程度表明事实并非如此。

如果无限授权并不常见,很难相信会有如此多的用户受到影响。

近1000万美元被盗,对许多人来说,这将是一堂昂贵的授权管理课。

如果不使用 revoke.cash 等工具进行定期撤销操作,代币授权就会被黑客针对活跃的(或被遗忘的)项目进行攻击。

然而,所有这些问题本可以通过不对现有协议合约进行风险高、未经审计的升级来避免。

每个钱包都应该对无限授权合约的批准发出警告

也许现在是时候开始质疑这些“无限”的权限了。

您最近检查过您的授权吗?

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。