COMPOUNDER FINANCE - REKT

rekt收割机有办法让人开口说话。

在最后关头,当总锁仓量接近零,回撤变得难以忍受时,一个姓名不详的人物进入了聊天室。

当一个协议伤痕累累,无法修复,是时候摆脱尘世烦恼,第四个也是最后一个骑士到来,引导他们去往来世,以.gif格式呈现。

Compounder.finance拿着超过12,000,000美元跑路去了。

在我们这个动荡不安的社会中,贪婪和绝望以同样但不可预测的方式受到惩罚和回报。

在这个社会中,罪人得到救赎,他们的过失被人遗忘,因为他们披着隐姓埋名的外衣逃到了下游。

Rekt在这里照亮罪人--揭露他们的方法,好让大家都能从中学习。

compounder.financial网站和推特账号瞬间被删除。

已完成的安全审计为我们的侦探提供了唯一线索。

现在是RektHQ忙碌的时候,当我们开始调查时已过去几个小时...当我们联系审计人员要求报价时,他们却不太高兴看到我们。

请不要发来像这样的狗屎,因为你的所作所为,我确实担忧自己的安全,我要一分钟的时间才能平静下来,胆小的人可能早就报案了。

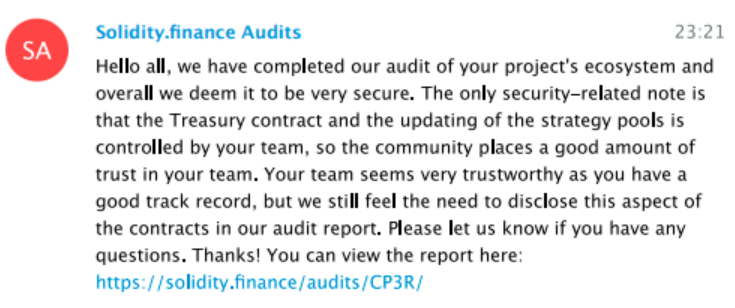

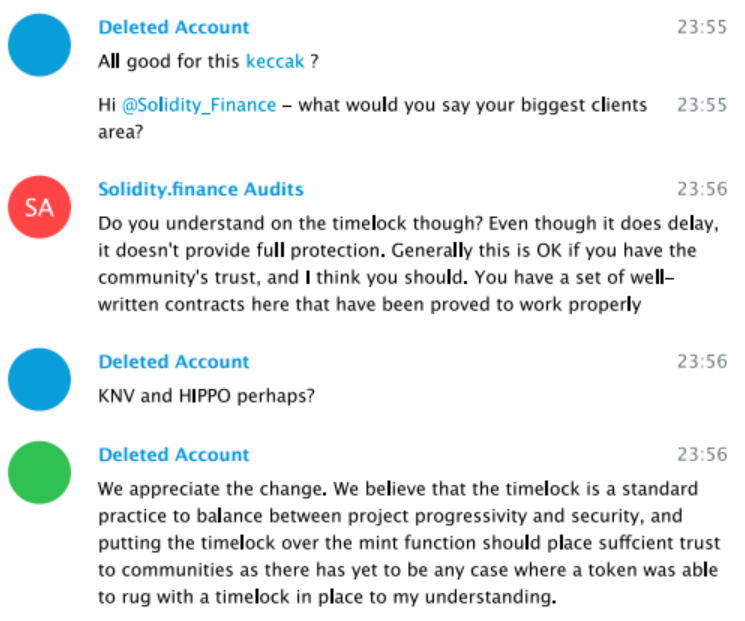

在我们的侦探提供了一些保证后,Solidity.financial向我们提供了他们与compounder.financial的完整聊天记录。

其他受害者也向我们求助,显示了他们早期与compounder管理员进行的对话,他们在对话中表达了自己的担忧。

Solidity.financial告诉我们,他们只和管理员简单地说了几句话,虽然他们确实审核过合约,但他们在文件中表示,虽然资金池由时间锁控制,但时间锁不提供任何保护。

以下信息来自他们的聊天记录。

在我们调查的现阶段,solidity.financial仍然有嫌疑。我们想知道为什么他们会认为compounder.financial团队看起来"非常值得信赖"

在阅读聊天记录时,我们注意到虽然账户已被删除,但有一个用户名仍然存在--"keccak"。

虽然solidity.financial声称keccak已删除他们的账户,但我们已找到他们的账户,并试图取得联系。

遗憾的是,Vlad不想在电话里说话,所以我们给他们发了一条消息,没想到他会回复。

直到...

Vlad已经准备好说话。不幸的是,他没有太配合。

仍然可以通过@keccak在电报上联系到Vlad/keccak,然而他不再回复,并且已删除他账户上的图像。我们在此附上他的旧头像,供您考虑和调查。

我们已经得知--那张有狼的照片来自乌克兰著名的俄语漫画,上面写着"有事就来这里一趟"。

左边那张是反核武器的海报。

可惜对受影响的用户帮助不大。

一旦明确Vlad不愿意说出真相,我们便访问了Compounder的官方电报群,在那里,很明显我们的声誉先于我们。

当我们滚动浏览聊天内容时,我们看到了所有典型的行为,这些行为是由一个刚成立的跑路项目引起的。

即使是大玩家,也会被跑路项目的力量所折服。这个群主损失了100万美元,并已开设自己的调查小组(686名成员),以此进行复仇。

这个帖子可在此处找到。

统计数据

作为调查的一部分,我们将Solidity.financial推荐给Stake Capital的@vasa_develop,并请他们一起对事件进行全面的事后调查。

以下数据摘自他们的报告。

被盗资产 (8): • 8,077.540667包装过的ETH(4,820,030.07美元) • 1,300,610.936154161964594323 yearn:yCRV金库(1,521,714.80美元) • 0.016390153857154838 Compound(COMP)(1.79美元) • 105,102,172.66293264 Compound USDT (2,169,782.85美元) • 97,944,481.39815207 Compound美元币(2,096,403.68元) • 1,934.23347357 Compound包装过的BTC(744,396.89美元) • 23.368131489683158482 Aave Interest bearing YFI(628,650.174379401) • 6,230,432.06773805 Compound Uniswap (466,378.99美元)

遭到跑路(rug pull)项目攻击后有剩余资金的钱包

• https://etherscan.io/address/0x944f214a343025593d8d9fd2b2a6d43886fb2474 • 1,800,000 DAI • https://etherscan.io/address/0x079667f4f7a0b440ad35ebd780efd216751f0758 • 5,066,124.665456504419940414 DAI • 39.05381415 WBTC • 4.38347845834390477 CP3R • 0.004842656997849285 COMP. • 0.000007146621650034 UNI-V2 • 从部署者第一次通过Tornado.cash融资到跑路(rug pull)项目,部署者向7个不同的地址发送了ETH。其中大部分是一次性付款。然而,其中一个地址在11月19日、20日、22日和23日分别收到了4笔付款。该地址的大部分资金最终流向了另一个持有100多万KORE的地址(在他们跑路(rug pull)之前只存在1万KORE)。

这次黑客攻击的主要罪魁祸首是审计后在代码库中添加的7份恶意策略合约。

一份策略合约中的非恶意withdraw()函数看起来像这样。

请注意,我们进行了一些检查项目,比如:

7份恶意战略合同中都缺少这些检查项目。这使得Controller合约(由-跑路项目策略师控制)可以从策略合约中提取资产。

(注意恶意提现功能中缺失以下检查项目) 完整的跑路(rug pull)攻击可以用4个步骤进行解释。

第一步

Compounder.Finance:部署者部署了7个恶意策略,同时操纵了withdraw()函数。

第二步

Compounder.Finance:部署者在StrategyController中通过Timelock(24小时)交易设置并批准7个恶意策略。

第三步

Compounder.Finance:部署者 (策略师)在StrategyController上调用inCaseStrategyTokenGetStuck(),它滥用恶意策略中被操纵的 withdraw()函数,将策略中的代币转移到StrategyController上。对所有7个恶意策略执行相同步骤。

第四步

Compounder.Finance:部署者(策略师)在StrategyController上调用inCaseTokensGetStuck(),将StrategyController上的tokens转移到Compounder.Finance:部署者(策略师)地址:现在 Compounder.Finance:部署者(策略师)完全控制住价值12 464 316.329美元的8项资产。

从此,这些资产已转移到多个地址此处。

来自@vasa_develop**的优秀工作。

如果你是举报人、网络侦探或Etherscan侦探,而你要进行举报,请联系我们。

最后审判日:

谁是罪魁祸首?

经过我们的分析,我们知道这不是审计人员的过错,他们尽职尽责地完成了他们的任务,确保了Compounder Finance不受外部攻击,同时也在他们的审计报告和电报聊天室(https://solidity.finance/audits/CP3R/ChatLogs.pdf)中表达了他们的担忧。

也许他们可以稍稍大声地表达这些担忧,但终究,最终责任永远在存款人身上。

Compounder.financial用了一个时间锁作为指标,表示他们不会跑路。我们现在知道,这种方法不值得信任。如果使用它,应该建立一个自动警报系统或仪表板对该地址的交易进行监控。

24小时似乎不足以为用户提供足够警告让他们撤资。

并非所有匿名创始人的项目都是骗局。这整个行业均由匿名者创立。

然而,几乎所有的骗局都是匿名创始人的项目。作为一个社区,我们需要警惕这些项目;尤其是那些使用Tornado.cash无法追踪的资金来源的项目。

**仅仅有审计报告并不足以保证项目的安全性或合法性。**审计往往更多关注外部攻击者的风险,而不是内部的风险--也许这是审计人员需要加以改进的地方。

即使有审计、时间锁和销毁的私钥,存款人也总是受其他用户的摆布,他们可能随时向市场上抛售大量的代币。

Solidity.Finance:官方声明

Compounder团队换掉了安全/经审计的战略合同,替换成恶意"邪恶战略"合同,使他们得以窃取用户的资金。他们是通过一个公开但基本不受监控的24小时时间锁窃取资金。

在我们的审计报告和与他们团队展开的讨论中提出了C3PR团队集中控制这一问题。该团队有权更新策略池,而他们在这里恶意的盗取用户资金。为了保持透明度,任何人都可以在此处查看我们与C3PR团队的聊天记录:

从历史上看,我们的审计重点是外部攻击者给项目带来的风险,并就项目小组带来的风险进行一些讨论,正如我们在这里做的那样。我们将把这次不幸事件作为学习机会,今后将以简单易懂的语言提供更多关于开发人员控制风险的详细信息。

我们都知道在投资前应该通读智能合约,但知识壁垒很高。并非每个人都知道该注意什么,而那些知道的人也没有动力去分享他们的发现。

在C3PR案例中,愿意倾听的用户很早便意识到危险,而使跑路成为可能的代码始终存在。

尽管如此,合约中累计超过12000万美元,现在可以被冠上"史上最大的跑路事件之一"。

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。