BURGERSWAP - 翻车

黑客们这周真的很宠爱我们,我们第四次吃到了一模一样的食物。

您会对经典感到厌倦吗?

最近几周,同样的黑客攻击已经引发了一系列问题,BurgerSwap成为了系列攻击的最新受害者。

自市场崩溃以来,这种 “汽车餐厅(便利店)式"的漏洞攻击已经成为本月的热门话题,但各个协议似乎仍然对合约中的这一弱点完全视而不见。仿佛他们张开双臂欢迎这些黑客,背对着柜台,在人们不付钱就离开时佯装惊讶。

看起来,即使是最轻松的工作也可能被彻底搞砸。只需要复制UniSwap的代码,但是他们的合约里却缺少了一些东西。

我们不得不提出这样一个疑问: 这是一个疏忽,还是有什么更严重的问题?

让我们回到翻转汉堡中......

在5月28日凌晨3点左右(UTC+8),720万美元从#BurgerSwap被盗,只用了14次服务(交易)。

盗贼们设法偷走了下列物品:

4400 WBNB (160万美元) 2.2万 BUSD (2.2万美元) 2.5 ETH (6800美元) 140万 USDT (140万美元) 4.32万 BURGER (320万美元) 14.2万 xBURGER (1百万美元) 9.5万 ROCKS

而每次攻击都像是这样的:

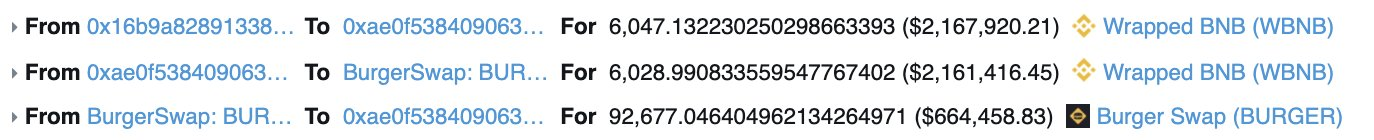

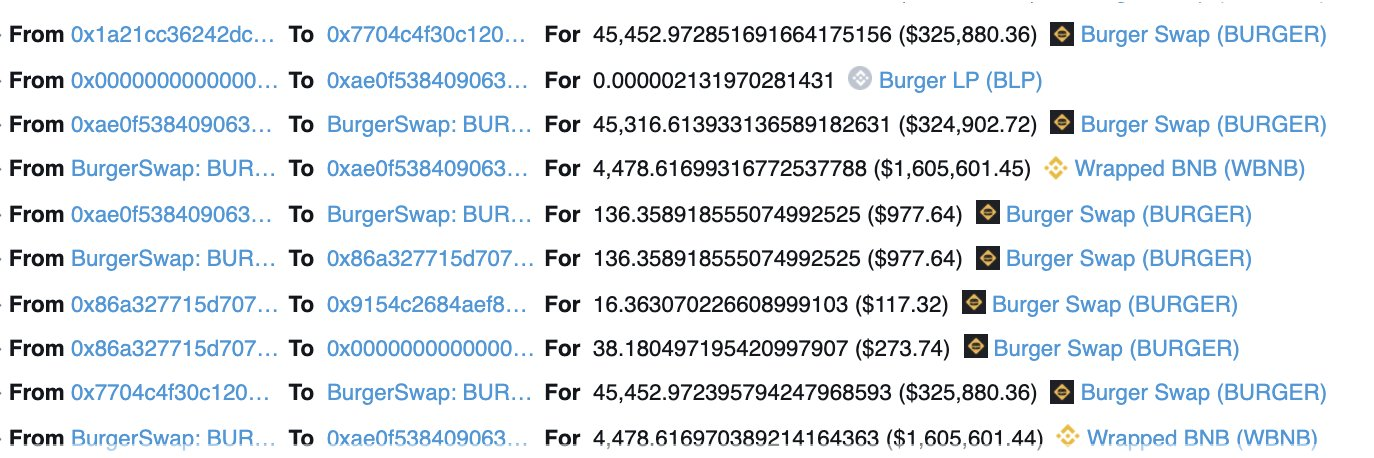

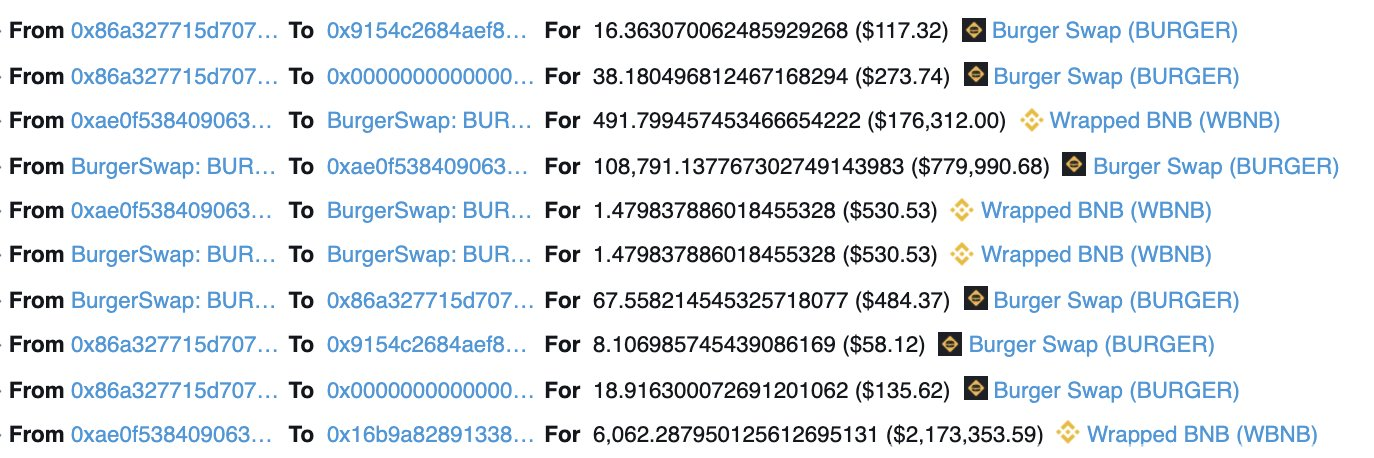

1.从PancakeSwap上闪电贷交易了6000WBNB(200万美元)。

2.在BurgerSwap上将几乎所有的WBNB换成9.2万BURGER。

3.黑客们创造了他们自己的假币(非标准的BEP-20代币),并与$BURGER形成了一个新的交易对,即100个假币和4.5万BURGER。

4.然后,这100个假币通过步骤3的资金池被换成了4400个WBNB。

5.然后,黑客又进行了一次交易,从4.5万BURGER换出4400WBNB。

1.在最近的两个步骤中,攻击者共收到8800个WBNB。

2.在BurgerSwap上将493个WBNB换成10.87万 BURGER。

3.偿还闪电贷。

这个漏洞攻击之所以成为可能,是因为攻击者可以在储备金(用于计算交换中的代币数量)被更新之前进行重入并进行第二次交易。

有趣的是,这似乎是由一个缺失的x*y=k核查促成的。原本univ2pair合约中存在的东西,在这个例子中似乎被删除了。

BurgerSwap的开发者似乎不太可能在编程时如此粗心,但有什么办法呢?由于取消了x*y>k的检查,任何人都可以触发任何输出大小的交易,而只需支付一个单位的输入代币,这是直接从省钱菜单上交易的。

在过去的一周里,我们看到BSC上的项目被黑的数量已经超过了图表。整个情况让人不禁想起去年秋天发生在以太坊上的事情。一个令人失望的特价产品,没有人愿意看到它的回归。

虽然没有人喜欢看到顾客被欺骗,但也越来越难以同情那些流氓、山寨的企业家,他们试图模仿一个经过测试的配方并从中获利,但他们并不关心消费者,没有检查他们产品的成分,使他们从中获利的人的健康受到威胁。

也就是说,如果你在麦当劳或汉堡杜克餐厅吃饭,你是不是至少要为自己的消化不良负部分责任?

BurgerSwap声称他们正在为客户制定详细的赔偿计划。对于许多因这一事件而反胃的人来说,这是一个可喜的安慰。

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。