GRIM FINANCE - REKT

İlahi Azrail sen adamı öldürürsün.

Grim Finance rekt oldu.

Lider tahtasına (#18) şimdilik en son giriş, Fantom ağında otomatik bileşik getiri LP kasaları sunan bir “Beefy Finance” çatalıydı.

Proje saldırıdan sonraki ilk duyurusunda, saldırıyı tanımlamak için “gelişmiş”, terimini kullandı ancak yeniden giriş güvenlik açıkları yeni bir şey değil.

Saldırıdan sonra $GRIM fiyatı %80 düştü.

Charge DeFi, birkaç saat önce aynı saldırı vektörü sebebiyle 1849 $CHARGE kaybetmişti…

Bu bir seri hacker mıydı?

Kaynak: RugDoc

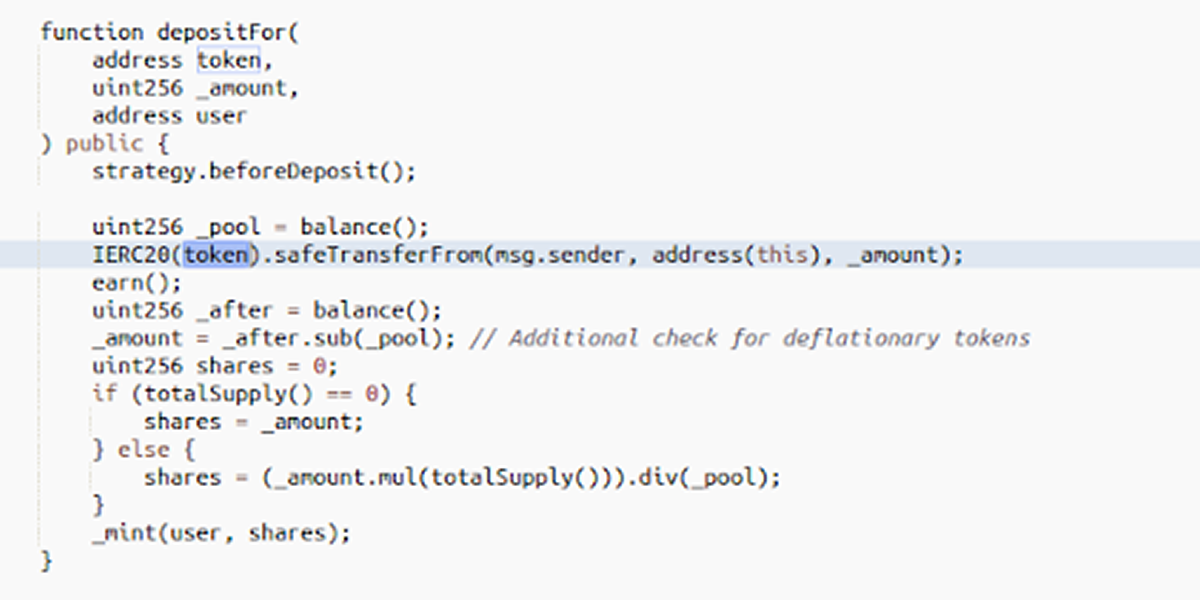

Saldırı, yeniden girişe karşı korunmayan bir depositFor() işlevinin açığından yararlanılarak gerçekleştirildi.

Bu açık, hackerın ilk kod öğesini çağırdığında fazladan hatalı yatırmaları döngüye almasına izin vererek kasadaki paylarını büyük ölçüde artırdı.

Aşağıda gösterildiği gibi, kullanıcı yatırılacak tokenı seçebilir ve saldırganın yeniden giriş yatırma döngülerini içeren kendi sözleşmesini girdiği yer burasıdır.

Örnek işlem ve akışı (Kaynak: @k3mmio):

1) XXX ve YYY tokenları için bir Flashloan alın (ör.WBTC-FTM)

2) SpiritSwap'ta likidite oluşturun

3) SPIRIT-LP'ler basın

4) GrimBoostVault'ta token==ATTACKER, user==ATTACKER ile depositFor() öğesini çağırın

5) Yeniden giriş için token.safeTransferFrom kullanın

6) (4)ü tekrar edin

7) Yeniden girişin son adımında depositFor() öğesini token==SPIRIT-LP, use==ATTACKER ile çağırın

8) Basılan GB-XXX-YYY tokenlarının miktarı, her yeniden girişte artırılır

9) Saldırgan, büyük miktarda GB-XXX-YYY tokenı elde etmiş olur

10) GB tokenlarını çekin ve daha fazla SPIRIT-LP tokenı geri alın

11) Likiditeyi kaldırın ve daha fazla XXX ve YYY tokenı alın

12) Flashloan’ı geri ödeyin

Saldırganın adresi: 0xdefc385d7038f391eb0063c2f7c238cfb55b206c

Grim Finance ekibinin, saldırganın hesapları arasındaki fon hareketini izleyen devam eden bir soruşturması var ve çeşitli merkezi borsalarla işlem bağlantıları buldu.

Daha fazla ayrıntı için rekt.news Telegram grubu'nu ziyaret edebilirsiniz.

Charge DeFi, güvenlik açığı konusunda uyarmak için aynı kodu kullanan projelere ulaştıklarını iddia ediyor.

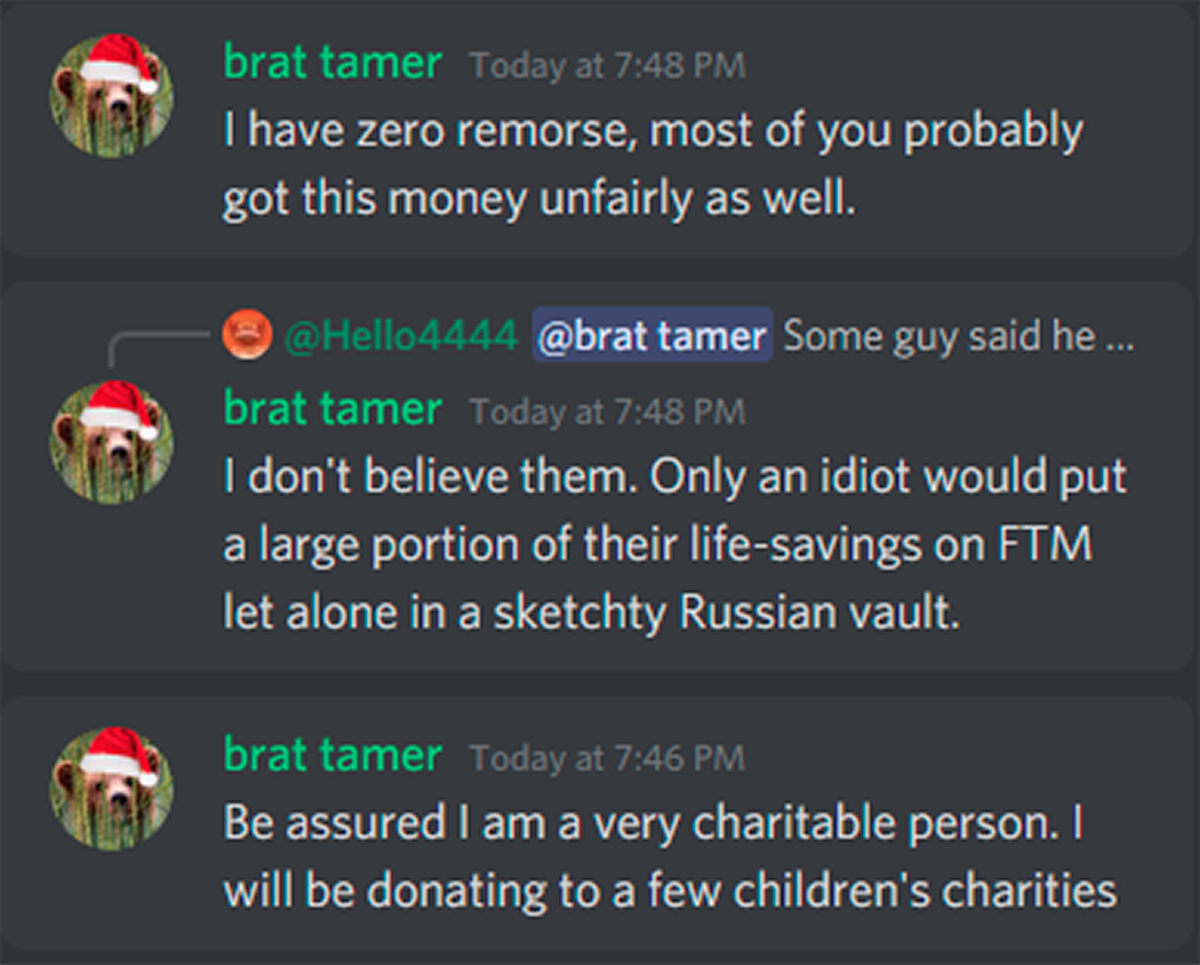

Ancak, belki de bu mesajlar istenen etkiye sahip olmadı. Bir Discord kullanıcısı saldırının sorumluluğunu üstlenmeye çalıştı.

Eğer bu mesajlara inanacak olursak, çalınan 30 milyon doların en azından bir kısmı hayır kurumlarına gidecek.

Ancak zoraki hayırseverler için bu Noel Azrail'in mezarı başında geçecek.

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.

bunu da beğenebilirsin...

LEVEL FINANCE - REKT

Level Finance level atladı. Dün BSC tabanlı perp platformundan 1,1 milyon dolarlık üye getirme ödülü çalındı. ilk olarak bir hafta önce saldırı girişiminde bulunuldu, ancak görünüşe göre kimse fark etmedi. Erken bir uyarı acaba Level'i kurtarabilir miydi?

MERLIN DEX - REKT

Merlin klasik DeFi sihir numarasını yapınca 1,8 milyon dolar birdenbire puf diye kayboldu. zksync-native DEX, Certik ile denetimini yeni tamamlamıştı. Bu kadar kolay rug’lanabilen bir protokole nasıl yeşil ışık yakılabilir? Yoksa kullanıcılar da mı suçlu?

Hundred Finance - REKT 2

15 Nisan'da Hundred Finance, Optimism'de 7.4 milyon dolarlık bir istismara maruz kaldı. Bu, Agave DAO ve Meter ile aynı sahneyi paylaştıktan sonra protokolün ilk solo makalesidir. Hundred'ın liderlik tablosu toplamı şu anda 16,9 milyon dolara ulaştı... peki bu seferkinin sebebi neydi?