FEI RARI - REKT 2

30 Nisan UTC saatiyle yaklaşık 9:00 ile 9:35 AM arasında, Rari'nin Fuse havuzlarından toplamda yaklaşık 80 milyon dolar değeri olan yedisi boşaltıldı.

“Hiçbir Arbitrum havuzunun savunmasız olmadığını” iddia etmelerine rağmen, kayıplar (yaklaşık 100 ETH) ana saldırıyla kıyaslandığında çok az olsa da saldırı bugün Arbitrum üzerinden de devam etti.

Bu olay, Rari'nin rekt olduğu ilk sefer değil - umarız hat-trick yapmazlar.

Rari, check-effect-interaction modelini takip etmeyen ve bir dizi re-entrancy olayına yol açan bir çatallanmış Compound kodu kullanır: CREAM, Hundred, Voltage/Ola.

Ancak bu durumda, re-entrancy modeli, ETH göndermek için call.value kullanan CEther aracılığıyladır. Alıcının bir kontrat olması durumunda call.value, suistimal edilebilecek başka bir çağrı yapabilir.

Bu zaafiyet Mart ayının başlarında bildirildi ve CToken ve Comptroller kontratlarını upgrade ederek tedbir aldılar. Ancak, yeni re-entrancy korumaları, Comptroller kontratındaki exitMarket fonksiyonunu kapsamıyordu.

exitMarket, yatırılan bir varlığı bir daha teminat olmayacak şekilde yeniden atar ve fonlar karşılık kredi alınmadığı sürece geri çekilebilir. Kontrollerin transferden sonra yapıldığı göz önüne alındığında (Compound kodun check-effect-interaction modelini takip etmemesi nedeniyle), işlem, borç alınan tutarı teminat çekilmeden önce borç olarak kaydetmez.

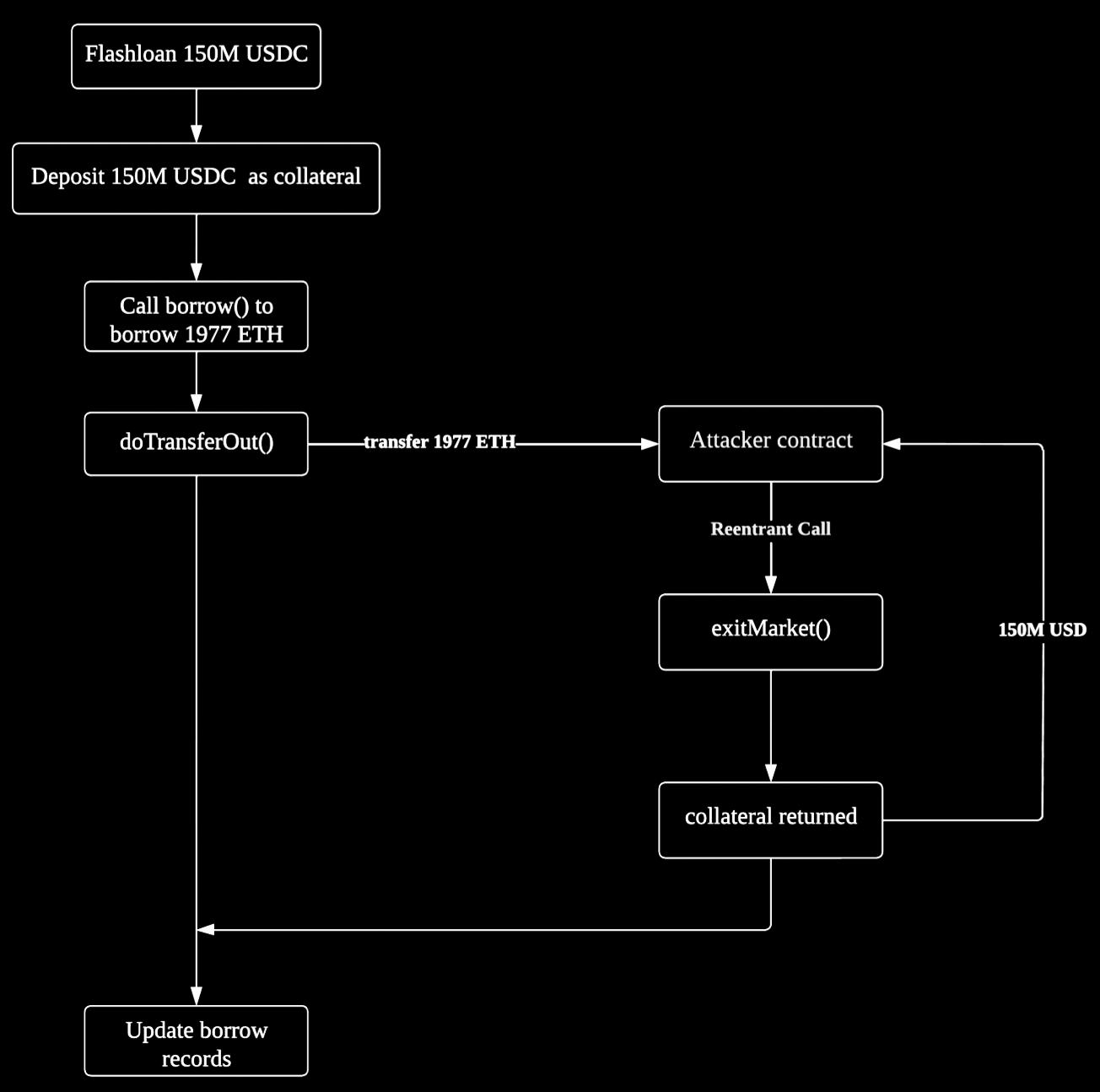

Saldırgan, ETH borç almak için flash krediler kullanarak, borç alınan ETH'yi korurken aynı zamanda flash kredi için kullanılan teminatı geri çekmek için exitMarket'i çağırarak call.value ile yeniden giriş yapabildi.

Adım adım exploit işlemi 0xab4860…

1. Saldırgan 150.000.000 USDC ve 50.000 WETH flash kredi kullandı.

2. Compound protokolünün savunmasız bir çatalı olan fUSDC-127 kontratına teminat olarak 150.000.000 USDC yatırdı.

3. Yatırılan teminatla saldırgan, “borrow()” fonksiyonu aracılığıyla 1.977 ETH borç aldı.

4. Bununla birlikte, “borrow()” fonksiyonu, check-effect-interaction modelini takip etmez. Spesifik olarak, saldırganın gerçek borç alma kayıtlarını güncellemeden önce ETH'yi saldırganın kontratına aktarır.

5. Bu nedenle, borç alma kaydı güncellenmemişken, saldırgan, fallback fonksiyonunda “exitmarket()” için yeniden giriş çağrısı yaptı ve bu, saldırganın tüm teminatını (150M USDC) geri çekmesine izin verdi.

6. Saldırgan, diğer birkaç token için de 1~5 arasındaki adımları tekrarladı.

7. Son olarak, saldırgan flash krediyi geri ödedi ve geri kalanını kâr olarak adresine aktardı ve fonların bir kısmını Tornado Cash'e yönlendirdi.

Etkilenen Fuse havuzları: 8, 18, 27, 127, 144, 146, 156

Saldırganın adresi (tüm exploit tx'leri dahil): 0x616275…

Saldırı kontratları: 0xE39f3C…, 0x32075b…

Arbitrum ağı saldırı işlemi: 0x3212d0…

6.037,8139071514 eth

20.251.603,11559831 fei

14.278.990,684390573 dai

1.948.952,1788665 lusd

10.055.556,328173 usdc

132.959,9008 usdt

31.615,8714 rai

13.101.364,94 frax

2.765.891 ust

Toplam tahmini değer: $79.749.026

Saldırının ardından hacker, kazancını Tornado Cash'e yatırmaya başladı, ancak sadece 5400 ETH (yaklaşık 15 milyon $) taşıdıktan sonra durdu.

Cüzdanda 62,7 milyon dolar kalmışken, fonları iade etmesi için yapılan ödül teklifi hackerın kafasını mı kurcalıyor?

Tribe DAO aşağıdaki mesajı etherscan aracılığıyla gönderdi ve hala umudunu koruyor.

Sorgusuz sualsiz 10 milyon dolarlık teklifi düşünüyor olabileceğinizi fark ettik. Eğer önerimizi kabul ederseniz, lütfen kalan parayı Tribe DAO TimeLock’a geri yatırın: 0xd51dbA7a94e1adEa403553A8235C302cEbF41a3c

Tüm Compound çatalları, benzer güvenlik açıklarının kodlarında olup olmadığını kontrol etmek için hacklenmeden önce bu uygun zamanı değerlendirmelidir.

0x_b1'in belirttiği gibi:

bu güvenlik açığı bir süre önce Compound’un kodlarında düzeltildi, ancak geliştiriciler tarafından bu commit'te önceki biçimine değiştirildi

Umuyoruz ki Rari'ye Arbitrum havuzlarının güvenli olup olmadığını soran kullanıcı, Rari tarafından güvenlikleri konusunda güvence verildiğinden dolayı, bugün aynı istismarın kurbanı olacak kadar kötü etkilenmemiştir.

Hızlı bir kontrol, çifte hasarın oluşmasını önleyebilirdi.

Ama şimdi Rari, lider tablosunda 10 numaralı formayı giyiyor.

REKT, anonim yazarlar için halka açık bir platform olarak hizmet eder, REKT'te bulunan görüşler veya içerik için hiçbir sorumluluk kabul etmiyoruz.

bağış yap (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

sorumluluk reddi:

REKT, Web Sitemizde veya hizmetlerimizle bağlantılı olarak web sitemizin ANON yazarı veya REKT tarafından gönderilen, yayınlanan veya neden olunan hiçbir içerikten hiçbir şekilde sorumlu veya yükümlü değildir. Anon yazarın davranışları ve gönderileri için kurallar sağlamamıza rağmen, onun web sitemizde veya hizmetlerimizde yayınladığı, ilettiği veya paylaştığı şeylerden sorumlu değiliz veya web sitemizde ve hizmetlerimizde karşılaşabileceğiniz herhangi bir saldırgan, uygunsuz, müstehcen, yasa dışı veya başka şekilde sakıncalı olan içerikten sorumlu değiliz. REKT, Web Sitemizin veya Hizmetlerimizin herhangi bir kullanıcısının çevrimiçi veya çevrimdışı davranışlarından sorumlu değildir.