Протокол Mad Meerkat Finance - REKT

Протокол Mad Meerkat Finance (не путать с обычным Meerkat Finance) попал в дыру глубиной в $2 миллиона.

Фронт-энд децентрализованной биржи на основе Cronos подвергся эксплоиту, в результате чего ее пользователи понесли свыше $2M потерь.

Начиная с 7:30 вечера 4-го мая пользователи, обменивавшие, добавлявшие или выводившие ликвидность в протоколе, перенаправляли фонды напрямую в кошелек злоумышленника.

Эксплоит продолжался примерно три часа, прежде чем команда выключила фронт-энд.

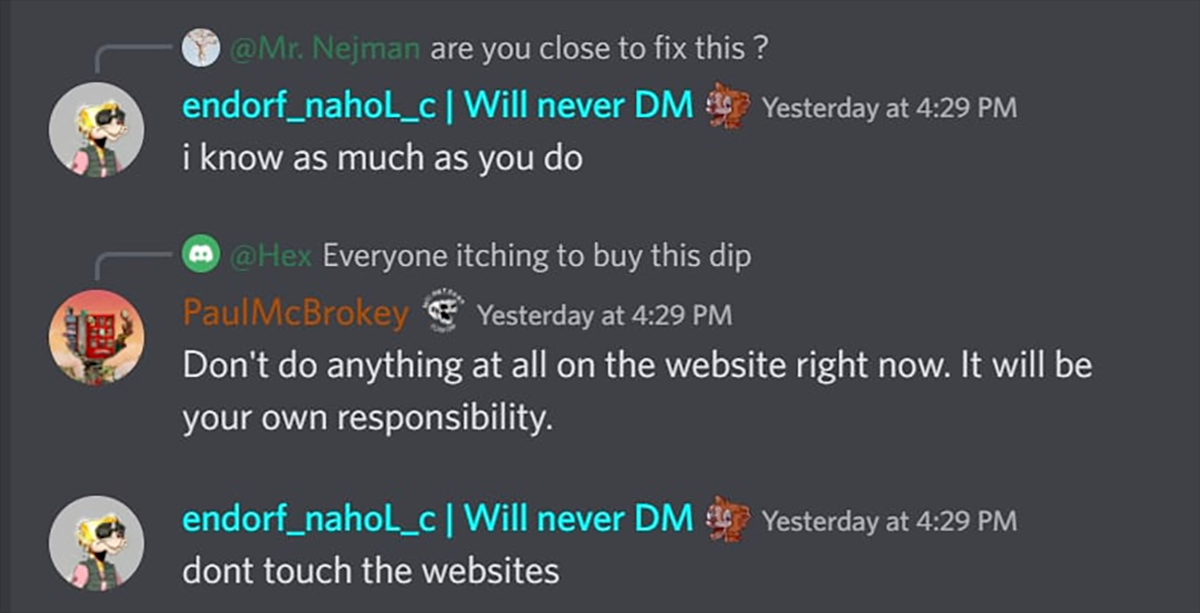

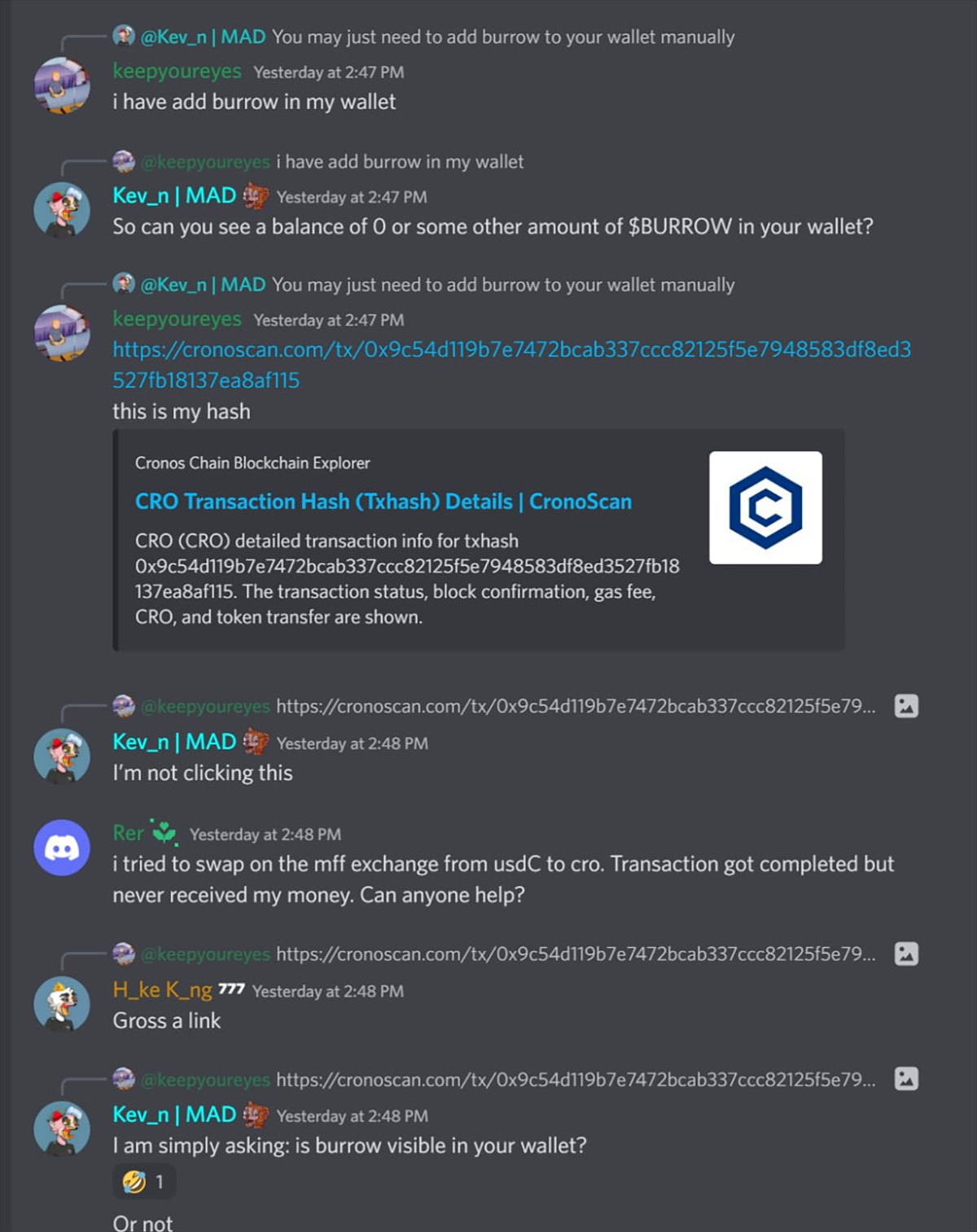

Во время атаки члены команды советовали пользователям на Дискорде не взаимодействовать с сайтом.

Но почему взломанный сайт оставался открытым так долго? Почему они не заблокировали доступ?

Не совсем ясно, как злоумышленнику удалось получить доступ, и официальный пост-мортем не очень сильно проясняет картину:

Сайт Mm.finance уже подвергался атаке на DNS и раньше, когда хакеру удалось вставить вредоносный адрес контракта в код фронтенда. Хакер использовал уязвимость DNS для модификации контрактного адреса маршрутизатора в наших размещенных файлах.

Это привело к спекуляциям в телеграм-группе rekt.news, когда пользователи рассуждали, перенаправил ли эксплоит пользователей на клонированную версию страницы.

"хмм - похоже что на самом деле это могло быть перенаправление днс..."

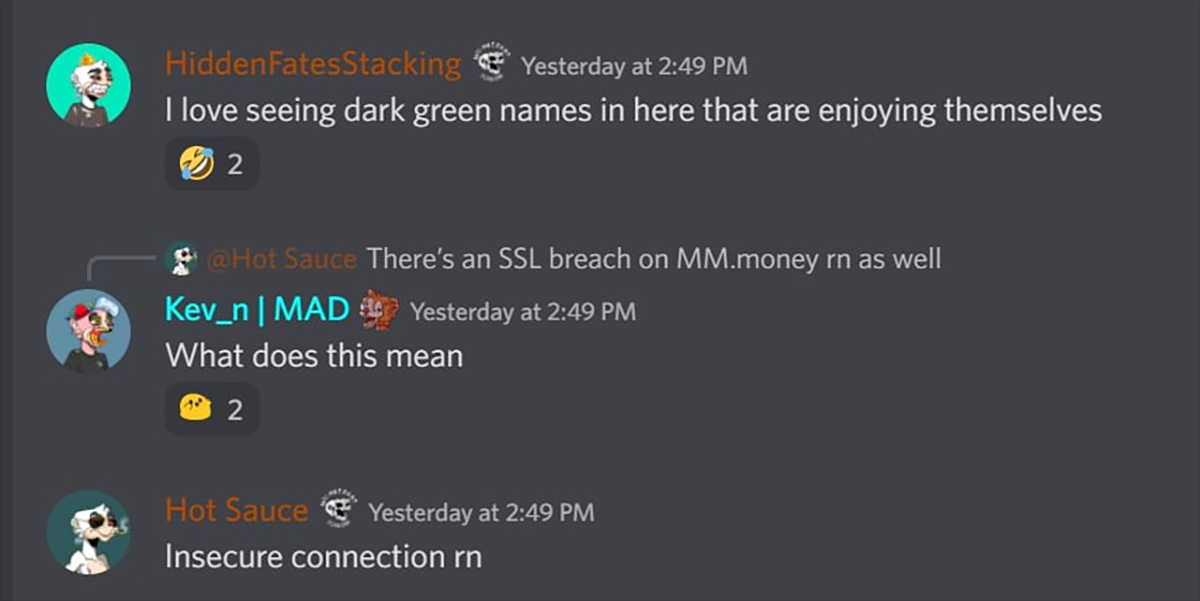

“Люди говорят- плохой сертификат SSL”

В то время как другие были настроены более скептично.

Некоторые пользователи выразили свои опасения в Discord, но команда не восприняла их всерьез.

Каким бы ни был вектор атаки, эксплоит подготовили, подвергая транзакции пользователей вредоносному маршрутизатору, связанному с адресом злоумышленника.

Затем, начиная с этого свопа в 19:28:35 +UTC, результаты всех взаимодействий с DEX были перенаправлены на адрес атакующего.

Таким образом было перенаправлено 600+ транзакций, а прибыль обменяли на USDT и перевели через мост обратно в Ethereum, прежде чем депонировать (пока что 743 ETH) в Tornado Cash.

В пост мортеме пользователям советуют дважды проверять правильность адреса маршрутизатора (0x145677FC4d9b8F19B5D56d1820c48e0443049a30) в момент подтверждения транзакций.

Еще один мангуст, играющий быстро и небрежно со своей операционной безопасностью.

Команда Mad Meerkat проследила финансирование злоумышленника до OKX и обращается за помощью в установлении личности хакера.

Пострадавшим пользователям возместят потери с помощью доли команды с трейдинговых комиссий. Более подробную информацию о пакете компенсаций можно найти здесь.

Это будет первый эксплоит на Cronos, который войдет в наш рейтинг, со скромной позицией #76.

Атаки на бэк-энд, атаки на фронт-энд, когда же у всех этих атак наступит хэппи-энд?

REKT представляет собой общественную площадку для анонимных авторов. Мы не несём ответственность за выражаемые точки зрения или контент на этом веб-сайте.

Пожертвование (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

Дисклеймер:

REKT не несет никакой ответственности за любое содержание, размещенное на нашем Веб-сайте или имеющее какое-либо отношение к оказываемым нами Услугам, независимо от того, было ли оно опубликовано или создано Анонимным Автором нашего Веб-сайта или REKT. Не смотря на то, что мы устанавливаем правила поведения и нормы публикаций для Анонимных Авторов, мы не контролируем и не несем ответственность за содержание публикаций Анонимных Авторов, а также за то, чем делятся и что передают Авторы с помощью нашего Сайта и наших Сервисов, и не несем ответственность за любое оскорбительное, неуместное, непристойное, незаконное или спорное содержание, с которым вы можете столкнуться на нашем Веб-сайте и на наших Сервисах. REKT не несет ответственность за поведение, будь то онлайн или офлайн, любого пользователя нашего Веб-сайта или наших Сервисов.

Вам также понравится...

Протокол Raydium - REKT

В пятницу АММ-протокол Raydium на базе Solana потерял в общей сложности $4.4 миллиона в виде комиссий из пулов ликвидности. Будущее Solana пост-FTX кажется неопределенным...

Протокол Lodestar Finance - REKT

Протокол Lodestar Finance пополнил список жертв массовых рыночных манипуляций, от которых пострадали не только отдельные пользователи, но и протоколы во всей индустрии. Слив из займовых пулов 6.5 миллионов долларов вывел Lodestar на 77 строчку рейтинга.

Протоколы Ankr и Helio - REKT

18 квадриллионов долларов. Такова теоретическая стоимость 60 триллионов aBNBc, которые были вполне законно отчеканены в протоколе Ankr. К сожалению, это больше, чем ВВП всей планеты, и ликвидности aBNBc на столько не хватило бы, поэтому хакер скрылся с $5M.