Протокол Grim Finance - REKT

Не бойся (Мрачного) жнеца.

Протокол Grim Finance подкосило.

Последним прибывшим в наш рейтинг (#18) оказался форк протокола “Beefy Finance”, предлагавший автоматические хранилища со сложными процентами для провайдеров ликвидности в сети Fantom.

После атаки проект сделал первое заявление, в котором описал ее как “технически продвинутую”, хотя в уязвимостях повторного входа нет ничего нового.

Цена токена $GRIM после атаки упала на 80%.

Протокол Charge DeFi потерял 1849 токенов $CHARGE в результате точно такого же вектора атаки всего несколькими часами ранее…

Было ли это дело рук серийного хакера?

Источник: RugDoc

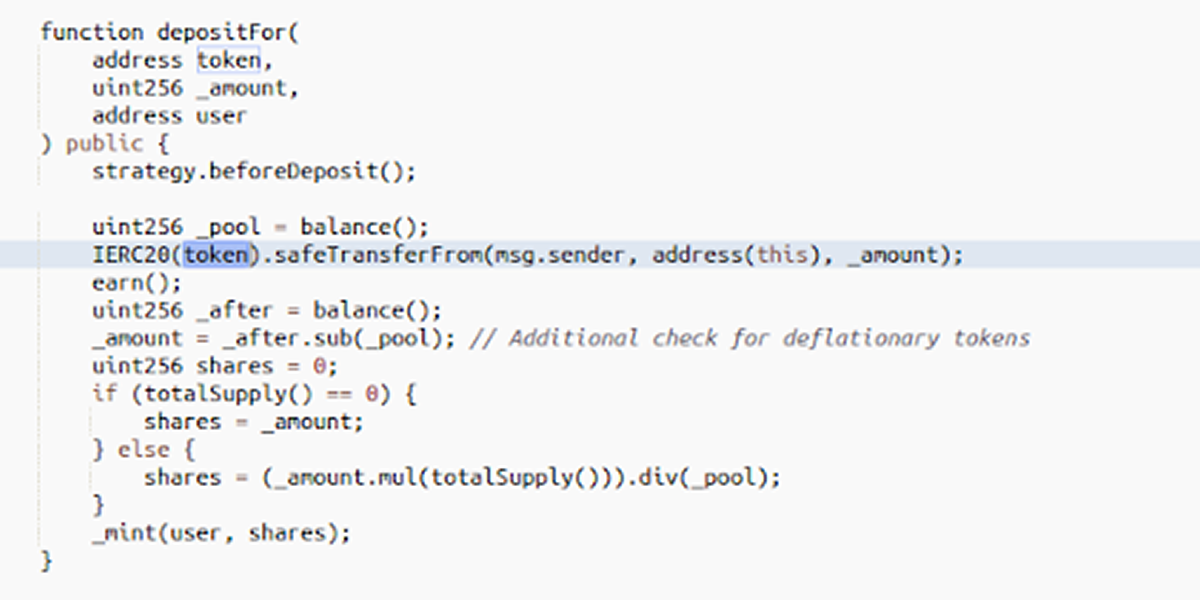

В ходе атаки была эксплуатирована функция depositFor(), которая не была защищена от повторного входа.

Это позволило хакеру задействовать в первоначальном вызове петли в виде дополнительных фальшивых депозитов, несоразмерно увеличив долю последних в хранилище.

Как показано ниже, пользователь может выбирать депонируемый токен, и именно здесь хакер вставил свой собственный контракт, содержащий петли с повторным входом для депозитов.

Пример транзакции и ход действия (Источник: @k3mmio):

1) Взять флэш-займ в виде токенов XXX & YYY (например: WBTC-FTM)

2) Вложить ликвидность на SpiritSwap

3) Начеканить SPIRIT-LP токены

4) Вызвать функцию depositFor() в хранилище GrimBoostVault, заменив token==ATTACKER, user==ATTACKER

5) Создать плечо для функции token.safeTransferFrom для повторного входа

6) Повторить пункт (4)

7) В последнем шаге при повторном входе вызвать depositFor(), сделав замены token==SPIRIT-LP, user==ATTACKER

8) Количество начеканенных токенов GB-XXX-YYY увеличивается на каждом последующем уровне повторного входа

9) В итоге хакер получает огромное количество токенов GB-XXX-YYY

10) Вывести токены GB и получить взамен еще больше токенов SPIRIT-LP

11) Вывести ликвидность и получить еще токенов XXX и YYY

12) Выплатить флэш-займ

Адрес атакующего: 0xdefc385d7038f391eb0063c2f7c238cfb55b206c

Команда Grim Finance проводит расследование, отслеживая движение фондов между аккаунтами хакера. Были обнаружены связи с различными CEX.

Подробности можно найти в группе Telegram проекта rekt.news.

В Charge DeFi говорят, что они связались с проектами, которые использовали тот же код, чтобы предупредить об уязвимости.

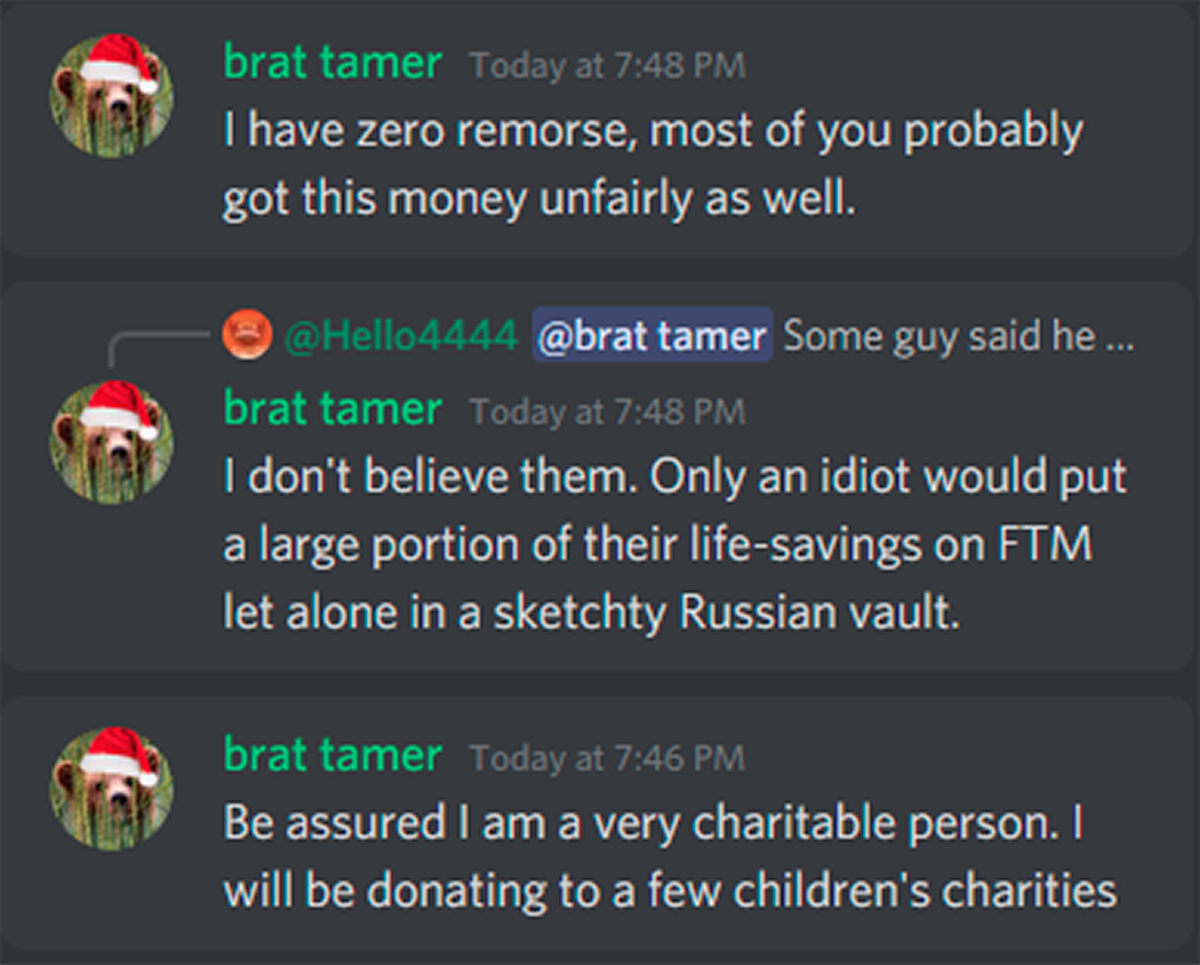

Однако, есть вероятность, что эти сообщения не оказали желаемого эффекта. Один пользователь из Discord попытался взять на себя ответственность за атаку.

Если верить этим сообщениям, то тогда хоть какая-то часть от украденных $30 миллионов пойдет на благотворительность.

Но для вынужденных благодетелей это Рождество будет мрачным.

REKT представляет собой общественную площадку для анонимных авторов. Мы не несём ответственность за выражаемые точки зрения или контент на этом веб-сайте.

Пожертвование (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

Дисклеймер:

REKT не несет никакой ответственности за любое содержание, размещенное на нашем Веб-сайте или имеющее какое-либо отношение к оказываемым нами Услугам, независимо от того, было ли оно опубликовано или создано Анонимным Автором нашего Веб-сайта или REKT. Не смотря на то, что мы устанавливаем правила поведения и нормы публикаций для Анонимных Авторов, мы не контролируем и не несем ответственность за содержание публикаций Анонимных Авторов, а также за то, чем делятся и что передают Авторы с помощью нашего Сайта и наших Сервисов, и не несем ответственность за любое оскорбительное, неуместное, непристойное, незаконное или спорное содержание, с которым вы можете столкнуться на нашем Веб-сайте и на наших Сервисах. REKT не несет ответственность за поведение, будь то онлайн или офлайн, любого пользователя нашего Веб-сайта или наших Сервисов.

Вам также понравится...

Протокол Raydium - REKT

В пятницу АММ-протокол Raydium на базе Solana потерял в общей сложности $4.4 миллиона в виде комиссий из пулов ликвидности. Будущее Solana пост-FTX кажется неопределенным...

Протокол Lodestar Finance - REKT

Протокол Lodestar Finance пополнил список жертв массовых рыночных манипуляций, от которых пострадали не только отдельные пользователи, но и протоколы во всей индустрии. Слив из займовых пулов 6.5 миллионов долларов вывел Lodestar на 77 строчку рейтинга.

Протоколы Ankr и Helio - REKT

18 квадриллионов долларов. Такова теоретическая стоимость 60 триллионов aBNBc, которые были вполне законно отчеканены в протоколе Ankr. К сожалению, это больше, чем ВВП всей планеты, и ликвидности aBNBc на столько не хватило бы, поэтому хакер скрылся с $5M.