거대한 피싱 (Big Phish)

지난달에 발생한 로닌 네트워크 해킹은 역사상 가장 큰 해킹이었으나, 그 규모에 비교해서 기존에 1위였던 폴리 네트워크만큼 흥미로운 내용은 없었습니다.

그러나, 로닌 사건은 FBI가 이 사건의 범인이 북한이 자금줄을 대는 해커들인 The Lazarus Group 의 소행으로 보인다는 발표를 하자 다시 관심사에 올랐습니다.

사이버 보안 및 기반시설 비밀 정보국 (CISA)은, 어제 Advanced Persistent Threat (APT) 36으로도 알려진 해커 그룹이 사용한 방식의 예시를 포함한 리포트를 발표했습니다.

리포트에서 그들은 다음과 같이 주장하였습니다:

”북한이 자금줄을 대는 사이버 공격자들은 모든 전략과 기술을 동원하여 목표하는 컴퓨터 네트워크를 공격하고, 민감한 암호화폐-지식 자산을 노획하고, 금융 자산을 훔쳐갔습니다.”

저희의 이야기들중 과연 몇 개나 북한과 연관되어있을까요?

The Lazarus group과 특히 자금 쪽에 특화된 BlueNoroff 하위 그룹은 긴 역사가 있는데, 소니 해킹 (2014)을 포함하여, 1억 달러 이상이 SWIFT 네트워크를 통해 뉴욕의 연방 준비은행에서 외부로 전송된 방글라데시 은행 도난 사건 (2016), 그리고 WannaCry 랜섬웨어 공격 사건 (2017)들이 그것입니다.

암호화폐 업계에서 그룹의 공격은 보통 소셜 엔지니어링을 사용하여 CEX(중앙화거래소)들, 예를 들어 쿠코인, Liquid.com, 나이스해시 그리고 Bithumb 등에서 프라이빗 키에 접근하는 데에 집중되었었습니다.

그러나, 최근에는 이러한 움직임이 DeFi쪽으로 이동하고 있습니다.

DeFi에서 피싱 공격은 흔하게 발생하는데, 특히 디스코드나 텔레그램을 활용하여 신입(그리고 베테랑)들을 목표로 발생합니다.

2020년에 저희는 Hugh Karp에게 Nexus Mutual에 관련되어서 800만 달러를 잃어버린 경험담을 들었었고, 지난달에는 디파이낸스 캐피탈의 Arthur Cheong의 170만 달러 손실에 대한 경험담을 들었었습니다.

로닌 사건은 검증자 세트가 적어서 일부에게서 발생했던 문제가 아닌, 전체 네트워크가 뚫린 사건이었습니다.

공격자들이 네트워크를 보호하던 고작 9개의 검증자 중 5개의 접근 권한을 얻어낸 이후, 네트워크의 브릿지는 $6억 달러 이상을 도난당했습니다.

4개의 검증자 모두 같은 조직(Sky Mavis)이 운영하고 있었던 것은, 이미 피싱 공격이 발생할 가능성이 매우 큰 상황이었습니다.

다수결을 위해서 필요했던 다섯 번째의 서명은, Sky Mavis와 액시 DAO가 네트워크 트래픽을 쉽게 하도록 체결했던, 오래됐지만 여전히 활성화되어있는 협약이 활용되었는데, Lazarus가 이를 뚫는 것은 단지 시간문제에 불과했습니다.

아주 복잡한 수준으로 진행된 Lazarus Group의 소셜 엔지니어링은 굉장히 주목해볼만합니다. 사이버 보안 업체인 카스퍼스키 블로그 글의 첫 문장은 다음과 같이 적혀있습니다:

“BlueNoroff가 엄청나게 잘하는 단 한 가지가 있다면, 바로 신뢰를 역으로 이용하는 것입니다.”

글의 내용은 구글 드라이브로 공유된 악의적인 문서에 의한 공격 벡터에 대해서 더 자세하게 다룹니다. 또 다른 새로운 벡터는 브라우저-내부-브라우저(browser-in-the-browser, BitB) 공격, 구글 닥스 댓글, 그리고 심지어 악의적인 지갑 어플리케이션을 개발하는 것을 다루고 있습니다.

더 많은 예시와 스크린 샷은 Taylor Monahan의 쓰레드에서 확인해보실 수 있습니다.

세부내용은 바뀔 수 있지만, 페이로드(전송되는 데이터 - 번역자주)를 성공적으로 전달하기 위해서는 목표하는 조직의 복잡한 세부내용을 파악하여 정밀 조사를 최소화하도록 하는 것이 가장 중요합니다.

“침투하는 팀의 목표는 개인과 개인이 관심을 가질만한 주제를 이해하는, 상호작용에 관련된 지도를 만드는 것입니다. 이는 마치 완전히 정상적인 상호작용으로 보이는 높은 퀄리티의 소셜 엔지니어링 공격을 가능하게 만듭니다. 동료와 최근에 논의하였던 주제에 대해서 동료에게 관련된 문서를 받았다면 의심을 불러일으키기는 쉽지 않습니다. BlueNoroff는 침투에 필요한 사람들과 이들이 현재 어떤 내용을 논의하고 있는지에 대해 아주 세세하게 확인함으로써 기업의 보안망을 뚫게 됩니다.”

어제 발표된 CISA 리포트는 다음의 내용을 제공하였습니다:

전략, 기술, 절차 (TTPs)에 관련된 정보와 블록체인 기술과 암호화폐 업계 주주들의 침해지표 (IOCs)는 그들이 암호화폐에 가해지는 사이버 위협을 파악하고 피할 수 있도록 도와줍니다.”

“트레이딩 혹은 가격 예측 툴” 로 위장하여 직원들에게 스피어 피싱을 위해 악의적인 어플리케이션이 연이어 전송되는 것을 설명합니다.

확인된 페이로드로는 변종 macOS나 윈도우 업데이트 메뉴스크립트인 개인화된 원격 접속 트로이 목마 툴 (RAT)로, 시스템 정보를 수집하고, 임의의 명령을 실행하고, 추가 페이로드를 내려받도록 만듭니다(더 자세한 내용은 북한의 원격 접속 툴: COPPERHEDGE에서 확인하세요). 보안을 뚫은 이후에는 피해자의 환경에 특별하게 맞춰서 공격이 진행되며, 최초 침투 이후 한 주 안에 모든 것이 끝납니다.

리포트는 몇몇 침해지표들을 나열하고, 공격을 피하기 위한 조언을 하였는데, 다음의 내용을 포함하고 있었습니다:

사이버보안을 인식하는 직원을 두는 것이 피싱과 같은 소셜 엔지니어링 수법을 방어할 수 있는 가장 좋은 방법 중 하나입니다.

카스퍼스키와 Cheong은 업계의 팀들에게 항상 바짝 경계하면서, 멀티시그 지갑, 하드웨어 2FA, 암호화폐 전송만을 위한 분리된 기기 등 조직 스스로가, 스스로를 지킬 수 있는 기본적인 권고사항들을 지키도록 경고하였습니다.

암호화폐 업계의 범죄 사건이 전혀 늦춰질 기세가 보이지 않자, chainalysis와 같은 온체인 분석 회사의 수요가 점점 높아지고 있습니다.

저희는 Chainalysis의 조사 부서의 고위 임원인 Erin Plante님께, DeFi에서 국가가 지원하는 해킹에 관련된 내용을 여쭤보았습니다:

"로닌 공격에 대한 Lazarus의 방식은 해킹의 두 가지 트렌드를 보여줍니다. 첫 번째는 북한 관련 위협 행위자들의 생산성과 암호화폐의 부당한 이용입니다. 이것은 그들이 수십억 달러 가치의 암호화폐를 훔쳤고, 유엔이 이 활동을 그들의 핵 프로그램 자금과 연결시켰다는 것을 고려하면 국가 안보상의 우려 사항이라고 볼 수 있습니다. 두 번째는 DeFi 프로토콜에 대한 더 나은 보안의 필요성입니다. 2022년 첫 3개월 동안 도난당한 모든 암호화폐의 거의 97%가 DeFi 프로토콜에서 발생했으며, 2021년에는 72%였고 2020년에는 30%에 불과했습니다."

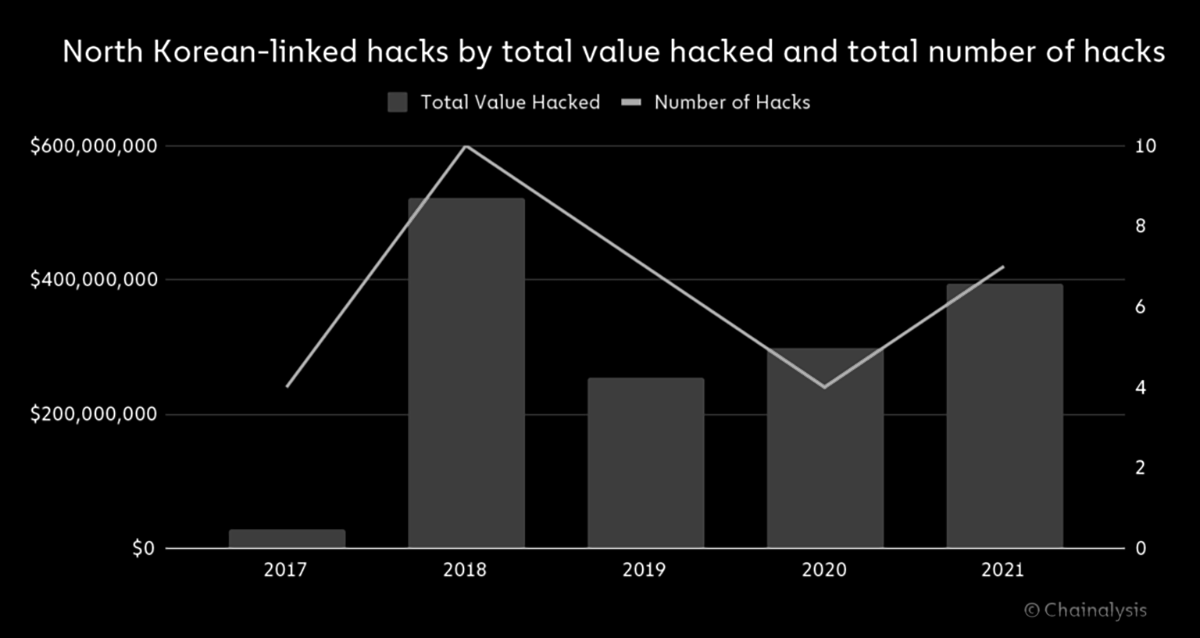

1월에 Chainalysis에서 발표한 이 자세한 리포트는, 2017년부터 시작된 북한 해커들에 관련된 다양한 암호화폐 도난 사건을 정리해두었습니다.

로닌 사건에서 훔친 약 6억 달러의 규모는, 이미 작년에 북한이 훔친 총금액보다 더 큰 규모이며, 올해는 아직 반도 지나지 않았습니다.

하지만 과연 훔친 전리품을 어떻게 세탁할까요?

KYC를 해야 해서 보통 사용하기 꺼리는 방식인 중앙화거래소를 사용하는 방식을 예상치 못하게 사용하는 것에 더하여, 이 리포트는 그룹이 믹싱 서비스를 이용하는 사례가 증가하고 있다는 내용을 담고 있습니다; 그들은 암호화폐가 점점 주류가 됨에 따라 더욱 조심스럽게 시간을 들여서 자금 세탁을 하는 것으로 보입니다.

일반적인 자금 세탁 방법은 다음과 같습니다:

- ERC-20 토큰과 알트코인을 DEX를 통해서 이더리움으로 스왑합니다

- 이더리움을 믹싱합니다

- 믹싱된 이더리움을 DEX를 통해서 비트코인으로 스왑합니다

- 비트코인을 믹싱합니다

- 믹싱된 비트코인을 새로운 지갑으로 통합합니다

- 법정화폐로 자금을 출금할 수 있는 아시아 -출금하고 싶은 화폐의- 법정화폐-암호화폐 거래소 입금 주소로 비트코인을 전송합니다

Chainalysis는 이들이 자금을 가진 채로 대기하면서, 피해자 리스트가 점점 늘어나는 와중에 법 집행자들의 관심이 줄어들기를 기다리고 있는 것 같다고 주장했습니다.

어찌 되었든, 시간이 필요한 작업입니다:

”북한이 보유한 전체 자산 중 대략 3500만 달러는 2020년과 2021년에 진행한 공격으로 획득한 것이었습니다. 반면, 2016년에 진행된 공격으로 벌어들인 5500만 달러가 넘는 자산이 나왔다는 것은, 북한이 최대 6년간 묵히고 있는 엄청난 자산이 있음을 의미합니다.”

이렇게 큰 금액일 경우에는, 해커들이 기다리고 싶어 하지 않는 것 같습니다.

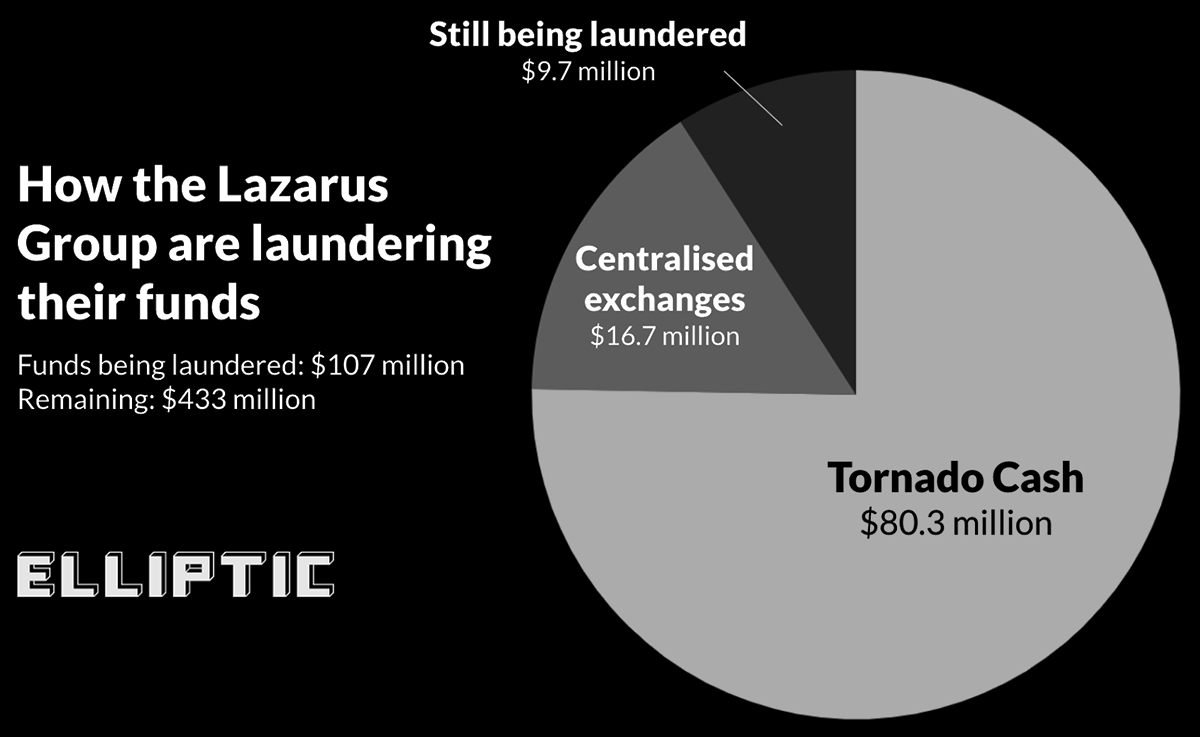

Elliptic이 추산한 바에 따르면 로닌에서 훔친 자산 중 1억 700만 달러는 이미 순조롭게 자금 세탁이 이루어지는 중이라고 합니다.

DeFi 자금 세탁에서 일반적이지 않은 중앙화거래소의 사용이 있기는 했지만, 토네이도 캐시가 더 선호되는 것이 놀랍지는 않습니다.

모든 법 집행자들이 집중하고 있는 상황에서, 믹서가 자금 세탁에서 중요한 역할을 하고 있으므로, 토네이도 캐시는 언젠가는 주목을 받을 예정이었습니다.

목요일의 뉴스는 프라이버시 (툴이자 해커들이 가장 좋아하는) 토네이도 캐시가, 제재된 주소의 온체인 리스트는 (Ronin 공격자 주소를 포함하여 Chainalysis가 관리하는 주소들) dapp에 접근할 수 없을 것이라고 발표하도록 만들었습니다.

그러나, 기반이 되는 스마트 컨트랙트를 바꿀 수 없기에, UI 접근만 불가능하게 만드는 것은, 국가의 지원을 받든 아니든 DeFi에서 도둑질이 가능한 정도의 사람들을 그만두게 할 것 같지는 않습니다.

이것은 단지 규정을 준수함을 가장하면서 규제 당국의 접근을 막는 방법일까요? 그렇게 쉽진 않을 것 같습니다...

그들의 절박함이 증가함에 따라, 우리 정부는 이 대체 경제를 얼마나 멀리까지 몰아내려는 것일까요?

REKT는 익명 작성자들에 의한 공공 플랫폼이며, REKT에 작성된 관점이나 내용에 대해서 그 어떤 책임도 지지 않습니다.

기부 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

disclaimer:

REKT는 당사 웹 사이트의 익명의 작성자 또는 REKT에 의해 게시되거나 관련된 서비스에서 게시되는 콘텐츠에 대해 어떠한 책임도 지지 않습니다. 당사는 익명 작성자들의 행동 및 게시물에 대한 규칙을 제공하지만, 익명의 작성자가 웹 사이트 또는 서비스에 게시, 전송 혹은 공유한 내용을 통제하거나 책임지지 않으며, 귀하가 웹 사이트 또는 서비스에서 직면할 수 있는 불쾌함, 부적절함, 음란함, 불법 또는 기타 해로운 콘텐츠에 대해서도 책임을 지지 않습니다. REKT는 당사 웹 사이트 또는 서비스 사용자의 온라인 또는 오프라인 행위에 대한 책임을 지지 않습니다.

추천 기사들......

로닌 네트워크(Ronin Network) - REKT

리더보드의 새로운 일등이 나왔습니다. 6억 2400만 달러 상당이 로닌 네트워크에서 도난당했지만, 6일 동안 아무도 알아채지 못했습니다. 공격자들은 자금 세탁을 시도할까요?