Big Phish

L'attaque du mois dernier contre Ronin Network fut le plus grand hack de cryptomonnaies de tous les temps. Pourtant, en dépit de son montant, cette affaire n'a pas suscité autant d'intérêt que celle concernant Poly Network, qui occupait auparavant la première place.

Le cas Ronin est toutefois revenu sous les feux de la rampe après que le FBI ait annoncé qu'il soupçonnait le Lazarus Group, un collectif de hackers nord-coréens parrainés par l'État, d'être responsable dudit vol.

La CISA (Cybersecurity and Infrastructure Security Agency) a publié hier un rapport contenant des exemples des méthodes utilisées par le groupe, aussi connu sous le nom de Advanced Persistent Threat (APT) 36.

On peut notamment y lire ce qui suit :

"Les cyber-agents parrainés par l'État nord-coréen utilisent un éventail complet de tactiques et de techniques pour exploiter des réseaux informatiques porteurs d'intérêt, acquérir des cryptomonnaies-propriété intellectuelle sensibles et obtenir des actifs financiers."

Une question nous taraude : combien de nos histoires peuvent être liées à la Corée du Nord ?

Le groupe Lazarus, et plus particulièrement le sous-groupe BlueNoroff spécialisé dans la finance, possède un lourd passif, avec notamment des liens avec le hack de Sony (2014), le braquage de la Bangladesh Bank (2016), au cours duquel plus de 100 millions de dollars ont été transférés de la Federal Reserve Bank of New York via le réseau SWIFT, ou encore l'attaque par ransomware WannaCry (2017).

Dans la cryptosphère, les attaques du groupe ont eu tendance à se concentrer sur les CEX, tels que Kucoin, Liquid.com, NiceHash et Bithumb, en ayant recours à de l'ingénierie sociale pour obtenir l'accès aux clés privées.

Plus récemment, cependant, une transition vers la DeFi a pu être remarquée.

Les attaques par hameçonnage sont monnaie courante en DeFi, notamment au sein de la communauté NFT, où les utilisateurs débutants (et vétérans) sont constamment ciblés via Discord et Telegram.

Nous avions parlé en 2020 avec Hugh Karp de Nexus Mutual de son expérience de perte de 8 millions de dollars, et, le mois dernier, Arthur Cheong de DeFiance Capital a perdu ~1,7 million de dollars.

Néanmoins, pour ce qui est de Ronin, c'est l'ensemble du réseau qui a été compromis, essentiellement en raison d'un ensemble de validateurs étonnamment restreint.

Les quelque 600 millions de dollars ont été retirés du bridge du réseau après que des assaillants aient eu accès à 5 des 9 signatures de validateurs sécurisant ledit réseau.

Avec quatre des validateurs provenant tous de la même organisation (Sky Mavis), la configuration a dû paraître déjà fort attrayante pour une éventuelle campagne de phishing.

Cependant, puisque la cinquième signature nécessaire à la majorité était accessible par le biais d'un vieil arrangement, quoique toujours actif, entre Sky Mavis et Axie DAO pour faciliter le trafic réseau, ce ne devait être qu'une question de temps avant que Lazarus ne trouve son chemin.

Le niveau de sophistication démontré par les campagnes d'ingénierie sociale du groupe Lazarus est remarquable. Comme l'indique cet article de blog de la société de cybersécurité Kaspersky :

S'il y a une chose pour laquelle BlueNoroff a été très performant, c'est l'abus de confiance.

L'article détaille ensuite un vecteur d'attaque via un document malveillant partagé par le biais de Google Drive. Parmi les autres vecteurs inédits figurent les attaques de type "browser-in-the-browser" (BitB), les commentaires de Google Docs, et même le développement d'une application de wallet malveillante.

Une liste plus longue d'exemples, accompagnée de captures d'écran, se trouve dans ce fil de discussion de Taylor Monahan.

Même si les détails peuvent varier, la clé de la réussite de la livraison d'une charge utile est de minimiser la surveillance, ce qui peut être obtenu en connaissant les détails complexes de l'organisation cible.

L'objectif de l'équipe d'infiltration est de construire une carte des interactions entre les individus et de comprendre les éventuels centres d'intérêt. Cela leur permet de monter des attaques d'ingénierie sociale de haute qualité qui ressemblent à des interactions tout à fait normales. Un document envoyé d'un collègue à un autre sur un sujet en cours de discussion ne risque pas d'éveiller les soupçons. BlueNoroff compromet les entreprises en identifiant précisément les personnes nécessaires et les sujets dont elles discutent à un moment donné.

Le rapport de la CISA publié hier fournit :

des informations sur les tactiques, techniques et procédures (TTP) et les indicateurs de compromission (IOC) aux parties prenantes du secteur de la technologie blockchain et des cryptomonnaies pour les aider à identifier et à atténuer les cybermenaces contre les cryptomonnaies."

Le document décrit une série d'applications malveillantes qui sont livrées via le spearphishing aux employés, dissimulés comme des "outils de trading ou de prédiction de prix".

Les charges utiles observées sont notamment des variantes macOS et Windows mises à jour de Manuscrypt, un cheval de Troie d'accès à distance (RAT) personnalisé, qui collecte des informations système et a la capacité d'exécuter des commandes arbitraires et de télécharger des charges utiles supplémentaires (voir Outil d'accès à distance nord-coréen : COPPERHEDGE). L'activité post-compromission est adaptée spécifiquement à l'environnement de la victime et a parfois été réalisée dans la semaine suivant l'intrusion initiale.

Le rapport énumère ensuite certains indicateurs de compromission et formule des recommandations pour les combattre :

Une main-d'œuvre sensibilisée à la cybersécurité est l'une des meilleures défenses contre les techniques d'ingénierie sociale comme le phishing.

Kaspersky et Cheong ont également recommandé aux équipes du secteur d'être particulièrement vigilantes, et ont publié quelques recommandations de base que les organisations peuvent suivre pour se protéger, comme l'utilisation de portefeuilles multisig, de hardware 2FA et de machines dédiées uniquement aux transactions cryptographiques.

Alors que la vague de criminalité liée aux cryptomonnaies ne montre aucun signe d'accalmie, les sociétés d'enquête sur la blockchain telles que Chainalysis sont particulièrement sollicitées.

Nous avons demandé à Erin Plante, directrice principale des enquêtes chez Chainalysis, son point de vue sur le hacking parrainé par l'État en DeFi :

La responsabilité de Lazarus dans l'attaque Ronin souligne deux tendances en matière de hacking. La première est la productivité des acteurs de la menace affiliés à la RPDC et leur exploitation des cryptomonnaies. Il s'agit d'une préoccupation de sécurité nationale, dans la mesure où ils ont volé des milliards de dollars de cryptomonnaies et où l'ONU a lié cette activité au financement de leur programme nucléaire. La deuxième tendance est le besoin d'une meilleure sécurité pour les protocoles DeFi. Près de 97 % de toutes les cryptomonnaies volées au cours des trois premiers mois de 2022 ont été dérobées à des protocoles DeFi, contre 72 % en 2021 et seulement 30 % en 2020.

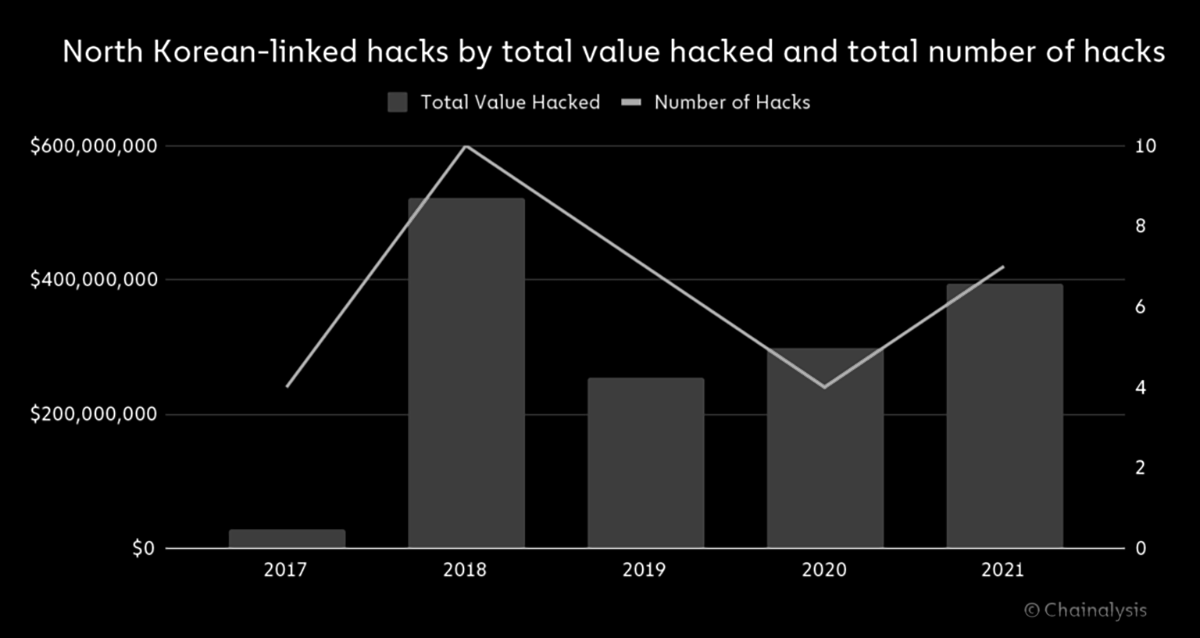

Ce rapport détaillé, publié par Chainalysis en janvier, fait le point sur les différents braquages de cryptomonnaies attribués aux pirates nord-coréens depuis 2017.

En comptant le butin d'environ 600 millions de dollars de l'incident Ronin, l'année 2022 a déjà été plus rentable pour la RPDC que l'année dernière, et nous ne sommes même pas encore à mi-chemin.

Mais comment vont-ils blanchir leur butin ?

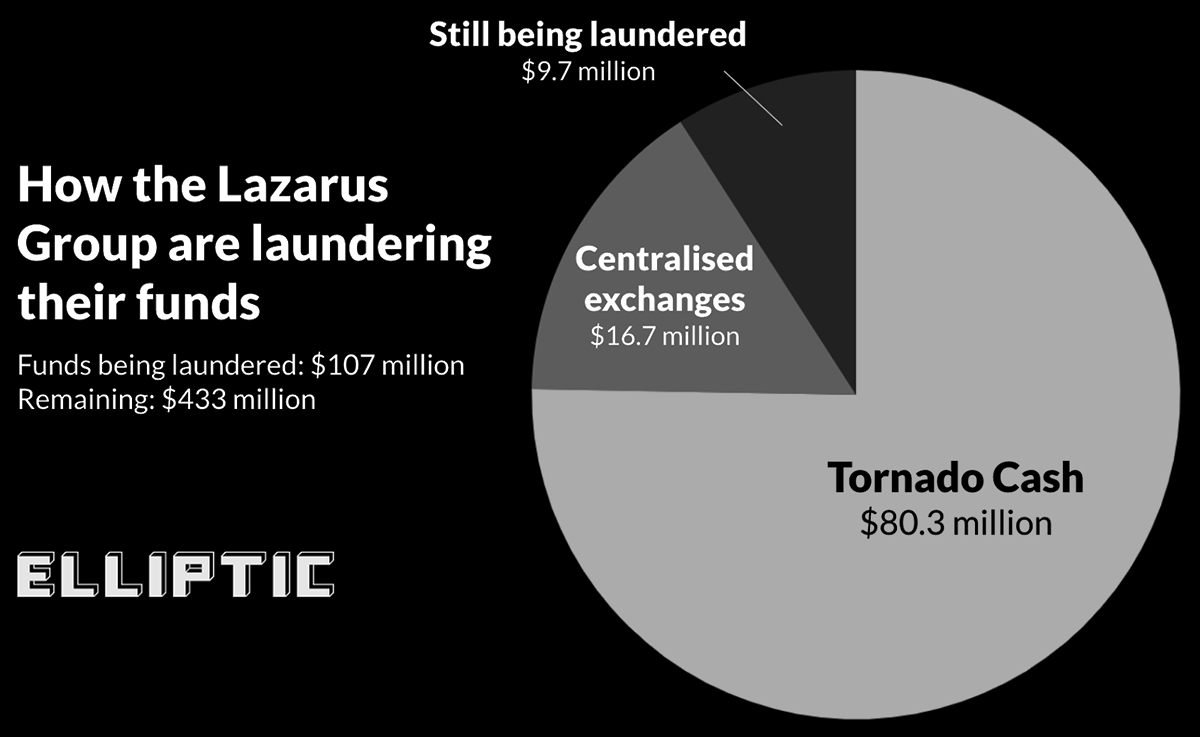

Outre l'utilisation inattendue des CEX, une voie habituellement évitée en raison des exigences en matière de KYC, le rapport détaille l'utilisation croissante des services de mixage par le groupe : ce dernier semble opérer plus prudemment au fil du temps, tandis que les cryptomonnaies se répandent progressivement dans le grand public.

Le processus typique de blanchiment est le suivant :

- Les tokens ERC-20 et les altcoins sont swappés contre de l'Ether par le biais de DEX.

- L'Ether est mixé

- Ether mixé est échangé contre Bitcoin via des DEX

- Les bitcoins sont mixés

- Les bitcoins mixés sont consolidés dans de nouveaux portefeuilles.

- Les bitcoins sont envoyés à des adresses de dépôt sur des plateformes d'échange crypto-fiat basées en Asie - autant de points d'encaissement potentiels.

Chainanalysis suggère également que Lazarus pourrait être assis sur des fonds en attendant que l'attention des forces de l'ordre se dissipe parmi une liste d'exploits qui ne cesse de s'allonger.

Quoi qu'il en soit, cela prend du temps :

Sur le total des avoirs détenus par la RPDC, environ 35 millions de dollars proviennent des attaques de 2020 et 2021. Par opposition, plus de 55 millions de dollars proviennent d'attaques menées en 2016 - ce qui signifie que la RPDC dispose de soldes massifs non blanchis datant de six ans au moins.

Pour un montant aussi important, il semble toutefois que les hackers ne soient pas prêts à attendre.

Les fonds Ronin sont en bonne voie d'être blanchis, Elliptic estimant qu'environ 107 millions de dollars sont déjà en train de l'être.

Si l'implication des CEX est quelque peu inhabituelle pour le blanchiment de fonds, la nette préférence pour Tornado Cash ne surprend guère.

Du fait de l'attention portée par les forces de l'ordre et du rôle clé joué par les mixeurs dans le blanchiment des fonds volés, Tornado Cash ne pouvait manquer de faire l'objet d'une attention particulière tôt ou tard.

Les nouvelles de jeudi ont aussi provoqué une déclaration de l'outil de protection de la vie privée (et le préféré des hackers) Tornado Cash, précisant qu'une liste d'adresses sanctionnées on-chain (maintenue par Chainalysis et comprenant l'exploiteur Ronin) ne pourrait pas accéder à la dapp.

Cela dit, étant donné que les smart contracts sous-jacents sont immuables, il est peu probable que le fait de ne pas avoir accès à une interface utilisateur dissuade quiconque serait capable de réaliser un vol en DeFi, que celui-ci soit parrainé par un État ou non.

Est-ce juste un moyen de feindre la conformité et de garder les régulateurs à distance ? Ce n'est pas si simple...

Alors que le désespoir grandit, jusqu'où nos gouvernements iront-ils pour éradiquer cette économie parallèle ?

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.