Yearn - REKT 2

rekt en prod.

…eventualmente.

Más de dos años desde su primera entrada en el leaderboard, Yearn ha regresado a rekt.news después de haber perdido más de $10M.

Considerada por muchos como una de las plataformas más confiables y seguras de DeFi, Yearn se hizo un nombre al ofrecer algunas de las oportunidades de farming más simples del sector.

El contrato inmutable yUSDT que fue atacado se implementó hace más de tres años, cuando Yearn era la iearn finance de Andre Cronje.

Aunque la estrategia fue sustituida por versiones más recientes, aún quedaban muchos fondos en el contrato original. Los contratos de vault posteriores de Yearn no se ven afectados.

A pesar de una advertencia de última hora en Twitter, los contratos inmutables no se pueden guardar.

El miembro del team, storming0x, reconoció el ataque antes de que Yearn asegurara a los usuarios que los contratos actuales no se vieron afectados.

1156 días para detectar una vulnerabilidad multimillonaria en uno de los protocolos más antiguos de DeFi.

¿Cómo tomó tanto tiempo?

Crédito: Samczsun, OtterSec, SlowMist

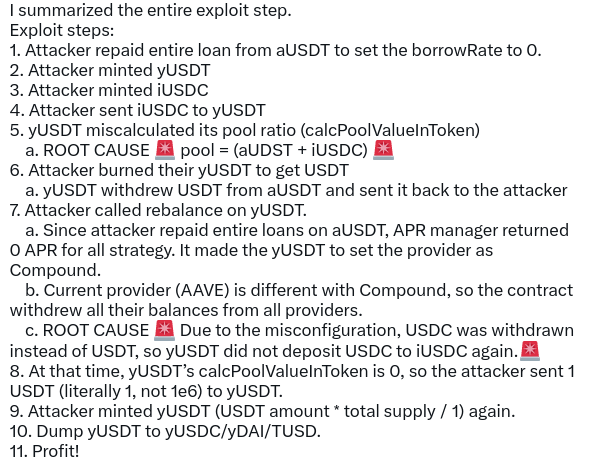

El atacante se aprovechó una mala configuración en el contrato del token iearn yUSDT.

El token generaba yield a través de una cesta de yield-bearing tokens, incluidas posiciones USDT en Aave, Compound, DYDX y Fulcrum de BzX.

Sin embargo, desde su launch, el yUSDT ha contenido lo que parece ser un error de copiar/pegar en el que se usó la dirección Fulcrum USDC en lugar del contrato Fulcrum USDT.

El exploiter pudo aprovechar la configuración incorrecta para manipular en gran medida los precios de las acciones subyacentes de yUSDT y hacer un mint de una gran cantidad (1,2B) de yUSDT usando solo 10k USDT.

El junomon.eth de Theori proporcionó el análisis paso a paso:

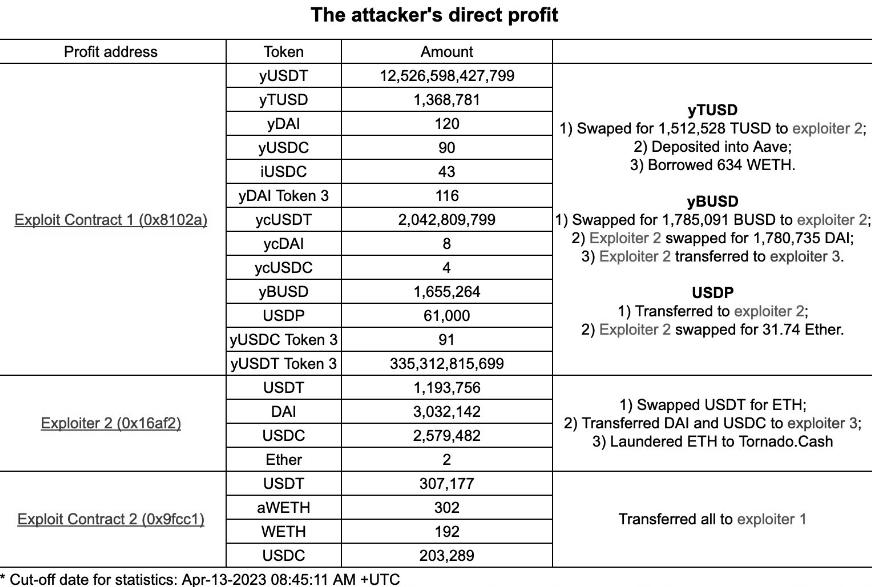

Dirección del exploiter 1: 0x5bac20beef31d0eccb369a33514831ed8e9cdfe0

Dirección del exploiter 2: 0x16af29b7efbf019ef30aae9023a5140c012374a5

Dirección del exploiter 3: 0x6f4a6262d06272c8b2e00ce75e76d84b9d6f6ab8

Transacción de ataque 1: 0xd55e43c1…

Transacción de ataque 2: 0x8db0ef33…

El yUSDT minted luego se cambió por otros stables por un total de $11.4M, BlockSec proporcionó el siguiente desglose:

El atacante se financió a través de Tornado Cash y volvió a depositar 1000 ETH para el lavado. En el momento de escribir este artículo, las dos primeras direcciones del exploit contienen aproximadamente $1,5M de activos cada una, y la dirección 3 contiene 7,4M de DAI.

Certik realizó una auditoría de iearn finance en febrero de 2020, sin embargo, parece que solo se investigó el contrato yDAI.

La actitud de test in prod, el método preferido de Cronje, ha sido responsable de muchos incidentes y ha proporcionado gran parte del contenido inicial de rekt.news.

Sin embargo, en general, los nuevos protocolos y características fueron víctimas de un rekt en cuestión de horas o días, no años...

A raíz de cada ataque, comenzó a crecer un monopolio descentralizado.

El Cronje-verse más amplio ha experimentado suficientes incidentes para tener su propia leaderboard, como discutimos después de que CREAM Finance fuera exploited por segunda vez, en octubre de 2021.

A pesar de las pérdidas significativas, es una suerte que este caso solo afectara una estrategia antigua y obsoleta, y no amenazara los $450 millones de TVL en las estrategias actuales de Yearn.

Como escribimos la última vez :

Ningún protocolo es demasiado grande para fallar.

Primero Sushi, ahora Yearn.

Es una gran semana para que los incondicionales de DeFi sean rekt.

¿Quién será el próximo?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

CREAM - REKT 2

Cream Finance ha sido hackeado (de nuevo) por ~$130 millones. El monopolio descentralizado de Yearn Finance ha crecido demasiado grande. ¿Para qué acumular tantos protocolos si no les importan sus usuarios?

Yearn - REKT

Ningún protocolo es demasiado grande para fallar. El extremo poder de los flash loans hace que los blue chips se disuelvan. Hasta el imponente Yearn cae víctima del arbitrajista. ¿Será Yearn rescatado por CeFi?

MONOPOLY DESCENTRALIZADO

No podemos cambiar las cartas que nos reparten, pero sí podemos cambiar cómo jugamos el juego. Los jugadores con suficiente talento para tirar el dado a su favor pueden reescribir las reglas, mientras que los otros toman una carta de chance y esperan no quedar rekt.