WOOFI - REKT

Nada que celebrar aquí.

Woofi fue víctima de un ataque de flash loan de $8.5 millones el 5 de marzo, en Arbitrum.

Spreek, quien fue el primero en detectar el ataque del Protocolo Seneca la semana pasada, adelantó la noticia sobre el exploit:

Wootrade's WooPPV2 contract fue explotado por un botín total de 8.5m en Arbitrum. Ahora está pausado, por lo que no se necesita ninguna acción adicional.

El equipo no tardó en abordar el problema y pausar las pools que estaban bajo ataque.

WooFi, autodenominado como "Una DEX para gobernar todas las cadenas", ofrecen rendimientos unilaterales, swaps entre cadenas, trading de perpetuos y reparto de ingresos.

Parece que son ellos los que han sido gobernados, ¿no?

2024 ha comenzado con fuerza para los ataques en Arbitrum, con Radiant Capital, Gamma Strategies y Seneca ya golpeados.

Ahora que la temporada alcista ha regresado, ¿hará 2024 que 2023 parezca un gigante luchando contra un enano?

Créditos: Spreek, Peckshield, Nick L. Franklin, WooFi

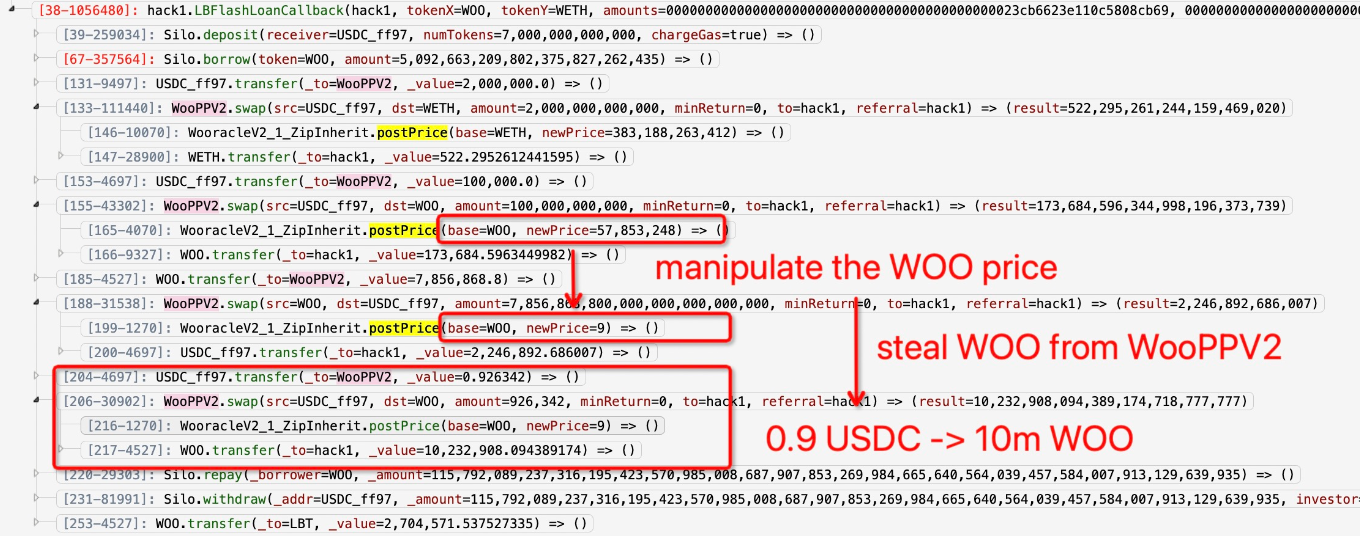

Uno de los oráculos de WOOFi en Arbitrum fue explotado usando flash loans, que manipularon el precio de WOO para poder pagar los flash loans a un precio más barato.

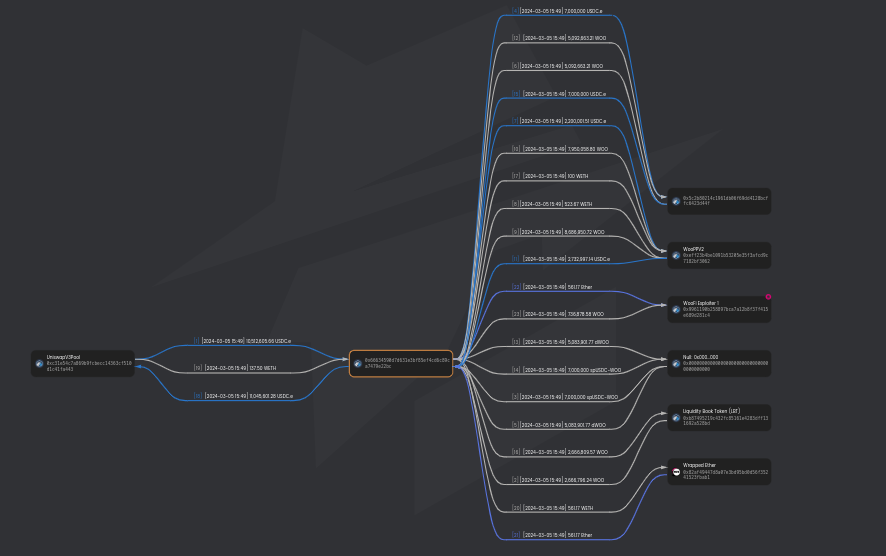

El atacante manipuló el precio de Woo para drenar fondos del contrato del pool WooPPV2. Luego drenó el pool usando la función de swap 3 veces, robando alrededor de $8.5 millones.

El exploit fue descubierto y los contratos pausados en 13 minutos. El atacante aún logró llevarse un gran botín de ETH.

Dirección del atacante: 0x9961190b258897bca7a12b8f37f415e689d281c4

Tx del ataque: 0x40e1b8c78083fc666cb7598efcecd0ae0af313fc41441386e4db716c2808ce07

Contrato del ataque: 0xD4c633C9A765bC690E1FbA566981c1F4eab52dF0

Los fondos robados fueron enviados a esta dirección.

Woofi envió un mensaje en cadena al atacante, asumiendo que un sombrero blanco ejecutó el exploit y ofreció una recompensa del 10%.

Woofi emitió un informe post-mortem y destacó el exploit:

En WOOFi v2, el sistema sPMM ajusta los precios de los oráculos en función del valor comercial para gestionar el deslizamiento y equilibrar las pools. Sin embargo, un error llevó a un ajuste de precio fuera del rango esperado y la verificación de respaldo, normalmente ejecutada contra Chainlink y que no cubría el precio del token WOO.

La reciente adición de un mercado de préstamos para WOO en Arbitrum, junto con un soporte de liquidez relativamente bajo para los tokens WOO en otros lugares de la red, hizo que el exploit fuera económicamente factible.

El hecho de que tu código esté auditado no es una garantía. Certik auditó más recientemente los contratos de swap y oráculos de WOOFi en octubre de 2022.

Immunefi también realizó un programa de recompensas por errores en 2022-3 que incluía su Wooracle. Aunque los resultados no parecen ser públicos.

La manipulación de oráculos y los ataques con flash loans no fueron excluidos.

Woofi salió al aire en Arbitrum en noviembre de 2022, parece que alguien encontró un error.

Woofi dijo que este fue su primer incidente. Pero ir entre cadenas tiene sus riesgos.

Estos riesgos se están volviendo más comunes a medida que conectamos más redes entre cadenas.

El ataque a Woofi subraya la importancia de medidas de seguridad robustas, pruebas exhaustivas, auditorías, programas de recompensas por errores y una comprensión profunda de las complejidades de las operaciones entre cadenas.

La reciente adición de un mercado de préstamos para WOO en Arbitrum, junto con una liquidez relativamente baja, creó un terreno fértil para la explotación.

Tener un diseño de oráculo novedoso que no sea ampliamente utilizado, probado en batalla y demostrado como una solución entre cadenas debería servir como recordatorio no solo para Woofi, sino para cualquier otro protocolo que intente reinventar la rueda.

Presumir sobre tu diseño sPMM unas pocas horas antes de que alguien se aprovechara de él es bastante irónico.

¿Es una buena idea usar los feeds de precios de Chainlink como un mecanismo de seguridad?

Dadas algunas de estas circunstancias, ¿es una sorpresa que hayan sido atacados?

Es una llamada de atención para la comunidad DeFi, recordándonos que ningún sistema es inmune a la explotación, especialmente en un entorno donde las apuestas son altas y el ritmo de innovación es implacable.

El tiempo en nuestro espacio avanza rápido, pero los protocolos deberían desacelerar a veces, especialmente cuando ya están en vivo y los riesgos son más peligrosos que en un entorno de prueba.

Es mucho mejor detectar los errores en el laboratorio en lugar de que salgan a la luz en tiempo real, donde los malos actores y los vigilantes pueden darte un escarmiento.

Si bien Woofi nos hace creer que fue un sombrero blanco el que estuvo detrás del ataque. Al final del día, lo que importa es el hecho de que fueron atacados.

No debería importar si fueron los buenos o los malos.

¿Importa si la persona que rompió su ventana era un ladrón o un vecino que intentaba entrar?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.