Velocore - Rekt

Las ambiciones DeFi de alta velocidad de Velocore se detienen abruptamente.

El velo en Velocore resultó demasiado rápido y furioso, ya que el DEX L2 perdió más de $6.8 millones en un devastador exploit el 2 de junio en sus pools en Linea y zkSync.

Una vulnerabilidad en el contrato CPMM estilo Balancer de Velocore permitió a un atacante manipular los cálculos de tarifas, drenando finalmente una parte considerable de la liquidez.

El hackeo llevó al equipo de Linea a detener la producción de bloques, que ya se ha reanudado.

Velocore ha ofrecido un 10% de recompensa por el error al hacker, quien aún no ha respondido.

Las acciones del equipo de Linea para detener la cadena debido al exploit están planteando preocupaciones de centralización.

A pesar de haber pasado por múltiples auditorías, el protocolo de Velocore todavía tenía una falla explotable.

¿Qué sigue para Velocore, un regreso o una parada en los pits eterna?

Crédito: Officer CIA, Beosin, Linea, Velocore

El siempre vigilante investigador de cripto Officer CIA fue el primero en notar algo sospechoso con las pools de liquidez de Velocore.

Según el análisis post-mortem de Velocore, el atacante obtuvo fondos de Tornado Cash, los puenteó para ejecutar el vil exploit y luego depositó las ganancias mal habidas de nuevo en Tornado Cash.

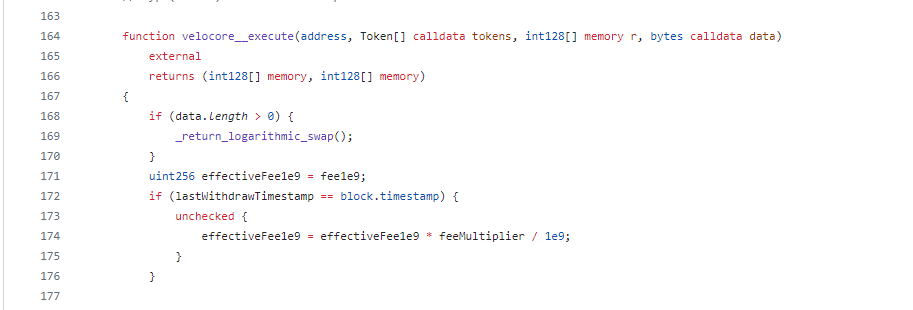

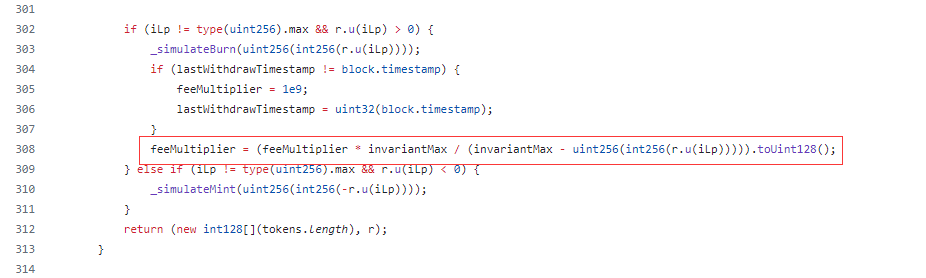

La ráfaga de transacciones comenzó con el atacante invocando directamente velocore__execute() para simular grandes retiros y aumentar el feeMultiplier. Con ese multiplicador inflado elevando effectiveFee1e9 por encima del 100%, el villano ejecutó un préstamo flash para recoger la mayoría de los tokens y contraer la pool.

Finalmente, un pequeño retiro de un solo token minteó una cantidad exageradamente grande de tokens de liquidez debido a un error de desbordamiento, permitiendo al drenador pagar fácilmente el préstamo flash y escapar con $6.8 millones en ETH.

Según un análisis del incidente de Beosin, la LP Pool carece de verificación de permisos. El atacante invocó directamente la función velocore__execute (0xec378808) del contrato LP con un parámetro cuidadosamente construido para manipular el parámetro feeMultiplier del contrato.

El valor de feeMultiplier afecta la cantidad de tokens intercambiados. El atacante luego utilizó el parámetro feeMultiplier manipulado para llamar nuevamente a la función execute (0xd3115a8a) a través del contrato router para drenar fondos de la LP.

Dirección del Atacante:

0x8cdc37ed79c5ef116b9dc2a53cb86acaca3716bf

Contratos Explotados:

0xed4e130f6f9e68918996f7e1e46a3306b3e12cec

0xb7f6354b2cfd3018b3261fbc63248a56a24ae91a

0xc030fba4b741b770f03e715c3a27d02c41fc9dae

0xf7f76b30a301524fe76508546B1e3762eF2B9267

Transacción de Ataque 1:

0xed11d5b013bf3296b1507da38b7bcb97845dd037d33d3d1b0c5e763889cdbed1

Transacción de Ataque 2:

0x37434e674efc4e7cfeed7746095301ace5636028906fe548b786ead286e35eb0

Transacción de Ataque 3:

0x4156d73cadc18419220f5bcf10deb4d97a3d3f7533d63ba90daeabc5fd11ba17

Destino Final de los fondos (Antes de Tornado Cash):

0xe4062fcade7ac0ed47ad794028967a2314ee02b3

Durante el exploit, el equipo de Linea detuvo el secuenciador para evitar que se transfirieran fondos adicionales, debido a la incapacidad de contactar a Velocore. “Esta fue la última acción de recurso para proteger a los usuarios en Linea”, escribió la red en X.

Mientras Linea afirmó que su objetivo era eventualmente quitarle la capacidad de detener la red de su equipo una vez que ocurra una descentralización significativa, el protocolo defendió la decisión de detener la cadena.

"La mayoría de los L2, incluyendo Linea, todavía dependen de operaciones técnicas centralizadas que pueden ser aprovechadas para proteger a los participantes del ecosistema. El valor central de Linea es un entorno sin permisos y resistente a la censura, por lo que no fue una decisión que tomamos a la ligera," escribió la red.

Velocore ha iniciado negociaciones con su atacante para recuperar los $6.8 millones en ETH robados, ofreciendo un 10% como recompensa a sombreros blancos.

Según documentos oficiales, Velocore afirma haber pasado por tres rondas de auditorías, completadas por Zokyo, Hacken y Scalebit en agosto de 2023.

Con el pedal a fondo en el código inseguro, Velocore se ha metido en una zanja, ¿les queda suficiente potencia para salir de ella?

Para un protocolo que presumía múltiples auditorías y una seguridad solidificada, Velocore ahora se ve más como un objeto oxidado dejado para chatarra después de este drenaje de $6.8 millones.

Mientras agitan una zanahoria con un bug bounty del 10%, Velocore aún no ha logrado sacar al hacker de su escondite en Tornado Cash.

A este ritmo, el equipo puede necesitar invertir en médiums psíquicos para comunicarse con el drenador desde el otro lado.

La cuestión es si este fue un choque aislado o solo el primer choque en una línea más larga de colisiones recurrentes para Velocore.

Con tantos puntos ciegos que de alguna manera se perdieron en su ciclo de auditoría, los viajeros cripto cautelosos pueden querer mantenerse alejados hasta que este proyecto sea completamente revisado desde el chasis.

Quizás Velocore encuentre una forma de poner sus motores en marcha nuevamente ¿o este exploit los obligará a estacionar permanentemente sus sueños DeFi en el lote de chatarra?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.