Tornado Cash Governance - REKT

Los Cypherpunks se esfuerzan por volverse ingobernables…

… pero no así.

En un torbellino de eventos, la gobernanza de Tornado Cash ha sido tomado como rehén a través de una propuesta caballo de Troya, otorgando efectivamente el control de la DAO a una sola dirección.

Aunque los contratos no permiten el drenaje de los ~$275M en las pools de privacidad en sí, el atacante obtuvo el control del token de gobierno TORN, el poder para modificar el router para redirigir depósitos/retiradas, y el estado de administrador sobre Nova, el despliegue en Gnosis chain.

Sin embargo, parece que no todo está perdido.

Ayer, justo antes del mediodía UTC, el exploiter publicó otra propuesta para revertir los cambios.

Mientras no haya sorpresas desagradables esta vez, esto podría ser una bala esquivada para la comunidad de Tornado Cash.

¿Un grey-hat arrepentido?

Un practicante de Lazarus?

¿O tal vez el hacker solo está buscando hacer pump y dump con sus TORN restantes?

Crédito: samczsun, SlowMist, BlockSec, Apoorv Lathey

Ha sido un año difícil para el crypto mixer de referencia de DeFi.

Desde las sanciones de la OFAC impuestas en agosto y el encarcelamiento del desarrollador central, Alexey Pertsev, ahora liberado en espera de juicio.

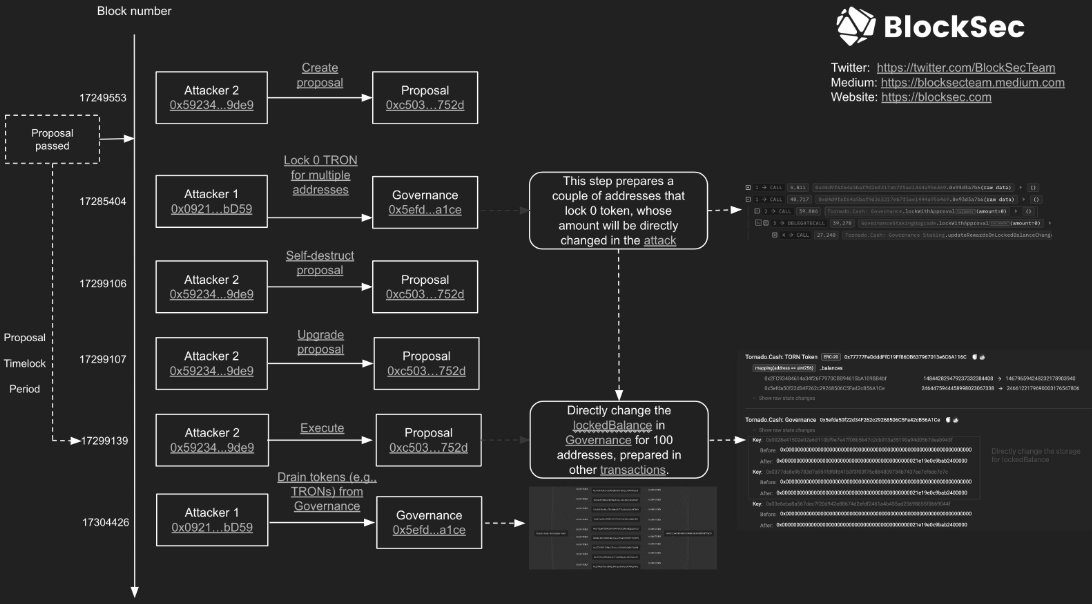

La semana pasada hubo preocupaciones de que alguien estaba intentando atacar el sistema de gobierno de Tornado, creando múltiples direcciones y bloqueando 0 TORN en el vault de la gobernanza. Dado que no salió nada inmediatamente, se descartó como un intento fallido.

¿Fue un señuelo, tal vez?

¿O un movimiento de preparación?

Dirección del exploiter 1: 0x092123663804f8801b9b086b03b98d706f77bd59

Dirección del exploiter 2: 0x592340957ebc9e4afb0e9af221d06fdddf789de9

El ataque exitoso se introdujo de contrabando al amparo de una propuesta para penalizar a ciertos relayers 'tramposos'. Si bien el código supuestamente usaba la misma lógica que una propuesta anterior, el atacante había agregado una función adicional que les permitía autodestruir el contrato.

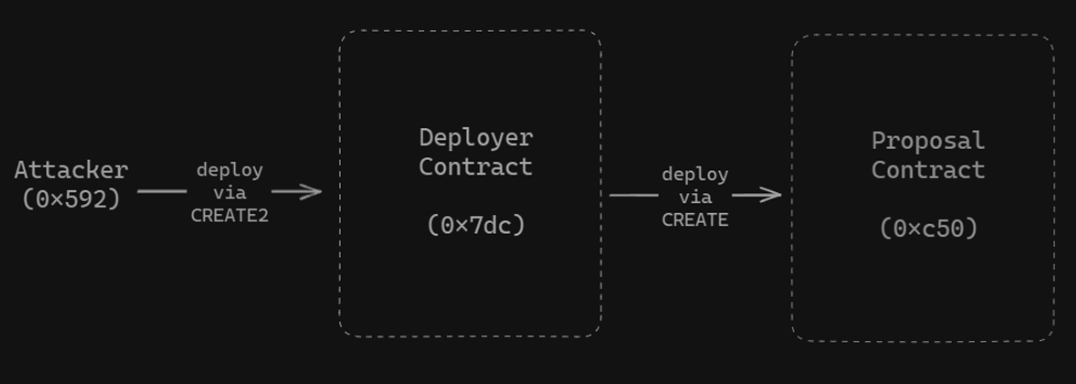

El contrato de propuesta en sí se publicó a través de un contrato de implementación. Al combinar los códigos de operación CREATE y CREATE2, el atacante podría aprovechar su implementación determinista para añadir un nuevo código en la dirección aprobada por la gobernanza.

Usando selfDestruct, el hacker pudo borrar el código aprobado, lo que que reinició su nonce y permitió una nueva deployment del contrato malicioso a la misma dirección.

Yajin Zhou de BlockSec explica:

Opción I: usar el código de operación CREATE2 para crear un contrato de propuesta malicioso. Esto levantará un flag ya que CREATE2 y la autodestrucción se usan juntos.

Opción II: usar CREATE2 para crear el contrato de implementación (0x7dc8), que luego implementa el contrato de propuesta malicioso (0xc503) usando CREATE.

Luego, el contrato de implementación se autodestruye (para restablecer el nonce ) y puede crear una nueva propuesta en la misma dirección (0xc503).

4/ Eso se debe a que la dirección del contrato desplegado mediante CREATE depende del remitente y del nonce ( nonce = 1), lo que permite al atacante crear una nueva propuesta con la misma dirección (0xc503)

Estas técnicas para crear 'contratos metamórficos' son una de las razones por las que algunos han pedido que el código de operación selfDestruct sea obsoleto.

La propuesta maliciosa luego asignó 10,000 TORN a todas las direcciones creadas en el (presunto) exploit fallido de la semana pasada. Estos fueron desbloqueados y retirados del vault, otorgando al exploiter 1,2 M de votos (contra 700k votos legítimos) y el control total de la gobernanza de Tornado.

Consulte el gráfico de BlockSec para obtener un desglose completo de las etapas del ataque:

En un giro inesperado de los acontecimientos, el exploiter publicó más tarde una propuesta para revertir los efectos de su adquisición hostil, devolviendo el control a la DAO como antes.

Aparte de la ganancia de 430 ETH (~$750k) del dump de TORN (¿alguien quiere adivinar dónde eligió el atacante lavar las ganancias?), el hacker puede tener otras motivaciones:

O son un giga trolling o terminará siendo una lección costosa pero no desastrosa en la seguridad de la Gobernanza.

Como señaló el miembro de la comunidad Tornadosaurus-Hex:

Quiero decir, tenga en cuenta que ni siquiera tenemos una opción con respecto a esta propuesta, pero aún así es importante.

Con suerte, esta hazaña devastadora (aunque impresionantemente diseñada) tendrá un final feliz.

¿Debería haber sido detectado? Tal vez.

Pero con los problemas recientes entre los contribuyentes , quizás la DAO no estaba en plena forma.

La advertencia “Estarás al mando de tokenholders negligentes.” se lee como asombrosamente profético, en retrospectiva.

Como sea que hemos llegado aquí, con suerte, todo esto resulta ser nada más que una tormenta en un vaso de agua.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Winds of Change

Ha sido un verano tormentoso para DeFi. La sanción de Tornado Cash nos ha obligado a enfrentarnos a ciertas preguntas sobre el futuro de Ethereum. Sobrevivirá el sueño censorship-resistant y permissionless, o la influencia de la OFAC es una verdadera amenaza?

En el Ojo de la Tormenta

Si no tienes nada que ocultar, no tienes nada que temer. Tornado Cash tenia los dias contados, y ahora ha comenzado la represión. Elige la privacidad mientras siga siendo una opción. Es hora de pasar al lado oscuro...

Compound Errors

La gobernanza de Compound le ha salido el tiro por la culata, y no es la primera vez. Un update del oracle ha paralizado el mercado cEther durante una semana. Compound dice que "los fondos no corren un riesgo inmediato, pero se trata de una situación en desarrollo..."