Sonne Finance - Rekt

La alarma ha sonado en Sonne Finance, ya que un ataque de flash loan de $20 millones resuena en todo el criptomundo, entonando una melodía sombría que advierte sobre los peligros que acechan en las sombras de DeFi.

Nerv Alert sonó la alarma el martes por la noche, detectando inicialmente una pérdida de 3 millones de dólares.

Sonne hizo un anuncio en Discord poco después del ataque. Pero no lo anunció en X hasta un par de horas después.

Poco después, la pérdida se elevó a 20 millones de dólares en WETH, VELO, soVELO y Wrapped USDC.

La cadena de Optimism de Sonne Finance fue explotada a través de un ataque de donación conocido en los forks de Compound v2.

Otro fork de Compound v2, Hundred Finance, fue sacudido por un exploit similar aproximadamente hace un año.

Hundred Finance envió una advertencia a otros forks de Compound después de su ataque.

Parece que Sonne hizo oídos sordos, porque este era un ataque que podría haberse prevenido.

¿Aprenderán alguna vez estos protocolos?

Créditos: Nerv Alert, Luke Youngblood, Daniel Von Fange, Tony KΞ

Enjuagar, repetir, rekt - otro protocolo DeFi es llevado a la lavandería por un exploit conocido.

Un fork de Compound V2, Sonne tenía poco más de $60 millones en TVL antes del exploit.

En una frustrante muestra de ignorar la historia, Sonne se convirtió en el último fork de Compound en sucumbir a un exploit que ya había derribado protocolos como Hundred Finance un año antes.

Luke Youngblood proporcionó un desglose del ataque:

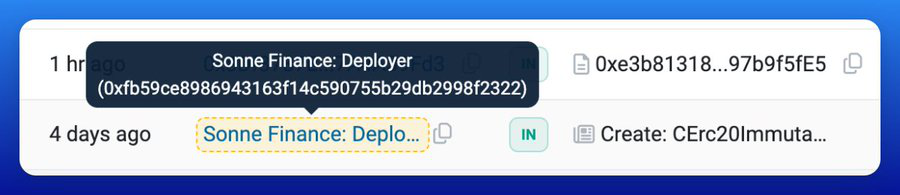

El equipo de Sonne Finance desplegó un nuevo contrato de mercado para $VELO y se creó una propuesta de gobernanza para activar el mercado, que tenía un periodo total de gobernanza de 4 días antes de entrar en vigor.

Cuando la propuesta de gobernanza tuvo éxito 3 días después, y expiró el bloqueo temporal de 24 horas, ahora podía ser ejecutada por cualquiera en la red Optimism. El atacante se aseguró de ser el primero en ejecutarla, probablemente ejecutando un bot y esperando ser el primero en atacar.

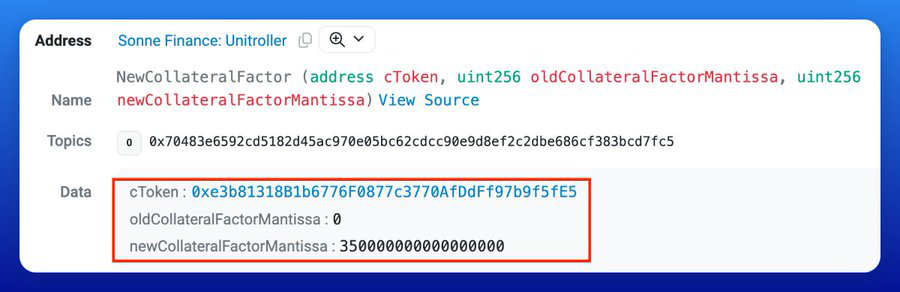

El atacante ejecutó la propuesta, junto con su carga de ataque, todo en una sola transacción. La propuesta estableció el factor de colateral en el mercado de $VELO de Sonne en un 35%, lo que permitió que ocurriera el ataque, y que el protocolo fuera drenado inmediatamente de al menos 7 cifras de fondos.

Atacante:

0xae4a7cde7c99fb98b0d5fa414aa40f0300531f43

Contrato de ataque:

0x02fa2625825917e9b1f8346a465de1bbc150c5b9

Contratos objetivo:

soVELO: 0xe3b81318b1b6776f0877c3770afddff97b9f5fe5

SoUSDC: 0xec8fea79026ffed168ccf5c627c7f486d77b765f

soWETH: 0xf7b5965f5c117eb1b5450187c9dcfccc3c317e8e

Transacción de ataque: 0x9312ae377d7ebdf3c7c3a86f80514878deb5df51aad38b6191d55db53e42b7f0

Fondos robados actualmente retenidos en varias direcciones:

0x5d0d99e9886581ff8fcb01f35804317f5ed80bbb

0x6277ab36a67cfb5535b02ee95c835a5eec554c07

0xae4a7cde7c99fb98b0d5fa414aa40f0300531f43

0x9f09ec563222fe52712dc413d0b7b66cb5c7c795

0x3b39652151102d19ca41544a635956ef97416598

0x9f44c4ec0b34c2dde2268ed3acbf3aba8eacde51

Daniel Von Fange profundizó en los errores críticos cometidos por Sonne, y proporcionó recomendaciones para los protocolos que emplean billeteras multisig junto con la gobernanza de timelock.

La TL;DR: si una serie de acciones deben ocurrir en cierto orden para ser seguras, asegúrate de que tu proceso de gobernanza no permita elegir qué ejecutar, que sea atómico.

Sonne fue rápido en emitir un Post-mortem del exploit aproximadamente 5 horas después del ataque.

Destacaron cómo anteriormente evitaron el ataque de donación de Compound V2 aumentando lentamente los factores de colateral, pero una propuesta reciente para añadir mercados de VELO abrió una ventana de exploit.

Después de programar las transacciones de integración de VELO a través de su multisig de Optimism sin permisos, el atacante ejecutó los cambios y drenó $20M aprovechando la conocida vulnerabilidad.

Sonne Finance está trabajando para recuperar los fondos robados, considerando una recompensa por su devolución.

Pero no todas fueron malas noticias. El investigador de MEV Tony KΞ de fuzzland publicó un seguimiento de cómo evitaron que se hackearan más de $6.5M durante el incidente, usando solo $100.

Un usuario notó algo sospechoso cuando publicó que el código de Mendi Finance es un fork amistoso de Sonne Finance.

¿Podrían ser explotados pronto?

Sonne fue auditado por yAudit de Yearn Finance.

El vector de ataque está listado como un hallazgo de alta prioridad, afirmando "Protección poco clara contra el vector de ataque de Hundred Finance."

Este último ataque a un fork de Compound v2 ha generado especulaciones de que otros protocolos forkeados podrían ser explotados.

Esta es una vulnerabilidad conocida que puede prevenirse fácilmente, con suerte este último incidente hará que otros protocolos forkeados tomen nota.

¿Crees que harán su debida diligencia o veremos más ataques similares?

El ataque de $20 millones a Sonne Finance representa una gran brecha abierta por no abordar adecuadamente una vulnerabilidad bien conocida.

A pesar de las advertencias explícitas de incidentes anteriores como el exploit de Hundred Finance, el equipo de Sonne siguió adelante con la integración de nuevos mercados sin salvaguardas completas contra el vector de ataque de donación.

Esta negligencia, junto con permisos de gobernanza configurados de manera floja, permitió al atacante drenar millones con relativa facilidad.

El hecho de que los auditores hayan señalado explícitamente este riesgo como de alta severidad hace que este incidente sea aún más imperdonable y preocupante.

Mientras la especulación gira en torno a que otros forks de Compound V2 podrían estar expuestos al mismo exploit, el incidente sirve como un llamado de atención.

Dar prioridad a un despliegue rápido frente a una revisión de seguridad exhaustiva es un compromiso que ningún protocolo puede permitirse, como Sonne que ha aprendido por las malas.

Para que DeFi alcance la madurez, los equipos deben dejar de copiar y pegar ciegamente un código que no llegan a comprender del todo.

Es esencial realizar rigurosas auditorías pre-lanzamiento, supervisar en tiempo real los vectores de ataque y establecer mecanismos de recuperación. De lo contrario, el ecosistema seguirá atrapado en un ciclo de reaprender las mismas costosas lecciones con cada pulsación de tecla.

La pregunta candente es si la lección de 20 millones de dólares de Sonne será la gota que colme el vaso y fuerce un cambio positivo, o si las cifras de pérdidas aceptables seguirán aumentando hasta que los principales inversores y usuarios pierdan la fe por completo?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.