NOMAD BRIDGE - REKT

Los buitres tuvieron una noche agitada.

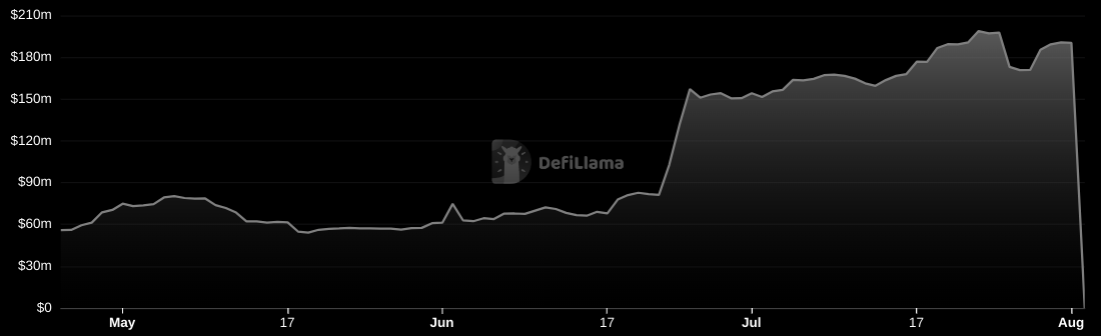

Nomad Bridge ha sido destrozado, con $190M de liquidez drenados en un ataque salvaje que duró dos horas y media.

Este es el incidente número 100 que aparece en el leaderboard de rekt.news.

Manteniéndose fiel a los principios de DeFi, este hack fue permissionless: cualquiera podía unirse.

Una vez dado el golpe fatal, la noticia se difundió y muchos comenzaron a pelearse por las sobras.

Los bridge cross-chain siguen siendo un punto débil para DeFi y un objetivo jugoso para los exploiters. Y cuando son atacados, a menudo es un colapso total .

$190M... devorados.

Los daños colaterales de los activos unbacked también está afectando gravemente a las cadenas que dependían de Nomad. Moonbeam , EVMOS y Milkomeda han sufrido un impacto significativo en sus TVL.

Este incidente se distingue por su naturaleza caotica, pero muchos de los que explotaron el error se han declarado whitehats... Rekt espera ver cuánto se devuelve finalmente…

Aun así, dado que cuatro de los cinco primeros puestos de nuestra leaderboard son cross-chain attacks, resulta cada vez más difícil estar de acuerdo con el eslogan de Nomad: "El futuro de la comunicación cross-chain es optimista".

Pero, ¿qué inició el frenesí?

¿Y cómo pudieron tantos seguir recogiendo los huesos?

Luego de una actualización de rutina en junio, el Replica contract del bridge se inicializó con una falla de seguridad fatal que condujo al incidente. La dirección 0x00 se estableció como un root confiable, lo que significó que todos los mensajes se leyeron como válidos de manera predeterminada.

Después de un primer intento fallido (que costó $350k de gas), el exploit tx del atacante original , que fue copiado por los que siguieron, pudo llamar a la función process() directamente, sin haber "proved" primero su validez.

La función process() es responsable de la ejecución de todos los mensajes de cross-chain y tiene un requisito interno (línea 185 ) para verificar la validez del merkle root de todos los mensajes que se procesarán.

Sin embargo, la actualización provocó inadvertidamente que las transacciones con un valor de "messages" 0 (invalido, según la lógica anterior) se leyeran de forma predeterminada como 0x00, que se definió en la actualización como un root confiable, pasando el requisito de validación como "proven".

Esto significaba que cualquier llamada de process() podría ejecutarse como válida. De hecho, un exploiter más sofisticado podría haber escrito un contrato para drenar todo el puente por sí mismo.

Los atacantes imitadores simplemente tenían que copy/paste la misma llamada a la función process() a través de Etherscan, y cambiar su dirección en lugar de la del exploiter anterior.

El incidente rápidamente resultó ser una mezcla caótica de hacking de boca en boca, actividad frenética de whitehat y carnicería de MEV-bot.

Por ejemplo, 🍉🍉🍉.eth logró extraer un total de $4M del bridge, pero afortunadamente afirma estar actuando como whitehat:

Sin embargo, otros nombres se destacaron por razones equivocadas. Hubo una notable reincidencia en el explotador Rari Capital (Artibrum) del artículo de abril , que se salió con la suya con casi $3M en stablecoin, que fueron directamente a Tornado Cash.

De los múltiples exploiters, las tres direcciones principales (con $95M entre ellas) son las siguientes:

0x56D8B635A7C88Fd1104D23d632AF40c1C3Aac4e3 ($47M)

0xBF293D5138a2a1BA407B43672643434C43827179 ($40M)

0xB5C55f76f90Cc528B2609109Ca14d8d84593590E ($8M)

Una lista completa de las direcciones de los explotadores está disponible aquí.

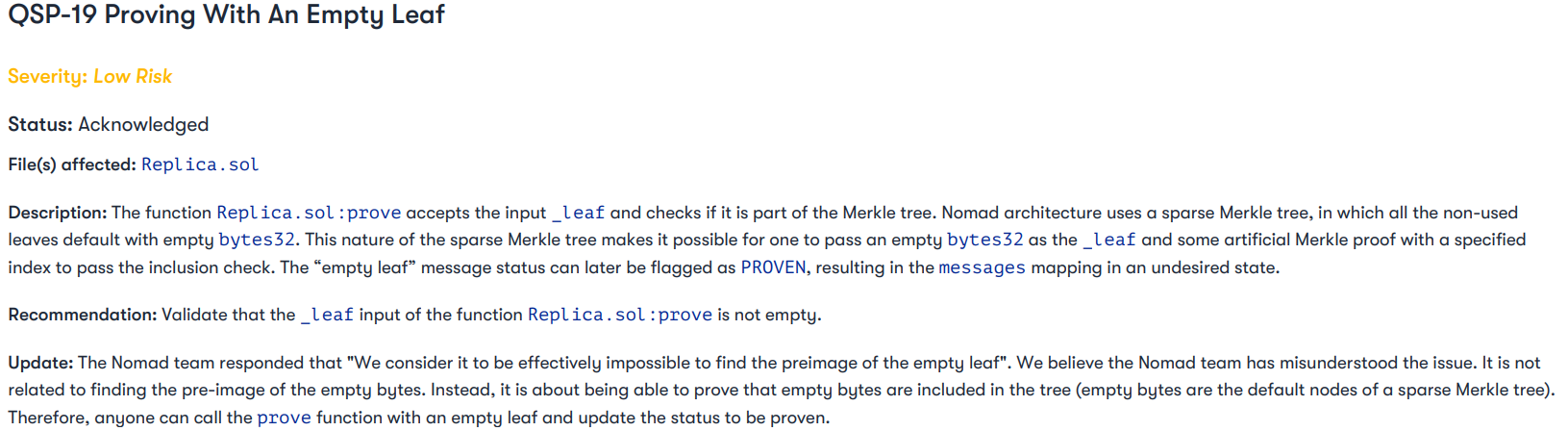

El proyecto completó una auditoría de Quantstamp en junio, con el problema QSP-19 presagiando una vulnerabilidad similar:

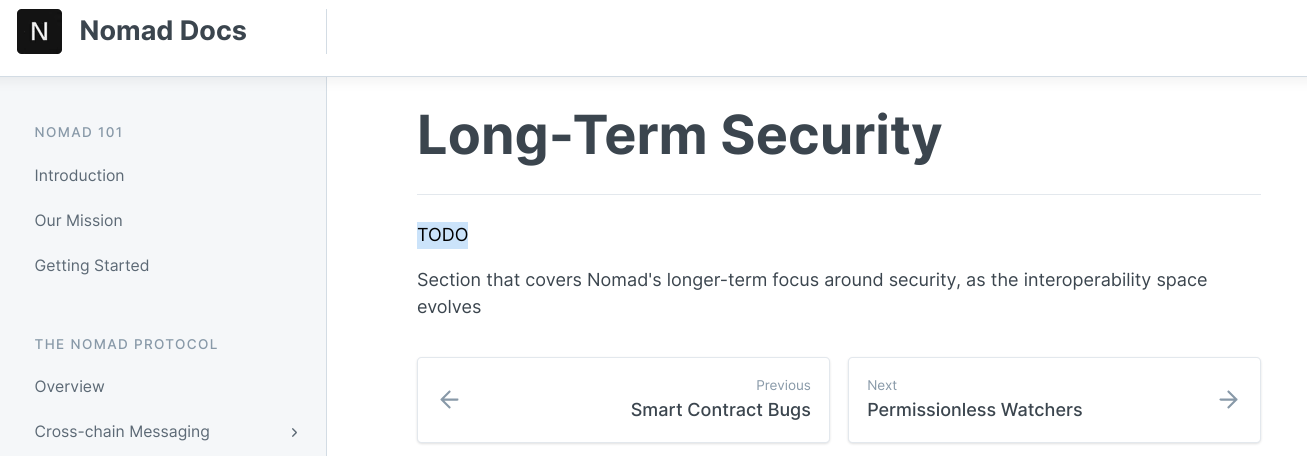

Los comentarios del auditor de que "Creemos que el equipo de Nomad ha entendido mal el problema” hablan de una actitud preocupante hacia la seguridad, el plan de "Seguridad a largo plazo" de los documentos del proyecto parece confirmar:

También se plantearon preocupaciones sobre el tiempo de respuesta del equipo frente a un exploit en vivo y en directo; El reconocimiento oficial del equipo se produjo tres horas después de que comenzara el ataque.

El exploit fue finalmente detenido simplemente "eliminando el Replica contract como owner", pero después de tanto retraso, era demasiado tarde para salvar los fondos.

Las blockchains pueden ser sistemas cerrados, pero las L1 son tan fuertes como su eslabón más débil.

La chain de Harmony todavía está en desorden desde que su puente perdió $100M a fines de junio, en un ataque vinculado al Lazarus Group.

¿Qué deparará el futuro para los ecosistemas afectados por el colapso de Nomad?

Hasta ahora, el TVL de Moonbeam ha bajado de $300M a $135M, el de EVMOS de ~$7M a ~$3M y el de Milkomeda de $31M a $20M.

Pero lo más importante es que la pérdida de confianza puede causar mucho más daño que los $190M de dólares que faltan.

Construir en una industria experimental naciente es difícil, y la infraestructura cross-chain tiene muchas partes móviles que asegurar. Los daños causados por los ataques a los bridges suelen ser los más dolorosos, ya que pueden contaminar un ecosistema completo o más.

Pero la liquidez nómada no tiene un hogar permanente, los usuarios siempre viajarán a nuevas tierras en busca de la "próxima joya",y seguirán cayendo víctimas donde la vigilancia se desvanezca.

Con cada una de las 100 entradas en el leaderboard de rekt.news, la industria aprende una dura lección y se fortalece lentamente.

Pero por ahora, DeFi todavía tiene muchas presas fáciles…

…y los carroñeros siguen dando vueltas por el aire.

¿Alguna vez cambiará?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.