Big Phish

La generación DeFi del 2022 ha presentado algunos jugadores inesperados.

El ataque del mes pasado a Ronin Network fue el hack criptográfico más grande de la historia, pero a pesar de la cantidad, la historia no generó tanto interés como el anterior número 1, Poly Network.

Sin embargo, el caso de Ronin volvió a ser el centro de atención después de que el FBI anunciara que cree que The Lazarus Group, un colectivo de hackers informáticos patrocinados por el estado de Corea del Norte, es responsable del robo.

Ayer, la Cybersecurity and Infrastructure Security Agency (CISA) publicó un informe con ejemplos de los métodos utilizados por el grupo, también conocido como Advanced Persistent Threat (APT) 36.

En el informe, afirman:

"Los ciber-actores patrocinados por el estado de Corea del Norte utilizan toda una serie de tácticas y técnicas para explotar las redes informáticas de interés, adquirir propiedad intelectual sensible de criptomonedas y obtener activos financieros".

Nos preguntamos, ¿cuántas de nuestras historias pueden estar vinculadas a Corea del Norte?

El grupo Lazarus, y específicamente el subgrupo BlueNoroff, centrado en las finanzas, tiene un largo historial, incluidos vínculos con el hack de Sony (2014), el robo del Banco de Bangladesh (2016), en el que se transfirieron >$100M de la Reserva Federal Bank of New York a través de la red SWIFT y el ataque de ransomware WannaCry (2017).

En la criptoesfera, los ataques del grupo han tendido a centrarse en los CEX, incluidos Kucoin, Liquid.com, NiceHash y Bithumb, utilizando ingeniería social para obtener acceso a private keys.

Sin embargo, recientemente se ha observado movimientos hacia el mundo DeFi.

Los ataques de phishing son comunes en DeFi, especialmente entre la comunidad NFT, con historias de usuarios novatos (y veteranos) que son constantemente objeto de ataques a través de Discord y Telegram.

En 2020 , hablamos con Hugh Karp de Nexus Mutual sobre su experiencia al perder $8M, y el mes pasado, Arthur Cheong de DeFiance Capital que perdió ~ $1,7M.

Sin embargo, en el caso de Ronin, toda la red se vio comprometida, en gran parte debido a un conjunto de validadores preocupantemente pequeño.

Los >$600M se tomaron del bridge de la red después de que los atacantes obtuvieran acceso a 5 de las 9 firmas de validación que protegen la red.

Con cuatro de los validadores provenientes de la misma organización (Sky Mavis), el set-up debió haber parecido prometedor para una posible campaña de phishing.

Pero dado que se podía acceder a la quinta firma, necesaria para una mayoría, a través de un acuerdo antiguo pero aún activo, entre Sky Mavis y Axie DAO para facilitar el tráfico de la red, era solo cuestión de tiempo hasta que Lazarus encontrará como interrumpir.

El nivel de sofisticación demostrado en las campañas de ingeniería social del Grupo Lazarus es notable. Como afirma este post del blog de la firma de ciberseguridad Kaspersky:

“Si hay algo en lo que BlueNoroff ha sido muy bueno, es en el abuso de confianza”.

El artículo continúa detallando un vector de ataque a través de un documento malicioso compartido a través de Google Drive. Otros vectores de ataques novedosos incluyen browser-in-the-browser (BitB), comentarios de Google Docs e incluso el desarrollo de una de una wallet maliciosa.

Una lista más larga de ejemplos, con capturas de pantalla, se puede encontrar en este hilo de Taylor Monahan.

Si bien los detalles pueden variar, la clave para la entrega exitosa de un payload es minimizar el escrutinio, lo que se logra al conocer los detalles complejos de la organización objetivo.

“El objetivo del equipo de infiltración es construir un mapa de interacciones entre individuos y comprender posibles temas de interés. Esto les permite montar ataques de ingeniería social de alta calidad que parecen interacciones totalmente normales. Es poco probable que un documento enviado de un colega a otro sobre un tema que se está discutiendo actualmente despierte sospechas. BlueNoroff se infiltra en las empresas mediante la identificación precisa de las personas necesarias y los temas que están discutiendo en un momento dado.”

El informe CISA de ayer dice:

”Información sobre tactics, techniques, and procedures (TTP) e indicators of compromise (IOC) a las partes interesadas en la industria de la tecnología blockchain y las criptomonedas para ayudarlos a identificar y mitigar las amenazas cibernéticas contra las criptomonedas. ”

Describe una serie de aplicaciones maliciosas que se entregan a los empleados a través de spearphishing (suplantación de identidad) disfrazadas de “trading or price prediction tools”.

Las payloads observadas incluyen variantes acutalizadas de MacOS y Windows de Manuscrypt, un remote access trojan (RAT), que recopila información del sistema y tiene la capacidad de ejecutar comandos arbitrarios y descargar payloads adicionales (ver North Korean Remote Access Tool: COPPERHEDGE). La actividad posterior a la vulneración se adapta específicamente al entorno de la víctima y, en ocasiones, se completa dentro de la semana posterior a la intrusión inicial.

El informe continúa enumerando algunos Indicators of Compromise y recomendaciones para la mitigación, que incluyen:

Una fuerza laboral consciente de la ciberseguridad es una de las mejores defensas contra las técnicas de ingeniería social como el phishing.

Tanto Kaspersky como Cheong advirtieron a los equipos de la industria que estén especialmente atentos, publicando algunas recomendaciones básicas que las organizaciones pueden tomar para protegerse, como el uso de multisig wallets, hardware 2FA y máquinas dedicadas únicamente para transacciones cripto.

Como la ola de delitos criptográficos no muestra signos de desaceleración, las empresas de investigación on-chain como Chainalysis tienen una gran demanda.

Le preguntamos a Erin Plante, Senior Director of Investigations de Chainalysis, su opinión sobre el hacking patrocinado por el Estado en DeFi:

"La atribución de Lazarus al ataque Ronin subraya dos tendencias en el hacking. La primera es la productividad de los actores maliciosos afiliados al DPRK y su explotación de las criptomonedas. Esta es una preocupación de seguridad nacional considerando que han robado miles de millones de dólares en criptomonedas y la ONU ha relacionado esta actividad con la financiación de su programa nuclear. La segunda tendencia es la necesidad de una mejor seguridad para los protocolos DeFi. Casi el 97% de todas las criptomonedas robadas en los primeros tres meses del 2022 se han tomado de los protocolos DeFi, frente al 72% en 2021 y solo un 30% en 2020".

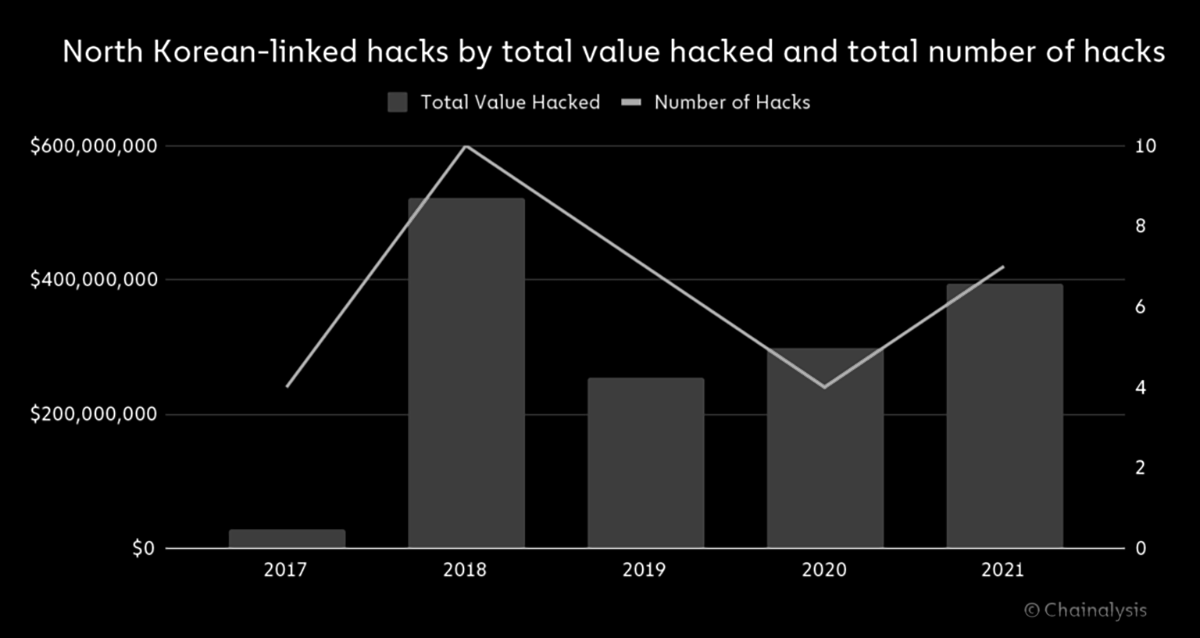

Este informe detallado , publicado por Chainalysis en Enero, resume los diversos criptoatracos atribuidos a los hackers de Corea del Norte, que comenzaron en 2017.

Con el botín de ~$600M del incidente de Ronin, el 2022 ya ha sido más rentable para la DPRK que el año pasado, y ni siquiera hemos llegado a la mitad.

Pero, ¿cómo van a lavar los fondos del botín?

Además del uso inesperado de los CEX, una ruta que generalmente se evita debido a los requisitos de KYC, el informe detalla el uso creciente de servicios de mixers por parte del grupo; parecen estar operando con más cautela con el tiempo, a medida que las criptomonedas se adentran al mainstream.

El proceso típico de lavado de criptomonedas es el siguiente:

-

Los tokens ERC-20 y las altcoins se cambian por Ether vía DEX

-

El Ether se mezcla

-

El Ether mezclado se cambia por Bitcoin vía DEX

-

El Bitcoin se mezcla

-

El Bitcoin mezclado se consolida en nuevas wallets

-

El Bitcoin se envía a direcciones de depósito en exchanges de cripto a fiat con sede en Asia, puntos potenciales de cash-out

Chainanalysis también sugiere que Lazarus puede estar sit on, a la espera de que la atención de la aplicación de la ley desaparezca entre una lista de exploits en constante crecimiento.

De cualquier manera, lleva tiempo:

"De las tenencias totales de la DPRK, aproximadamente $35M provinieron de ataques en 2020 y 2021. Por el contrario, más de $55M provinieron de ataques llevados a cabo en 2016, lo que significa que la DPRK tiene saldos masivos sin blanquear de hasta seis años".

Sin embargo, por una cantidad tan grande, parece que los hackers no están dispuestos a esperar.

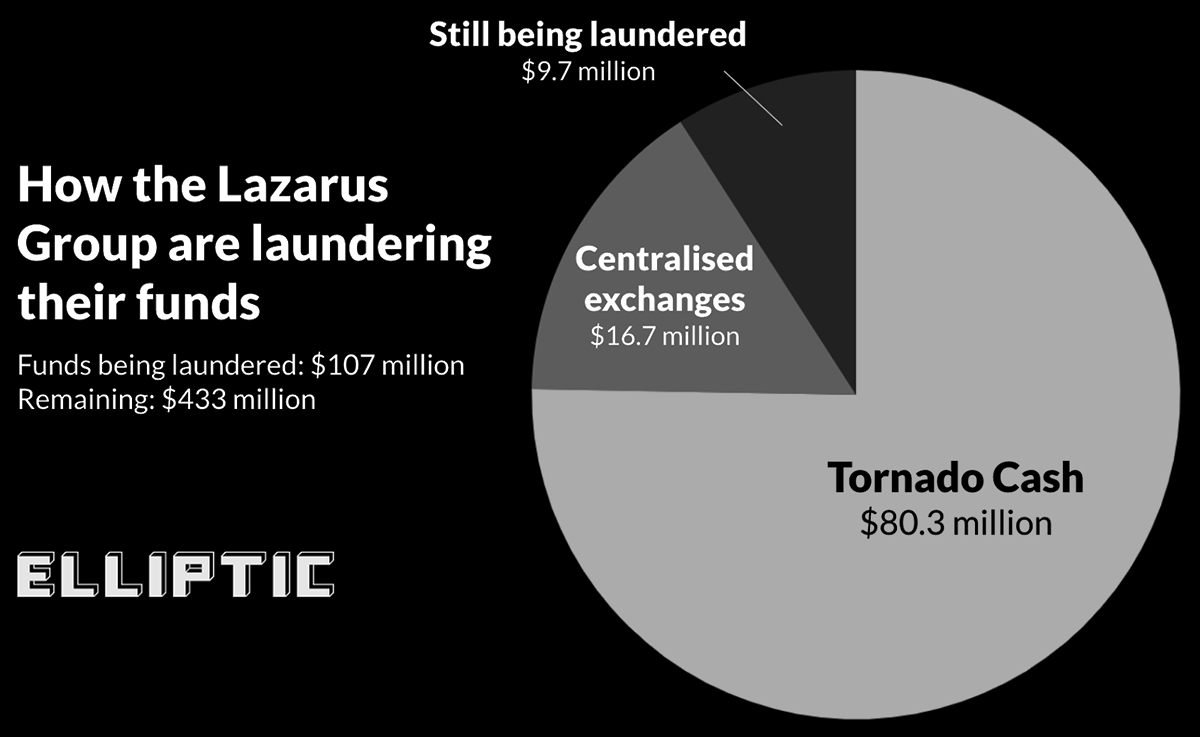

Los fondos de Ronin están en camino de ser lavados, y Elliptic estima que unos $107 millones ya están en proceso.

Si bien la participación de los CEX no es un estándar para el lavado en DeFi, la clara preferencia por Tornado Cash no sorprende.

Con toda esta atención policial y el papel clave que juegan los mixers en el lavado de fondos robados, Tornado Cash estaba destinado a ser el centro de atención tarde o temprano.

Las noticias del jueves también provocaron una declaración de la tool de privacidad (y favorita de los hackers) Tornado Cash, de que una lista on-chain de direcciones sancionadas (mantenida por Chainalysis e incluido el exploiter de Ronin)_ no podría acceder al dapp.

Sin embargo, dado que los contratos inteligentes subyacentes son inmutables, es poco probable que no tener acceso a una interfaz de usuario disuada a alguien capaz de llevar a cabo un robo en DeFi, patrocinado por el Estado o de otra manera.

¿Es esto solo una forma de fingir cumplimiento y mantener a raya a los reguladores?

Seguramente no puede ser tan fácil...

A medida que aumenta su desesperación, ¿hasta dónde llegarán nuestros gobiernos para acabar con esta economía alternativa?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Ronin Network - Rekt II

El puente de Ronin Network sufrió un exploit por aproximadamente $12 millones de dólares, debido a un descuido crítico en una actualización de contrato. Para la comunidad de Axie Infinity y Ronin Network, las palabras "exploit de puente" probablemente desencadenen PTSD.

Ronin Network - REKT

Un nuevo líder en el leaderboard. ~$624M robados de Ronin Network, pero nadie se dio cuenta durante 6 días. ¿Podrá el atacante salirse con la suya?