Hundred Finance - REKT 2

Hundred Finance finalmente obtiene su propio artículo.

Sin compartir la atención esta vez...

Poco después de las 2 p.m. UTC del 15 de abril, Hundred Finance sufrió un exploit de $7,4M en Optimism.

El anuncio del team sonó más como la observación de un espectador que como un protocolo que informa a los usuarios de un hack multimillonario…

Parece que Hundred sufrió un hack en #Optimism. Actualizaremos cuando haya más información al respecto.

Pero, Hundred ha pasado por todo esto antes.

En febrero pasado, Hundred perdió $3.3M cuando Meter fue rekt.

El mes siguiente Hundred vio su debut en el leaderboard, cuando se perdieron $6,2M en la chain xDAI debido a un ataque de doble filo que también afectó a Agave DAO por $5,5M.

Esa vez, el vector de ataque fue el mismo mecanismo de reentrancy que afectó a CREAM Finance en agosto de 2021.

Con el total de el leaderboard y ahora esto, Hundred ya suma $16,9M …

¿Qué ha sido esta vez?

Crédito: Daniel Von Fange, Peckshield, Beosin, Numen Cyber

Hundred es un fork de Compound que utiliza hTokens para realizar un seguimiento de las posiciones de lending. Fue auditado en febrero de 2022 por WhiteHatDAO.

Como señala Daniel Von Fange:

el proyecto configuró dos cTokens wBTC, uno de los cuales fue utilizado por el UI , y el otro estaba vacío.

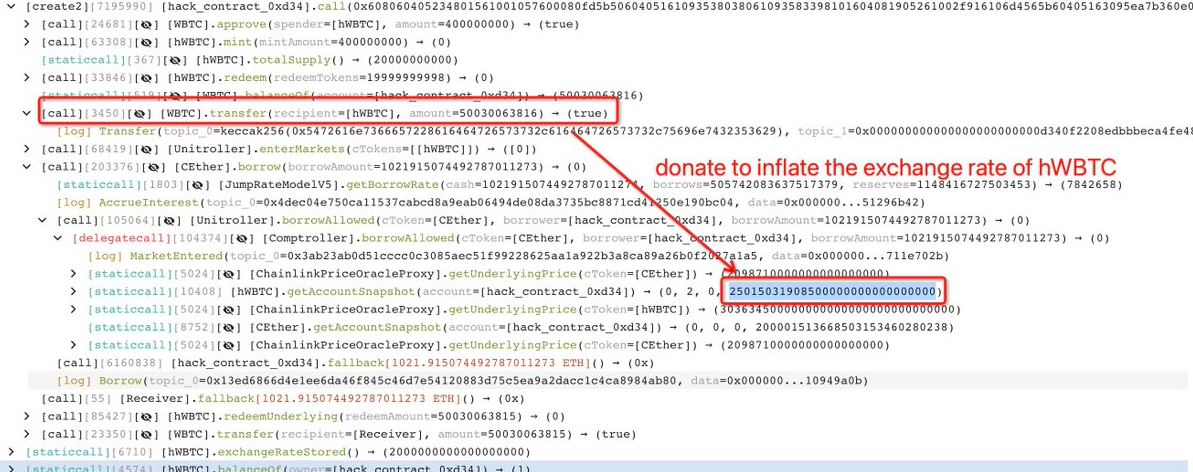

Usando un flashloan con WBTC de Aave, el atacante pudo donar grandes cantidades de WBTC al contrato vacío de hWBTC, manipulando la tasa de cambio entre hWBTC y WBTC. Para colmo, la función de redeemUnderlying contenía un error de redondeo.

Dirección del atacante (OP, ETH): 0x155da45d374a286d383839b1ef27567a15e67528

Hack tx 1: 0x6e9ebcde…

Hack tx 2: 0x15096dc6…

Peckshield resumió el exploit como:

La causa principal parece ser que el atacante donó 200 WBTC para inflar el exchange rate de hWBTC de modo que incluso una pequeña cantidad (2 wei) de hWBTC básicamente puede agotar los lending pools actuales.

Beosin también proporcionó un análisis paso a paso:

La causa raíz es que el atacante pudó manipular el exchange rate donando una gran cantidad de WBTC al contrato hWBTC.

En la función getAccountSnapshot , el valor de exchangeRateMantissa se basa en la cantidad de WBTC en el contrato.

El atacante hizo un flashloan de 500$ WBTC, luego llamó a la función redeem para canjear los 0.3 WBTC staked previamente.

Luego, el contrato de ataque 1 envió 500.3 WBTC al contrato de ataque 2. El contrato 2 usó 4 BTC para hacer un mint de 200 hWBTC. Luego se llamó a la función redeem para canjear los 4 BTC.

Aquí el atacante puede canjear los 4 WBTC previamente staked con menos de 200 hWBTC. En este punto, al atacante le quedaba una cantidad muy pequeña de hWBTC en el contrato 2.

El contrato de ataque 2 luego envió 500.3 WBTC al contrato hWBTC y tomó un loan de 1021.91 ETH a través de los 2 hWBTC restantes.

Finalmente, el contrato de ataque 2 pagó la deuda anterior utilizando 1 hWBTC y retiró 500,3 WBTC del contrato.

El atacante cruzó la mayoría de los fondos robados a ETH, donde los stables centralizados USDT y USDC fueron swapped o depositaron en Curve.

En el momento de escribir este artículo, el perfil en debank del hacker muestra aproximadamente $5,4M de activos en Ethereum y $0,9M restantes en Optimism.

El precio del token HND cayó alrededor de un 50% durante el día siguiente al hack. Desde entonces se ha recuperado un poco, a ~$0,025, por debajo de los ~$0,039 antes del ataque.

Como escribimos la última vez :

Forks sobre forks crean un castillo de naipes. Si el código es copied and pasted , las vulnerabilidades pueden encontrarse donde menos se las espera.

Cuando un fork cae, todos los demás tienen que revisar sus cimientos.

Hundred ha aconsejado a otros forks de COMP que se pongan en contacto, advirtiendo que el hack exploited "una falla general en el código y no específica de la implementación de Hundred".

Probablemente impulsado por el reciente éxito de Euler Finance, el team de Hundred ha anunciado una recompensa por la información que conduzca a la identificación del hacker:

Pasaron 48h desde que enviamos un mensaje on-chain al hacker e intentamos iniciar negociaciones con él.

Hoy estamos lanzando una recompensa de $500k con la esperanza de que esto proporcione un incentivo adicional para obtener información que conduzca al arresto del atacante Hundred y la devolución de todos los fondos.

Esperemos que la presión adicional sea igual de efectiva para recuperar los fondos…

¿Tendrá suerte Hundred?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.