Euler Finance - REKT

Justo cuando las cosas estaban mejorando...

En el contexto de un colapso bancario y una crisis de stablecoins, uno de los protocolos de lending mejor establecidos de DeFi, Euler Finance, recibió un golpe de ~$200M.

Mientras el USDC iba recuperando su peg, Peckshield dio la alarma.

Euler Labs reconoció rápidamente el exploit y afirmó que estaban "trabajando con profesionales de seguridad y fuerzas del orden".

A medida que se desarrollaba la situación, las pérdidas comenzaron a acumularse. Se tomaron un total de $197M en ETH, WBTC, USDC y DAI, lo que colocó a Euler en el número 6 del leaderboard. El TVL de Euler cayó de $264M a solo $10M.

Cualquier esperanza de un whitehat se desvaneció rápidamente; una dirección asociada se había utilizado previamente para el exploit del proyecto basado en BSC, EPMAX, antes de depositar las ganancias en Tornado Cash.

¿Cómo salió tan mal?

Crédito: FrankResearcher, Omniscia

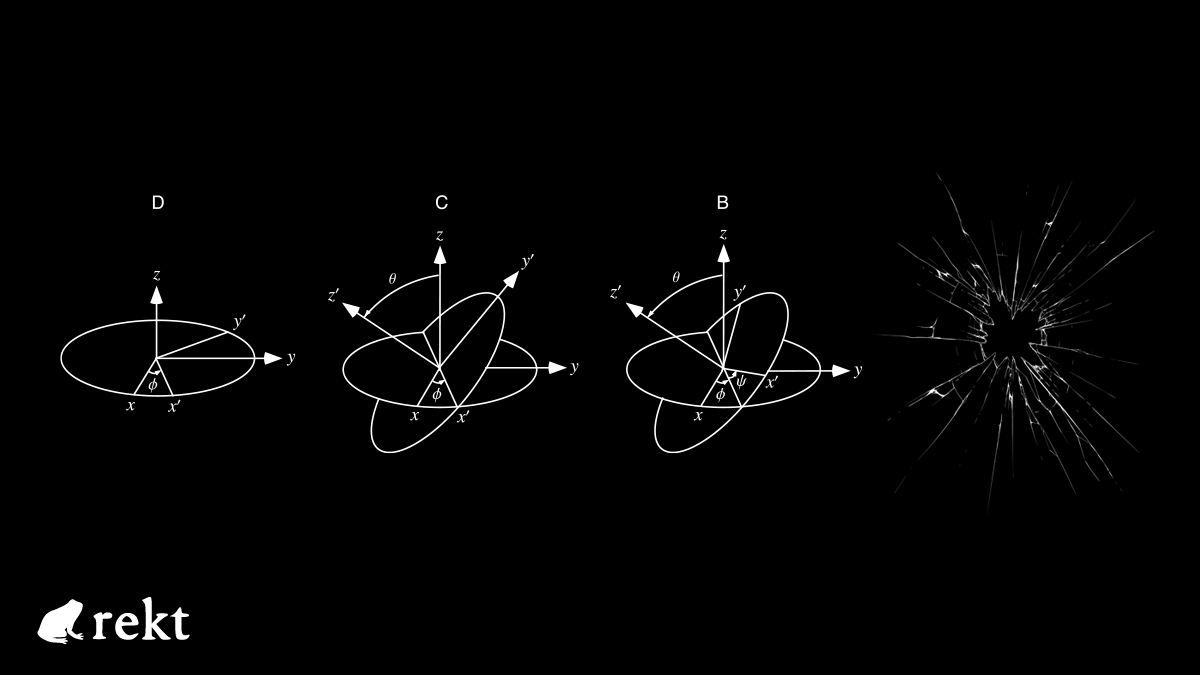

Los préstamos en Euler se gestionan a través de eTokens (collateral) y dTokens (debt), y las liquidaciones se activan cuando un usuario tiene más dTokens que eTokens.

La vulnerabilidad del ataque involucraba a la poco usada función donateToReserves que fue incorporada a Euler a través de EIP14 el año pasado. La función donateToReserves permite a los usuarios enviar eTokens directamente a las reservas de Euler, sin embargo, no contiene una comprobación del estado de la posición del usuario.

El hacker se aprovechó de esto mediante el uso de dos contratos, uno de los cuales incurriría en bad debts a través de donateToReserves, y el otro actuaría como liquidador.

Utilizando fondos flash-loaned y el sistema de leverage de Euler para crear una posición grande y sumergida en un contrato, el contrato liquidador podría obtener el collateral eToken inflado con un descuento, y retirarse en los activos subyacentes.

Omniscia, uno de los seis auditores de Euler, publicó una autopsia detallada, resumiendo el problema de la siguiente manera:

Finalmente el ataque surgió de un mecanismo de donación incorrecto y no tuvo en cuenta el estado del debt del donante, lo que les permitió crear un DToken debt sin respaldo que nunca se liquidará.

Dirección del atacante (donde quedan los fondos): 0xb66cd966670d962c227b3eaba30a872dbfb995db

Example tx (DAI): 0xc310a0af…

SlowMist proporcionó un resumen de las direcciones y transacciones involucradas: las pérdidas totales comprendieron 86k en ETH derivates ($134.6M), 849 WBTC ($18.6M), 34M USDC, 8.9M DAI.

Los auditores y el protocolo de smart contract insurance, Sherlock, asumieron la responsabilidad de no detectar la vulnerabilidad en su revisión de EIP-14 el año pasado y pagarán una reclamación de $4,5 millones a Euler.

Euler se comunicó con la dirección del atacante a través del input data del tx:

Entendemos que usted es el responsable del ataque de esta mañana a la plataforma de Euler. Le escribimos para ver si estaría dispuesto a hablar con nosotros sobre los próximos pasos potenciales.

Pero con algunos fondos enviados a Tornado a través de una dirección de paso en lo que parece una prueba, las perspectivas de devolución de fondos no parecen buenas...

Dada la reputación estable y de alto perfil de Euler, muchas otras organizaciones DeFi tenían fondos guardados en el protocolo.

El hecho de que tantos otros proyectos eligieran integrarse con Euler es un testimonio de cuán impactante ha sido este exploit para la comunidad. Y muchos se han acercado en apoyo del equipo de Euler.

Además del propio Euler (cuyo token, EUL, cayó más del 50%), las consecuencias afectaron a los siguientes proyectos:

Angle Protocol (más de $17M del collateral agEUR, ANGLE ha caído más del 50%)

Balancer ($11.9M de bbeUSD)

Temple DAO ($5M, TEMPLE bajó un 30%)

Idle DAO (~$5M)

Swissborg ($2.6M en ETH y $1.7M de USDT)

Yield Protocol ($ 1.5M)

Yearn ($1.38M de exposición indirecta, las pérdidas serán cubiertas por el Treasury)

Inverse Finance ($800k)

y otros

La componibilidad de DeFi nos permite construir legos de dinero interesantes, automatizados y lucrativos de una manera que las finanzas tradicionales nunca podrían lograr.

Sin embargo, cuando las cosas van mal, no hay forma de detener la reacción en cadena.

Los últimos días han demostrado la necesidad de una alternativa resiliente en una economía global cada vez más delicada.

Impulsados por desastres como este, continuamos construyendo una arquitectura sólida, sentando bases cada vez más fuertes para el futuro de DeFi.

Pero mientras tanto... ¿Hay algún lugar realmente seguro?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.