BurgerSwap - REKT

Los hackers realmente nos están agasajando esta semana con nuestra cuarta ración de exactamente la misma comida.

¿De verdad alguien se puede hartar de un clásico?

BurgerSwap fue el siguiente en una creciente cadena de protocolos que han caído víctimas del mismo hack que ha estado causando problemas en las últimas semanas.

Desde la caída del mercado, este tipo de exploit, tan conveniente como un drive-thru, ha sido el pan de cada día para los hackers. Y aun así los protocolos parecen seguir completamente inconscientes de la vulnerabilidad del contrato. Es como si dieran la bienvenida a estos hacks con los brazos abiertos, ignorando a los clientes y luego fingiendo sorpresa cuando se van de la mesa sin pagar.

Ciertamente parece que hasta los trabajos más fáciles se pueden echar a perder. BurgerSwap simplemente tuvo que copiar el código de UniSwap y aun así hubo algo que olvidó en su orden.

Hay que preguntarse, ¿fue esto negligencia? ¿O algo un poco más sórdido?

Volteando burgers nuevamente...

Alrededor de las 3 am el 28 de mayo (UTC+8), $7.2M fueron robados de #BurgerSwap en sólo 14 rondas.

El ladrón logró llevarse lo siguiente:

- 4.4k WBNB ($1.6M)

- 22k BUSD ($22k)

- 2.5 ETH ($6.8k)

- 1.4M USDT ($1.4M)

- 432k BURGER ($3.2M)

- 142k xBURGER ($1M)

- 95k ROCKS

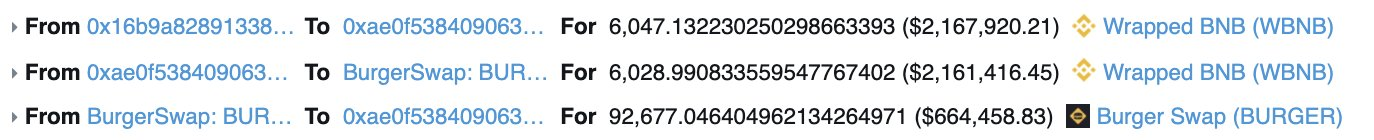

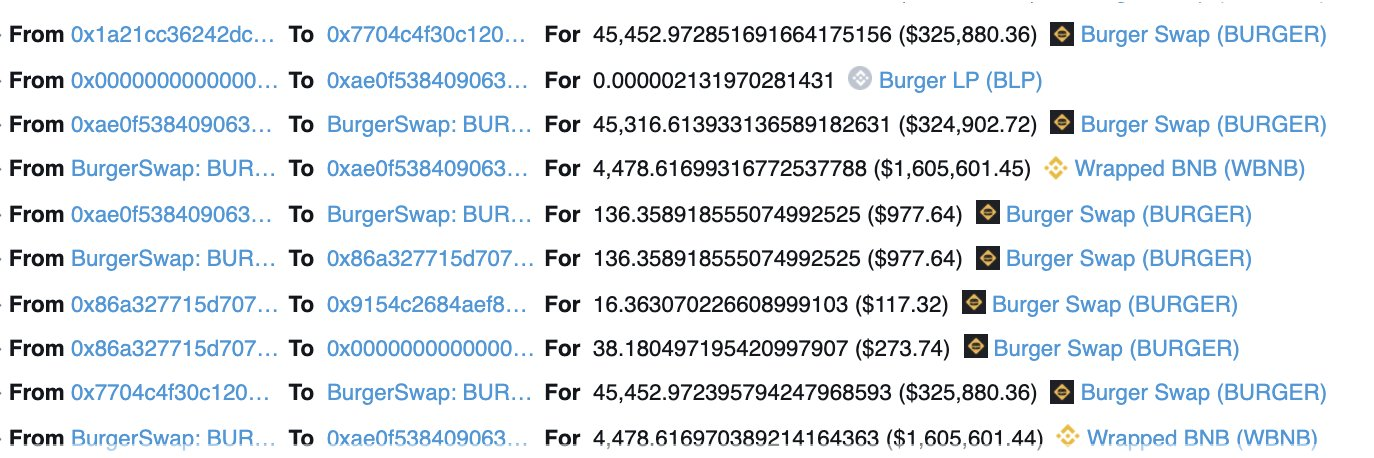

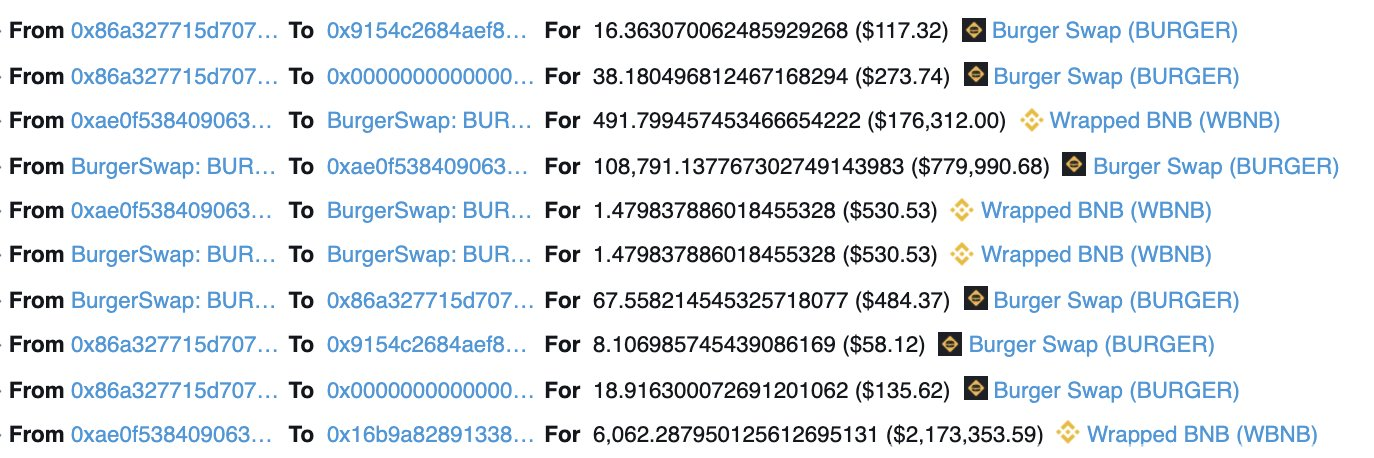

Y cada ataque se vió así:

-

Flash swap 6k WBNB ($2M) de PancakeSwap.

-

Cambiar casi todo el WBNB por 92k BURGER en BurgerSwap.

-

El hacker creó su propia coin falsa (un token BEP-20 no estándar) y estableció un nuevo trading pair con $BURGER de 100 tokens falsos y 45k BURGER.

-

Los 100 tokens falsos fueron luego cambiados por 4.4k WBNB a través de la pool del paso 3.

-

El agresor luego hizo otro canje de 45k BURGER a 4.4k WBNB.

-

En total, el agresor recibió 8.8k WBNB en los últimos dos pasos.

-

Cambiar 493 WBNB a 108.7k BURGER en BurgerSwap.

-

Devolver el flash swap.

Crédito: @FrankResearcher

Este exploit fue hecho posible por el hecho de que el agresor pudo re-entrar y hacer un segundo canje antes de que las reservas, que se utilizan para calcular el número de tokens en swaps, fueran actualizadas.

Sin embargo, interesantemente, esto parece haber sido posible por la ausencia de una revisión x*y=k. Algo que sí estuvo presente en el univ2pair contract original, pero aparentemente ha sido removido en esta instancia.

Parece poco probable que los desarrolladores de BurgerSwap fueran tan descuidados en su coding pero ¿cuál es la alternativa? Con la revisión x*y>k removida, cualquier persona puede realizar un swap de cualquier monto output mientras solo paga una unidad del token input, una ganga directa del menú-del-día.

El número de hacks que hemos visto de proyectos en BSC en la última semana ha sido fuera de serie. Esta situación entera es inquietantemente parecida a lo que pasó en otoño del año pasado en Ethereum. Un menú especial que nadie quería ver volver.

Aunque a nadie le gusta ver a los clientes ser estafados, es cada vez más difícil sentir empatía por emprendedores canallas y copiones. Intentan emular y beneficiarse de una receta ya probada y conocida, pero no les importa el consumidor lo suficiente para revisar los ingredientes de sus productos, poniendo en riesgo la salud de la misma gente de quien obtienen sus ganancias.

Eso dicho, si comes McDaniels o Burger Duke, ¿no eres al menos parcialmente responsable de tu propia indigestión?

BurgerSwap afirma estar en el proceso de publicar un plan de compensación para sus clientes. Un alivio para todos aquellos cuyos estómagos se han revuelto por todo este asunto.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tapioca DAO - Rekt

Otro día, otro robo de clave privada, otro protocolo rekt. Tapioca DAO en Arbitrum sufre una pérdida de aproximadamente $4.4 millones debido al compromiso de una clave privada. Se han recuperado algunos fondos, aunque el alcance total del daño aún está por verse.

Radiant Capital - Rekt II

Radiant Capital sufre un recorte de $53 millones. ¿Pensabas que los multi-sigs eran seguros? Piénsalo otra vez. La "robusta" configuración 3/11 de Radiant se desplomó como un castillo de naipes. Exploited dos veces en 2024, el futuro de Radiant parece tan brillante como un agujero negro.

Sobreviviendo al Peligro Digital

¿Crees que has dominado el campo minado cripto? Piensa de nuevo. Sobreviviendo al Peligro Digital - La guía rekt para convertir la paranoia en una forma de arte. Es hora de mejorar tus habilidades de supervivencia en cripto.