SushiSwap - 翻车

拿来吧你(Yoink,常见于辛普森一家中抢走/突然夺取时)。

周末,SushiSwap的用户因为一份新的路由合约被盗走了超过330万美元。

在事故发生时,所有批准4天前Sushi RouteProcessor2合约的用户都面临风险,涉及14条链。

Sushi总厨Jared Grey承认了这个漏洞,敦促用户取消授权。他后来表示,该协议现在可以安全使用,被利用的合约已被删除,并承诺对事故进行全面的事后调查。

在这场混乱中,DeFi最受欢迎的反派 损失了1800个ETH,而白帽黑客 活动也很多。

一个用户声称以0xSifu为白帽目标,但尝试似乎失败了,最终只归还了100ETH。BlockSec也参与其中,成为了最近一系列白帽活动中的一员。

幸运的是,这个刚刚几天的合约批准者相对较少,这并没有成为可能的AMM末日。

但是,对于一个已经陷入困境的协议来说,这是一个糟糕的表现。

Sushi还能承受多少丑闻?

信息来源:Inspex, 0xfoobar, ernestognw

新合约包含了函数processRoute,它对于接受任意数据的保护不足。

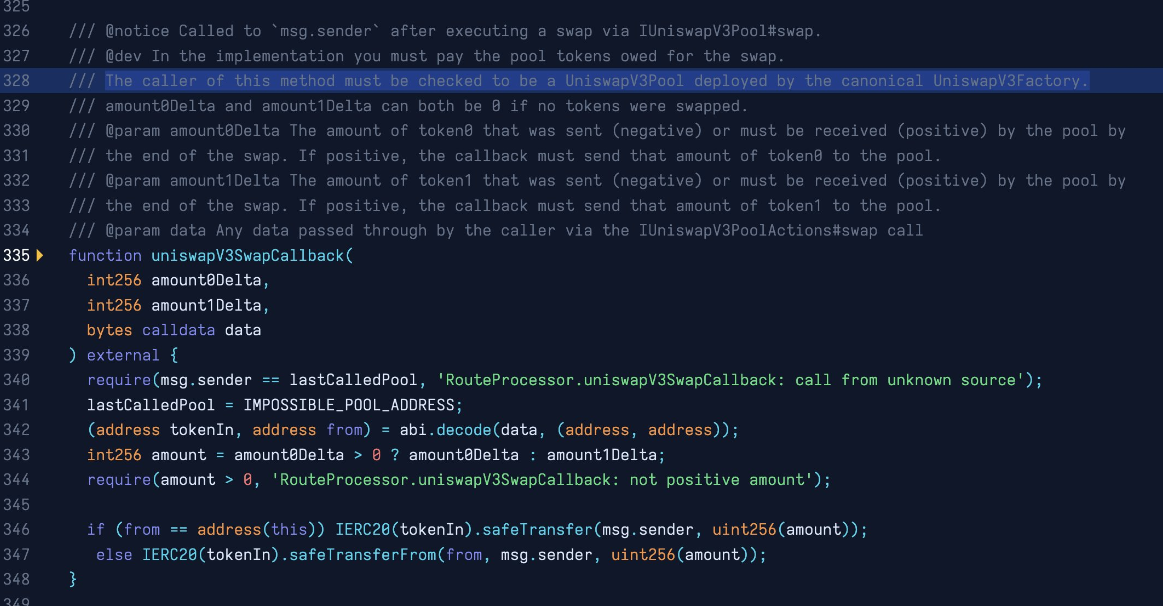

黑客能够创建一个虚假的Univ3池,并将自己的合约地址替换成真实的流动性池。在uniswapV3SwapCallback函数期间,该合约能够从任何已批准它的地址中取走(或“夺走”)代币。

正如0xfoobar所解释的:

SushiSwap路由器漏洞源于错误的回调函数。虽然328行的注释是正确的,但340行没有检查池部署者。因此,您可以冒充V3Pool,执行无操作兑换,在第347行上对任意ERC20和任意发送者地址调用safeTransferFrom函数。

ernestognw.eth提供了一个更详细的分类。

攻击交易示例: 0xea3480f1...

ETH链上RouteProcessor2合约: 0x044b75f554b886A065b9567891e45c79542d7357

与SushiSwap的存在威胁相比,这次事件更多地是一种尴尬。

损失并不巨大,也不是特别普遍。用户要么迅速被盗走代币,要么撤销授权,白帽子们的努力无疑有助于减轻公关的冲击。

然而,自推出以来,Sushi就一直被争议围绕着。

2020年的DeFi夏季,Sushi以惊人的方式出现在舞台上,很快与Uniswap、Curve、Aave和Compound并列成为DeFi的宠儿之一。

然而,在2021年的牛市期间,一段停滞不前的时间结束后,内部撕逼开始了。然后,在10月份,新的总厨Jared Grey过去参与过多个陷入困境的项目,引起了怀疑。

Sushi似乎是DAO工作的一个好案例研究,直到它停止运行为止。

一小队高度积极的开发人员可以在短短几周内打乱DEX领域的格局。但一旦热情消退,臃肿的团队可能会对不活跃和冷漠(或仅仅是为项目的财务部门套利)变得过于舒适。

Grey收到SEC的传票,对微薄的漏洞赏金计划的批评以及巨额的运营支出(包括Grey本人的50万美元)...

对于Sushi来说,戏剧性的事件似乎还远未结束。

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。

您可能也喜欢...

Level Finance - 翻车

Level Finance被铲平了。 昨天,价值110万美元的推荐奖金从基于BSC的合约平台上被盗走。这次攻击最初在一个多星期前就尝试过,但似乎没有人注意到。一个警告能拯救Level吗?

Merlin DEX - 翻车

Merlin玩起了经典的DeFi魔术,180万美元就在一阵烟雾中消失了。zksync原生DEX刚刚完成Certik对它的审计。怎么能给如此容易抽毯子的协议大开绿灯? 用户是不是也要受到谴责?

Hundred Finance - 翻车 2

在4月15日Hundred Finance在Optimism上遭遇了740万美元的攻击。在与Agave DAO和Meter被一起报道后,该协议迎来了自己的首场专属报道。现在Hundred在排行榜上的总损失金额为1690万美元...这次又是因为何故?