RIP MEV机器人

不值得怜悯。

臭名昭著的 MEV 机器人0xbad和我们其他人一样深陷囵圄。

在75天榨取无辜用户的价值后,这个内存池的公敌反噬了主人,完美展示了区块链业报。

之前,在一位不幸的用户试图在 Uniswap v2上将 185 万美元的 Compound cUSDC 换成 USDC后,因为缺乏流动性,他们只收到了 500 美元的 USDC。 0xbad利用其精巧的套利策略在一系列不同 DeFi dApp跳转,成功的后跑了交易。

叮咚,102 万美元的利润收入囊中。

干得漂亮。

然而…

0xbad机器人被击倒了……而且是重拳出击。

一名匿名攻击者注意到机器人套利合约代码存在缺陷,不仅窃取了最近获得的 800 ETH,还窃取了 0xbad 钱包中的全部 1,101 ETH。

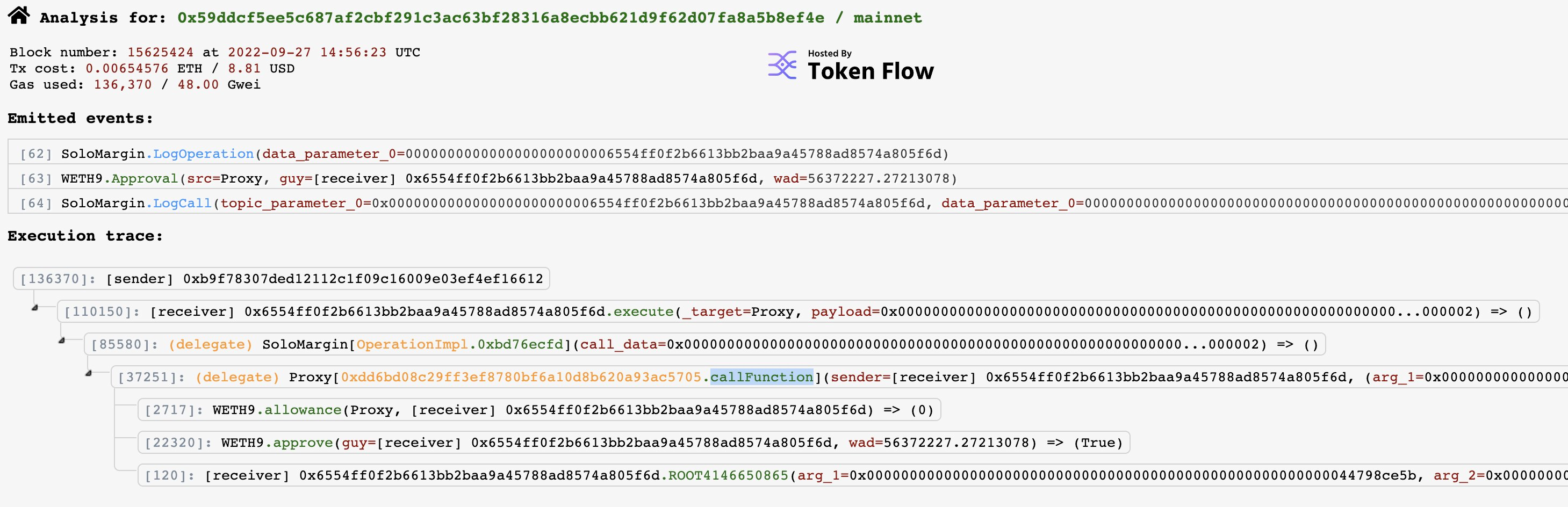

攻击者地址: 0xb9f78307ded12112c1f09c16009e03ef4ef16612

0xbad: 0xbadc0defafcf6d4239bdf0b66da4d7bd36fcf05a

来自Flashbots 的@bertcmiller为我们解释到:

0xbad 没有妥善保护他们用来执行 dYdX 闪电贷的函数。

注意“callFunction”,它是 dYdX 路由调用的函数,是闪电贷操作中的一部分。

当您在某平台上获得闪电贷时,平台协议将调用您合约上的标准化函数。

在这个事件中,dYdX 在 0xbad 上调用了“callFunction”。

不幸的是,对于 0xbad,他们的代码允许任意执行。

黑客们使用这个漏洞来让0xbad允许他们花掉所有的WETH。

然后黑客们简单地将WETH转移到他们的地址。

0xbad应声倒地。

这戏还没完,戏精0xbad决定通过交易输入数据来发送消息威胁攻击者。

“掌声送给您,我们一时粗心,而您一定是为了让我们以后能做得更好,这个漏洞可不容易看到。我们希望与您合作解决此问题。在 9 月 28 日格林威治标准时间 23:59 之前将资金返还给@x19603D249DF53d8b1650c762c4df316013Dce840,我们将认为您是白帽,我们将给您拿走金额的 20% 作为赏金,按您认为合适的方式支付。如果届时资金无法归还,我们将别无选择,只能尽一切努力与有关机关追回我们的资金。”

然后收到一条回复:

那些被您搞砸的普通人呢?会退钱给他们吗?在 9 月 28 日格林威治标准时间 23:59 之前将资金返还给所有人,我们将认为您是白帽,我们将给您取回金额的 1% 作为善良的奖赏,按您认为合适的方式支付。如果届时资金无法归还,我们将别无选择,只能尽一切努力与有关机关追回我们的资金。

去年,在《重返黑暗森林》中,我们写道:

用机器人抢跑是吸血行为。它肉食弱者,与其他机器人竞争,将GAS费推高至无法使用的水平。更可恶的是,大多数时候,抢跑机器人获胜……

但这次不是……

“代码即法律”,MEV 机器人不是法外之物。

在以太坊黑暗森林的 PvP 竞技场中,有时你会赢,有时你会输。

尽管资金从未归还给其原始所有者,但这次我们很高兴看到如此迅速的链上业报。

正如伯特米勒在推特上写道:

坏代码,好故事

这将成为 rekt.news 的一个很好的标语……

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。

您可能也喜欢...

Level Finance - 翻车

Level Finance被铲平了。 昨天,价值110万美元的推荐奖金从基于BSC的合约平台上被盗走。这次攻击最初在一个多星期前就尝试过,但似乎没有人注意到。一个警告能拯救Level吗?

Merlin DEX - 翻车

Merlin玩起了经典的DeFi魔术,180万美元就在一阵烟雾中消失了。zksync原生DEX刚刚完成Certik对它的审计。怎么能给如此容易抽毯子的协议大开绿灯? 用户是不是也要受到谴责?

Hundred Finance - 翻车 2

在4月15日Hundred Finance在Optimism上遭遇了740万美元的攻击。在与Agave DAO和Meter被一起报道后,该协议迎来了自己的首场专属报道。现在Hundred在排行榜上的总损失金额为1690万美元...这次又是因为何故?